BT4下使用Dnsspoof進行DNS欺騙攻擊

作者:h22

dnsspoof啟用DNS欺騙,如果dnsspoof嗅探到局域網內有DNS請求數據包,它會分析其內容,并用偽造的DNS響應包來回復請求者。如果是請求解析某個域名,dnsspoof會讓該域名重新指向另一個IP地址(黑客所控制的主機),如果是反向IP指針解析,dnsspoof也會返回一個偽造的域名...

dnsspoof啟用DNS欺騙,如果dnsspoof嗅探到局域網內有DNS請求數據包,它會分析其內容,并用偽造的DNS響應包來回復請求者。如果是請求解析某個域名,dnsspoof會讓該域名重新指向另一個IP地址(黑客所控制的主機),如果是反向IP指針解析,dnsspoof也會返回一個偽造的域名。

參數列表:

-i 指定一個網卡

-f 指定要欺騙的網址,如果不指定,將返回本機的IP地址給被攻擊者

expression 指定一個Tcpdump規則的包過濾

簡單測試:

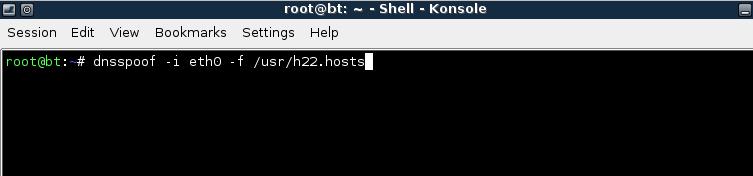

root@bt:#dnsspoof -i eth0 -f /usr/h22.hosts

| 圖1 |

【編輯推薦】

責任編輯:安泉

來源:

ha0k