ARP欺騙和WPA2最新漏洞利用分析指南

最近《WPA2無線安全協議發現驚天漏洞!》這篇文章被瘋狂轉載,其原因都來自于AirTight的言論:由于一個被忽視的漏洞,WPA2“外強中干”,攻擊者可以破解用WPA2加密的數據通信。果真如此令人恐慌嗎?

我們的回答是:也許還不到緊張的時候,其依據便是我們不能僅根據AirTight的試驗所獲得的有限信息就下結論。如今Wi-Fi聯盟還沒有對此作出響應。Wi-Fi聯盟的一位發言人指出,他們正在等待來自在拉斯維加斯舉行的黑帽大會的有關細節。

802.11的安全專家Gast認為,在這一點上,AirTight的漏洞利用應該是一個地址解析協議欺騙,即ARP欺騙,是一種“中間人攻擊”。根據維基百科的解釋可以作如下理解:一般說來,ARP欺騙的目標是將攻擊者的MAC地址與另外一個節點的IP地址(如默認網關)關聯起來。任何發往這個IP地址的通信都會被發往攻擊者的計算機。

根據Gast的描述,這看起來就是在AirTight的漏洞利用中所發生的問題。他說, ARP欺騙發生于攻擊者重寫路由器的MAC地址時,為此,ARP欺騙者就得假冒為AP接入點。你可以認為攻擊者有兩個要件,因為你同時在第二層(Wi-Fi)和第三層(IP/ARP)操作。第三層的要件容易理解,第2層要件正是你在Wi-Fi上傳輸第三層攻擊的方式。

ARP欺騙并非WPA2獨有。Gast說,“如果你用一臺交換機來替換無線接入點,并用以太網電纜替換所有的無線連接,AirTight還會發生。”

其次,在這種漏洞利用中,攻擊者必須是無線網絡上的一個授權用戶,而不是某個過路人,而且攻擊者和受害者必須連接到相同的WLAN,相同接入點上的同樣的SSID。

第三,根據Gast的解釋,攻擊者并不會真正恢復、破解任何WPA2密鑰。用戶應當確保在接入點AP中打開“客戶端隔離(client isolation)”選項。如果打開了,就能夠挫敗攻擊。

什么是客戶端隔離(client isolation)呢?此功能會阻止連接到相同接入點AP的兩個無線客戶端彼此通信,因為這種通信對于這種攻擊的成功是至關重要的。根據Gast的說法,幾乎所有的WLAN廠商都實現了此功能。

這種攻擊是如何進行的?

對于這個問題,我們只能進行有充分的猜測。你可以設想一個WLAN接入點,它連接到一個公司網絡。一個經授權的無線客戶端,比方說一臺類似于受害者的筆記本電腦,它像平常一樣連接到接入點。再假定有另外一個客戶端,即攻擊者,他也作為一個完全合法的用戶(例如,一位雇員)連接到了同樣的接入點AP。

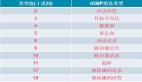

如同受害者一樣,攻擊者也通過正常的授權過程,并擁有兩套加密密鑰。其中一套密鑰稱為成對臨時密鑰(PTK),它僅用于一個客戶端和接入點AP之間,以驗證傳輸。另外一個密鑰是組臨時密鑰(GTK),在接入點AP和與之相關聯的所有客戶端之間就共享此密鑰,用于驗證廣播消息。

下一步會發生什么?

Gast認為,基本的攻擊仍是ARP欺騙所導致的數據通信的重定向。攻擊者能夠重定向通信的唯一理由是因為他真正利用了的ARP的這種基本的信任屬性。也就是說,攻擊者裝扮成AP,而受害者也將其看作AP。

下一步,攻擊者說,我有一個新的默認路由器供你使用,這實際上就是攻擊者的設備。

受害者設備接受了這種改變。它發出去的下一幀如同平常一樣都發往了真正的接入點,在這里對數據進行了加密,在受害者和接入點AP之間也有密鑰對共享。然后,接入點AP說,我有一個幀以及此幀的目的地,我要將此幀發往目的地。但是,這次目的地成為了攻擊者,即受害者的“新的默認路由器”。

WPA2仍是安全的,到現在為止,攻擊者仍沒有辦法閱讀在受害者與AP之間的加密信息。

攻擊者如何利用

接入點使用與攻擊者(攻擊者的設備在網絡上是一個被認可的設備)相關聯的合法密鑰對,用以對受害者所接收的幀進行加密,并將其發送給被認為是合法的目的地(實際上當然是非法的)。

攻擊者接收了這個幀,就可以對其中的信息進行解密,因為在它最初獲得授權時,就已經擁有了合法的密鑰,即從接入點AP那里獲得的密鑰。

如果攻擊者足夠聰明,就會真正地模仿路由器,用來延誤檢測。例如,受害者請求www.ctocio.com,攻擊者就可以找到這一頁,并將其交給受害者。如果攻擊者不這樣做,從受害者的角度看,就是自己的無線網停止工作了。

如何減輕危害?

這種攻擊的性質是在一個MAC地址那里就關聯著多個IP地址。 Gast相信在許多入侵檢測系統(IDS)中將發出警告。與MAC地址相聯系的是一個用戶ID。

對抗這種攻擊的直接技術措施就是使用接入點的客戶端隔離屬性:即接入點AP不讓受害者與攻擊者通信。Gast認為,從受害者的方面看,網絡連接發生了故障,攻擊者的“特征”仍將保留。

Gast認為,這種攻擊的范圍有限。攻擊者要求共享加密密鑰,在虛擬接入點之間(也稱為BSSID),密鑰是不共享的,所以這種攻擊僅發生在與同一個AP上相同SSID相連接的客戶端上。

與此類似,將不同的用戶組進行分段,將其劃分到不同的虛擬WLAN中,這會阻止某個組中的任何人使用這種攻擊對付其它組的成員。假設大學教授和員工在一個BSSID組上,而學生們在第二個組上,訪問者在第三個組上。如此,學生們將無法利用AirTight漏洞來攻擊教授組。

最后一點,我們期望在這個漏洞利用的細節被公布之后,WLAN的廠商能夠快速做出響應,以解決這個問題。