DHCP Snooping的介紹和配置

應該有不少朋友知道關于DHCP Snooping技術的內容。那么也有不少朋友對于這部分內容還不了解。那么這里我們就針對DHCP Snooping來詳細講解一下。

1 介紹

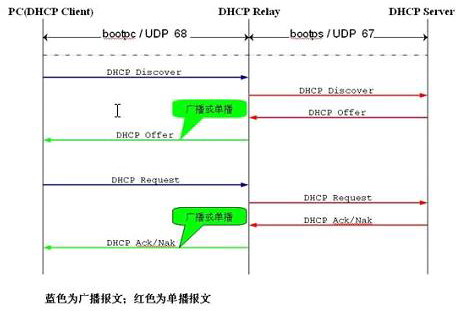

DHCP Snooping技術是DHCP安全特性,通過建立和維護DHCP Snooping綁定表過濾不可信任的DHCP信息,這些信息是指來自不信任區域的DHCP信息。DHCP Snooping綁定表包含不信任區域的用戶MAC地址、IP地址、租用期、VLAN-ID 接口等信息.

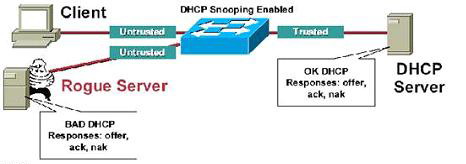

當交換機開啟了DHCP Snooping后,會對DHCP報文進行偵聽,并可以從接收到的DHCP Request或DHCP Ack報文中提取并記錄IP地址和MAC地址信息。另外,DHCP Snooping允許將某個物理端口設置為信任端口或不信任端口。信任端口可以正常接收并轉發DHCP Offer報文,而不信任端口會將接收到的DHCP Offer報文丟棄。這樣,可以完成交換機對假冒DHCP Server的屏蔽作用,確保客戶端從合法的DHCP Server獲取IP地址。

作用:

1.DHCP Snooping的主要作用就是隔絕非法的dhcp server,通過配置非信任端口。

2.建立和維護一張DHCP Snooping的綁定表,這張表一是通過dhcp ack包中的ip和mac地址生成的,二是可以手工指定。這張表是后續DAI(dynamic arp inspect)和IP Source Guard 基礎。這兩種類似的技術,是通過這張表來判定ip或者mac地址是否合法,來限制用戶連接到網絡的.

2 配置

switch(config)#ip dhcp snooping

switch(config)#ip dhcp snooping vlan 10

switch(config-if)#ip dhcp snooping limit rate 10

/*dhcp包的轉發速率,超過就接口就shutdown,默認不限制

switch(config-if)#ip dhcp snooping trust

/*這樣這個端口就變成了信任端口,信任端口可以正常接收并轉發DHCP Offer報文,不記錄ip和mac地址的綁定,默認是非信任端口"

switch#ip dhcp snooping binding 0009.3452.3ea4 vlan 7 192.168.10.5 interface gi1/0/10

/*這樣可以靜態ip和mac一個綁定;

switch(config)#ip dhcp snooping database tftp:// 10.1.1.1/dhcp_table

/*因為掉電后,這張綁定表就消失了,所以要選擇一個保存的地方,ftp,tftp,flash皆可。本例中的dhcp_table是文件名,而不是文件夾,同時文件名要手工創建一個