實例解析Cookies欺騙原理

Cookies對于廣大的互聯網使用者來說并不陌生,而且越來越多的企業和個人意識到Cookies有可能對自己造成信息泄露而將其避開。那么什么是Cookies欺騙呢?Cookies欺騙可以被看作黑客通過修改Cookies的內容來的得到相對的權限。

原理分析

我們先來看一下6kbbs是怎么做的,在login.asp中我們找到113——124行,看下面:

if login=false then tl=" 登 陸 失 敗" mes=mes&"·返回重新填寫" else Response.Cookies(prefix)("lgname")=lgname session(prefix&"lgname")=lgname Response.Cookies(prefix)("lgpwd")=lgpwd Response.Cookies(prefix)("lgtype")=lgtype Response.Cookies(prefix)("lgcook")=cook if cook>0 then Response.Cookies(prefix).Expires=date+cook end if

菜鳥你別說暈啊,你要暈我也暈了,我把這段話的意思換個說法,就是說如果你登錄失敗了他就顯示你登錄失敗并引導你返回上一頁,否則就給你寫進Cookies里面,如果你的Cookies有的話那么你的過期時間就是你Cookies的過期時間——也就是你保存Cookies的時間了。

到這里,你想到什么了?對,以后登錄它只要Cookies,那如果我的Cookies里面的信息是管理員的我豈不是成為管理員了?聰明,接著往下看我們怎么做。

cookies欺騙實例

在這里我以6kbbs為例,同時假設你已經拿到網站數據庫或者是管理員MD5加密的密碼。怎么拿呢,到搜索引擎去搜索關鍵字“powered by 6kbbs”,然后你就會看到一大堆6kbbs的網站了,他的數據庫在 http://www.***.com/bbs/db/6k.mdb (經過我的測試,我發現用這個論壇的人至少有60%以上是不改默認數據庫路徑的,我也不知道為什么)。好了,下載回來沒有?我們要開工了。

首先,我們先去注冊一個用戶,然后登錄,看到了嗎?有個Cookies保存的選項,一定要選哦。我選擇是保存一個月,因為保存了才會再你本機上寫進它的Cookies。接著,打開數據庫,看Admin表里面有什么東西,別的不管,你只要那個bd為16的那個人就行了。有可能沒有,沒關系,你到他們論壇去逛一下,看管理員是誰,然后在數據庫里面拿他的賬號和加密的密碼來欺騙。

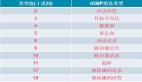

打開IECookiesView,這款軟件是拿來察看和修改本機的Cookies的,很方便我們的Cookies欺騙入侵。

在IECookiesView 里找到你要欺騙的那個網站,看到了嗎?有你的用戶名和MD5加密的密碼,我們吧這兩項改為管理員的,就是把剛才數據庫里面的管理員賬號和MD5加密的密碼代替你自己的。點擊“更改cookies”,打開一個新的IE,然后再去訪問那個論壇,看到沒有?你現在已經是管理員了

【編輯推薦】