剖析ZeuS木馬如何安全躲避僵尸網絡嗅偵

ZeuS/ZBOT Trojans木馬的標準行為之一是會下載設定文件。設定文件中含有其僵尸網絡/傀儡網絡Botnet的程序細節,如目標是哪個網站,要接觸哪些URL來下載本身的更新或進行復制,要將偷到手的資料傳到哪些URL,以及要到哪些URL去下載額外/備份的設定文件。

不過最近我看到ZeuS變種的原始設定文件參考了一式可疑的URL列表,供此變種下載備份設定文件。

圖1 下載設定文件用的URL

這式來自ZeuS變種的列表經趨勢科技偵測出為TSPY_ZBOT.BVQ。設定文件比多數的ZeuS變種長了許多,而其網域名看來也不太尋常。當我想要檢查時,列表中所有的URL皆已無法進入,而多數的網域皆未經登記。

除此之外,URL列表中也未包括用來當做產生與更新復制的{已攔截}ikal.com。這個網站是ZeuS用來更新版本及設定文件的所在,通常都會被包含在相同的網域中。

在檢查惡意軟件本身的程序代碼時發現,惡意軟件的確會自http://{已攔截}ikal.com/eu5.bin下載主要的設定文件。

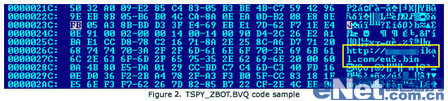

圖2 TSPY_ZBOT.BVQ程序碼樣本

就我的看法認為,使用ZeuS的網絡犯罪份子刻意使用這個手法,來避免安全研究人員輕易地從他們的活動中取得資料。這些額外的URL可被用來當做備份更新位置,以防主要位置遭破獲。

我更進一步發現,最近愈來愈多的ZeuS變種不再利用虛擬環境來運作,這表示安全研究人員需要更努力地在實體的Windows視窗環境中測試ZeuS樣本。顯然防毒公司的努力已對網絡犯罪份子的運營造成傷害,逼迫犯罪份子們需要讓分析工作變得更加困難。

在將所有要素加入考量之下,這的結果并非出乎意料之外。ZeuS仍是個進行中的威脅,而其也將持續演化得更加危險和難以躲避。

【編輯推薦】