Server2008用IPSEC與組策略實現服務器和域隔離(上)

Server2008如何實現服務器和域隔離呢?用IPSEC和組策略。具體怎么實行,由下文具體所述。

服務器和域隔離

在Microsoft Windows 的網絡中,可以在邏輯上隔離服務器和域資源以限制對經過身份驗證和授權的計算機的訪問。

例如,可以在現有物理網絡內創建一個邏輯網絡,在該網絡中計算機共享一組常用的安全通信要求。在此邏輯隔離的網絡中的每臺計算機必須向隔離網絡中的其他計算機提供身份驗證憑據才能建立連接。

這種隔離可以防止未經授權的計算機和程序以不正確的方式獲取對資源的訪問權限。忽略不屬于隔離網絡的計算機請求。服務器和域隔離可以幫助保護特定高價值的服務器和數據,以及保護托管計算機防止計算機和用戶未經管理或受到欺騙。

可以使用以下兩種隔離來保護網絡:

1.服務器隔離。在服務器隔離方案中,特定服務器配置為需要 IPSec 策略才能接受來自其他計算機的經過身份驗證的通信。例如,可以配置數據庫服務器只接受來自 Web 應用程序服務器的連接。

2.域隔離。若要隔離域,請使用 Active Directory 域成員身份確保是域成員的計算機只接受來自域成員的其他計算機的經過身份驗證且安全的通信。隔離網絡僅由屬于域的計算機組成。域隔離使用 IPSec 策略為域成員(包括所有客戶端和服務器計算機)之間發送的流量提供保護。

簡單來理解,IPSEC的好處,用于隔離和加密數據。

以下環境屬于使用IPSEC實現邏輯網絡的隔離,為了更好地理解,進行以下實驗。

目的:測試域環境下的網絡的邏輯隔離和加密。

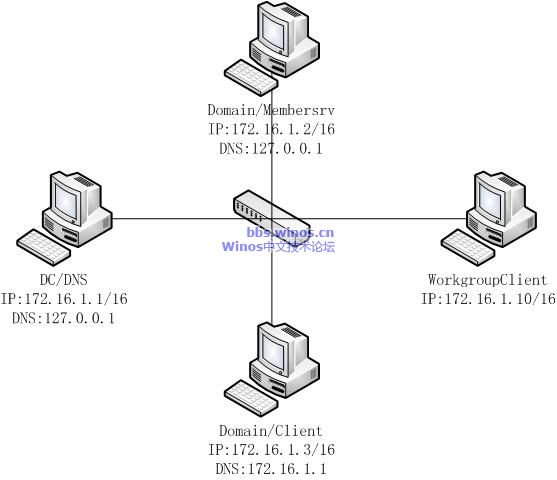

環境:

1臺DC,1臺成員服務器(如做telnet服務器,文件服務器),1臺加入域的客戶端,1臺工作組的客戶端。

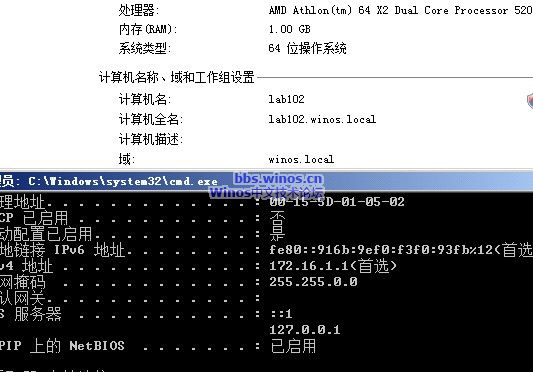

DC環境:

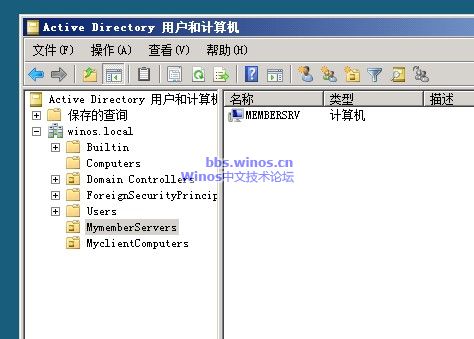

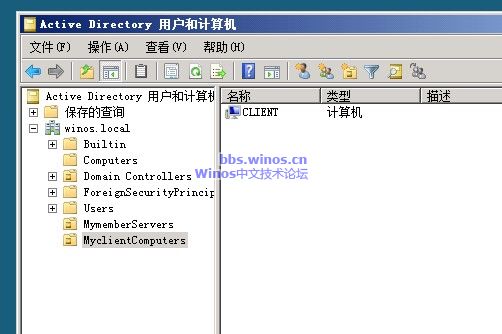

把成員服務器、客戶端加入域。創建相應OU放置

member環境:

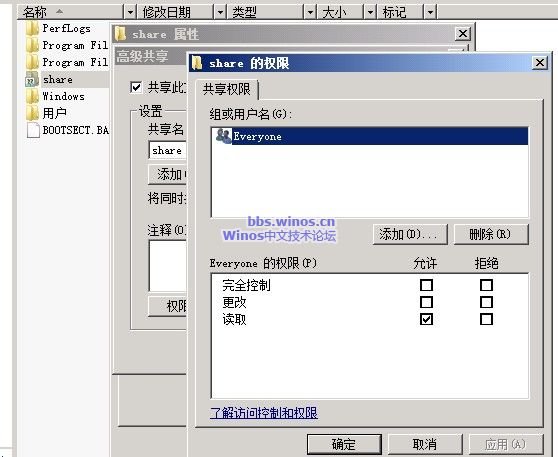

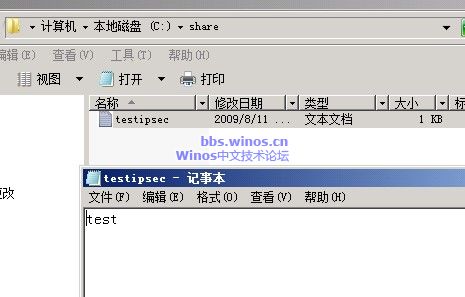

創建共享,用于驗證

domain client 環境:

工作組計算機:

環境準備好之后,接下來,為了解IPSEC,執行以下操作,先通過能使用IPSEC通信的使用,

不能使用IPSEC通信的也不阻止,看下如何實現。

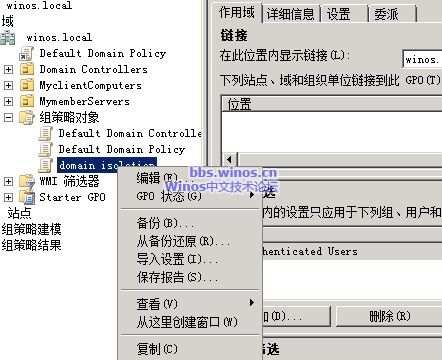

***步:創建策略

在DC上,打開組策略管理,對組策略對象上,創建策略,名domain isolation.

編輯策略:

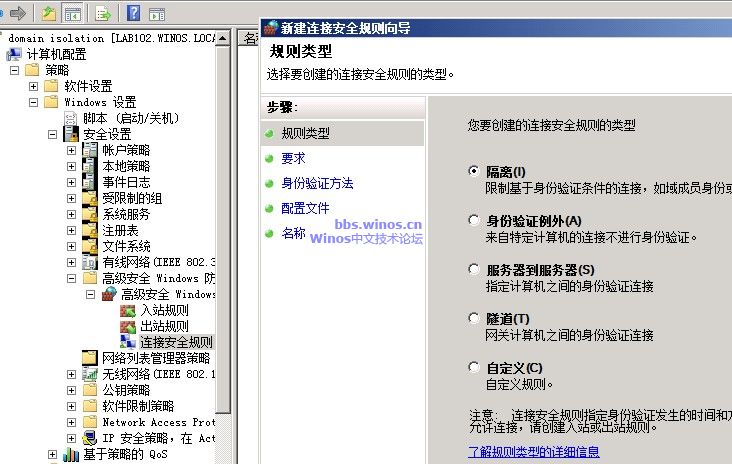

新建隔離策略:

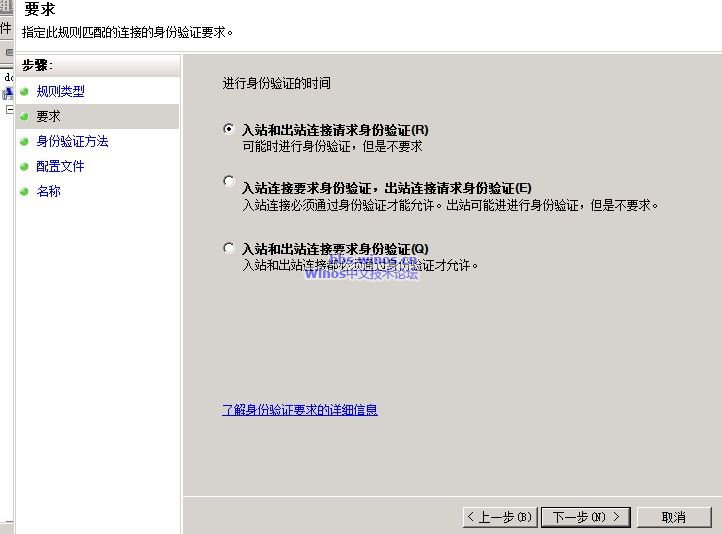

為了解ipsec,先建立身份驗證規則:可能時進行身份驗證,但不要求,即身份驗證不是必需的

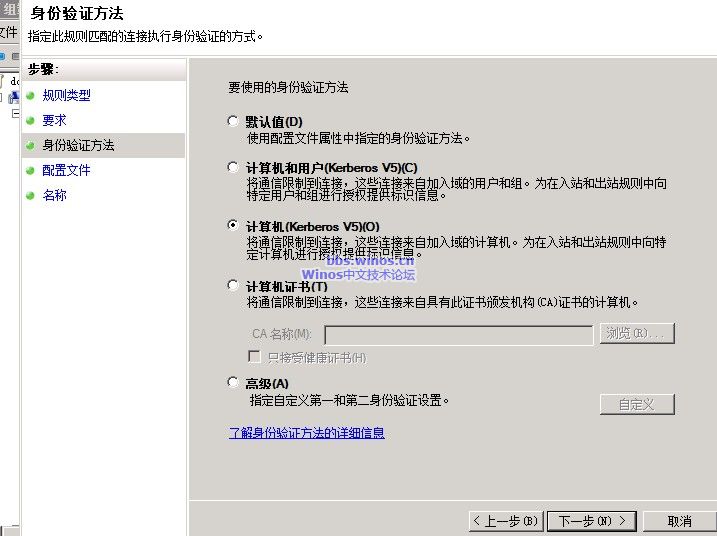

選擇計算機kerberos v5驗證,即域內可通過驗證,工作組就不行了。

欲知更多內容請點擊Server2008用IPSEC與組策略實現服務器和域隔離(下)

【編輯推薦】