瑞星2011年上半年安全報告

報告概要:

根據瑞星“云安全”系統提供的數據綜合分析,2011年上半年中國互聯網安全領域呈現以下特征:

1、病毒總量比去年同期上升25.2%。

2、掛馬網站數量比去年同期下降90%,受害網民數量有明顯下降。

3、釣魚網站案例急劇增加,釣魚網站和線下詐騙廣泛結合,使得詐騙者的犯罪成本急劇下降,跨地區、甚至跨國型犯罪增多。

4、手機病毒增加,安卓平臺成為未來黑客與病毒肆虐的場所。

5、“云攻擊(Threats to Cloud)”正在變成現實,儲存了大量用戶資料和行為的“云提供商”,例如微博、社交網站、網絡存儲,甚至包括傳統的電信運營商和酒店業者,正在面臨前所未有的安全風險。

安全核心數據簡析 :

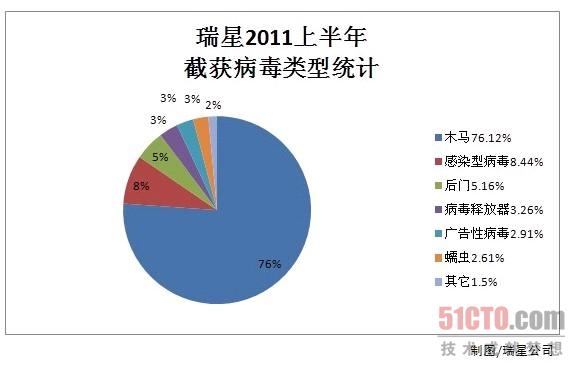

1、報告期內(2011.1.1-2011.6.30),瑞星“云安全”系統共截獲新增病毒樣本5286791個,病毒總體數量與去年同期相比上升25.2%。其中木馬病毒4024499個,占據總體病毒比例的76.12%,比去年55.54%的比例有大幅提高。

2、報告期內,瑞星截獲的掛馬網站(網頁數量)總數目為236萬個,比去年同期下降了91.2%(2010年同期為2666萬),約為2009年同期的1%。出現此情況的原因,在于“云安全”技術的成功實施,打破了黑色掛馬產業鏈的運行,使得網站掛馬無利可圖,迫使黑客逐漸放棄此種攻擊手段。

3、網絡釣魚的危害達到新的高度,上半年瑞星截獲釣魚網站218萬個(以URL計算),共1億零53萬人次網民遭釣魚網站侵襲,按照此類詐騙的平均金額計算,直接經濟損失至少在百億以上。其中,虛假藥品、偽劣保健品、偽劣數碼產品,成為釣魚網站最為熱衷出售的“商品”。

4、假淘寶網站、假騰訊網站、假工商銀行網站、假中國銀行網站,占據了釣魚網站的前四位。“假團購網站”和“假購物網站”在總體數量的比例中雖然不高,但其產生的危害巨大。比如有人在搜索引擎購買廣告,出售假冒iPhone 4手機,上當者眾多。

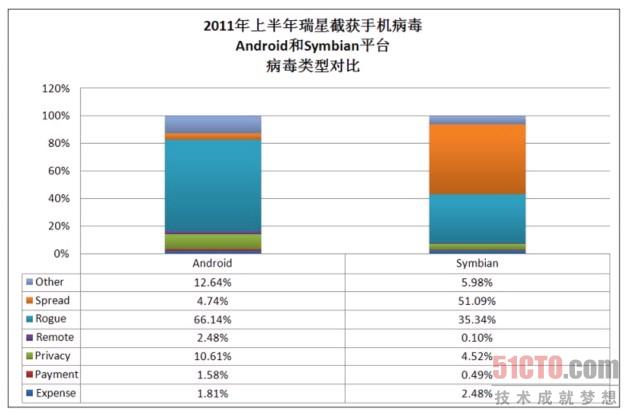

5、危害安卓系統的手機病毒大量出現,在目前已有的手機病毒樣本中,安卓系統病毒約占總量的20%。在可以預見的未來,主要攻擊安卓手機和平板電腦的病毒,將對用戶產生巨大威脅。

6、國內廠商安全服務市場發育程度低,企業用戶僅投資于軟硬件產品,很少采購安全服務,使得針對大型商家的黑客攻擊層出不窮。

免責聲明:

本報告綜合瑞星“云安全”數據中心的統計,僅針對中國安全數據及問題進行統計、研究和分析。本報告提供給媒體、公眾和相關政府及行業機構、廠商作為互聯網信息安全狀況的介紹和研究資料,請相關單位酌情使用。如若本報告闡述之狀況、數據與其它機構研究結果有差異,請使用方自行辨別,瑞星公司不承擔與此相關的一切法律責任。

一、病毒和木馬

1、病毒概述

2011年上半年,瑞星“云安全”系統共截獲新增病毒樣本5286791個,病毒總體數量與去年同期相比上升25.2%。其中木馬病毒4024499個,占據總體病毒比例的76.12%,緊隨其后的病毒依次為感染型病毒(win32)、后門、病毒釋放器(Dropper)和廣告程序。

2、十大病毒排行

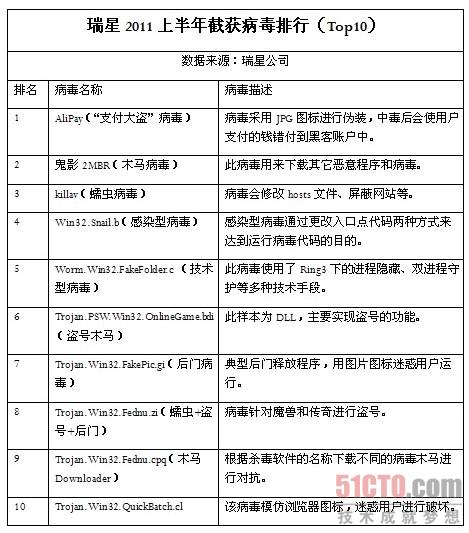

上半年共逾7.4億人次網民被病毒感染,平均每天411萬人次網民中毒,按感染人數、變種數量和代表性進行綜合評估,瑞星評選出了2011年上半年的十大病毒。

3、病毒技術趨勢分析

通過對1--6月新增樣本的病毒行為分析發現,病毒正在由傳統的低級匯編語言編寫,逐漸轉變為兼并使用低級和高級語言混合撰寫的方式,由匯編語言編寫的引導部分去加載由高級語言編寫的病毒主體。由于使用高級語言編寫,成本更低、開發周期更短,使得這種“混合型病毒”在總體病毒中的比例增加極多。

報告期內,瑞星共截獲感染型病毒(win32)445957個,占據總體病毒比例的8.44%,已經成為繼木馬之后的第二大類病毒類型。

感染型病毒結構趨于簡單化 編寫更簡單功能更強

報告期內,瑞星截獲了一批后綴為.dll的感染型病毒樣本。這種后綴為.dll的文件是Windows下的動態庫文件,這些后綴為.dll文件的宿主文件,通常是Windows操作系統的系統動態庫。病毒會騙取操作系統或者應用程序的信任。當用戶要運行某些需要加載系統動態鏈接庫的正常程序時,,程序會加載“帶毒的系統動態庫”,從而使得電腦中毒。

此類新病毒操作簡單,代碼短小,所以很容易實現;被修改的宿主程序的變化不大,隱蔽性好;短小的匯編代碼又更容易編寫,且更容易使用變形引擎做變形躲避殺毒軟件的查殺。而病毒的主要功能則轉移到另一dll文件,只要使用常規的軟件開發工具和高級語言就可以快速實現各種功能,且變種繁多。

高級語言編寫的病毒開始流行

傳統的病毒通常使用匯編語言編寫,但是由于匯編語言難度很大,普通黑客一般不會去花費時間學習這種“用處不大”的語言,即使能掌握此語言,編寫一個病毒也要花費很長時間。而且往往這種精雕細琢的病毒出現后,雖然有著變形引擎的保護,但如果特征上存在著一些共性,就很容易被殺毒軟件公司通殺。

病毒一旦寫好,再做大幅度的修改來躲避查殺的成本又過大。所以在與殺毒廠商抗衡的過程中,病毒的制作者,逐漸地引進了高級語言來協助快速地開發感染型病毒。目前最早發現使用高級語言編寫的感染型病毒之一是Kuku,它使用了內嵌C++語言編寫病毒主體,外層使用了匯編編寫一個PE加載器來自己加載內嵌的病毒體。

當宿主程序執行時,病毒會截獲到執行權限,將執行流程跳轉到事先編寫的加載器上,通過加載器來加載高級語言生成的病毒主體,其主要的病毒功能就是在這里實現。由于使用了高級語言來實現主要功能,所以一些曾經不可思議的高級功能都可以由這個病毒主體來實現,同時這些病毒還可以使用正常軟件的功能代碼,如Win32.Kuku家族的病毒主體中就包含著一套類似常規P2P下載軟件的網絡傳輸引擎,用于在不同的主機中實現病毒更新和信息共享。

感染型病毒功能趨于多元化

傳統的感染型病毒,通常的危害性指標是傳播途徑、傳播速度。而現在的新型感染病毒,則加入了更多的功能,以求實現自己的目的。比如,Win32.Crypt.p病毒就擁有盜號木馬的特征,它會截取用戶的屏幕、記錄用戶鍵盤輸入的信息,并偷偷把這些用戶信息發送給病毒編寫者。

還有的感染型病毒包含有后門功能,如Virut變種病毒,就含有一個小型的后門客戶端,用于獲取用戶操作系統信息、系統運行情況,同時還具有下載運行指定應用程序等功能。

4、手機病毒

隨著安卓系統的盛行,安卓系統的手機數量從2010年初開始迅速增長,基于安卓系統的病毒也隨之迅猛增加。在極短的時間內,安卓病毒數量就占據了整體病毒數量的20%。而且由于安卓系統的應用與原有的塞班系統不同,導致兩個平臺的手機病毒有極大不同。

由上圖可以看出,安卓病毒的66.14%是流氓程序,主要通過與其它安卓應用捆綁來侵入用戶電腦;而竊取隱私的病毒占據了總體數量的10.61%。而塞班病毒則主要竊取用戶隱私,和通過傳播、耗費電池來危害用戶手機。之所以產生此類不同,是因為安卓系統更加開放,應用在安卓系統上可以實現更多的功能,從而導致泄露隱私的機會增加。

2011年6月,10余個含有Rootkit功能的應用被放到了google電子市場中。瑞星公司的研究發現,這些含毒應用到電腦之后,有的會嘗試突破系統權限(ROOT安卓系統),有的利用Dalvik類裝載能力保持隱身,逃避殺毒軟件的追殺。

7月初,瑞星截獲了一個安卓系統手機病毒——“安卓殺手”,病毒主要影響Android 2.0至2.2三個版本的系統,用戶一旦中毒,病毒將攔截10086發送到手機上的任何短信、上傳手機設備信息、手機sim卡信息,最終會定制大量短信增值服務,扣取高額話費。#p#

二、掛馬網站

1、掛馬網站概述

瑞星“云安全”數據中心的統計表明,2011年上半年截獲的掛馬網站(以URL計算)總數目為236萬個,比去年同期下降了91.2%,這是掛馬網站連續第二年以90%以上的幅度下降。究其原因,是因為隨著“瑞星云安全”、“防掛馬”等技術的運用,打破了掛馬網站黑色鏈條的運作,使得通過掛馬進行網絡攻擊越來越無利可圖,從而使得這類攻擊減少。

從數據來看,利用0day漏洞仍然是黑客進行網站掛馬的主要方式之一,黑客通常利用0day漏洞補丁發布之前的空窗期(*注),大規模入侵用戶的電腦系統,從中獲取大量有價值的信息內容。2011年上半年,被黑客掛馬利用最多的兩個漏洞分別為CVE-2010-0806和CVE-2010-3962,都是相對較新的漏洞。

(注)空窗期:系統漏洞、軟件漏洞在網絡上被曝光之后,廠商需要一段時間來開發補丁程序,在對其進行測試后發布,而曝光和發布之間的時期,被稱為“空窗期”。

2、掛馬網站及相關數據統計

瑞星“云安全”數據中心2011年上半年的監測數據,統計來自“瑞星殺毒軟件”、“瑞星全功能安全軟件”自動攔截的掛馬網站數量,截獲到的掛馬網站(以網頁個數統計)數目總計2363966個,攔截次數總計54300484次。

與去年同期相比,掛馬網站數量下降91.2%,受攻擊人數降低60.8%。這說明單個掛馬網站的攻擊人數有所增加,應該是黑客調整了掛馬策略和攻擊技術的結果。

2011年上半年,瑞星“云安全”數據中心已攔截到54300484人次訪問掛馬網站,平均每天有近30萬人次網民訪問過惡意網頁。

(注)掛馬網站:指的是被黑客植入惡意代碼的正規網站,這些被植入的惡意代碼,通常會直接指向“木馬網站”的網絡地址。

木馬網站:是一種利用程序漏洞,在后臺偷偷下載木馬的網頁。這些網頁通常放在黑客自己管理的服務器上,當用戶訪問時,會把許多木馬下載到用戶機器中運行。

三、網絡釣魚

1、網絡釣魚概述

網絡釣魚(Phishing)是近年來興起的一種新型網絡攻擊方式,黑客建立一個網站,通過模仿銀行、購物網站、炒股網站、彩票網站等,誘騙用戶上當。由于在整個環節中沒有任何的病毒、木馬和惡意程序參與,傳統殺毒軟件根本無法阻擋釣魚網站的攻擊。

針對此類攻擊,瑞星防火墻、瑞星全功能安全軟件中嵌入了“智能反釣魚”模塊,通過對釣魚網站的色塊布局頻率、引誘用戶鼠標點擊的行為習慣、域名變化趨勢等進行數學統計,總結出了一套應用廣泛的“反釣魚網站”智能辨別模型,可以智能攔截流行釣魚網站。

2、數據分析

1至6月,瑞星截獲釣魚網站218萬個(以URL計算),是去年同期的25倍;共1億零53萬人次網民遭釣魚網站侵襲。按照CNNIC數據,我國網民每次網購金額在162元估算,2011年上半年釣魚網站的直接損失應為百億元級別。其中,虛假藥品、偽劣保健品、偽劣數碼產品成為釣魚網站最為熱衷出售的“商品”。

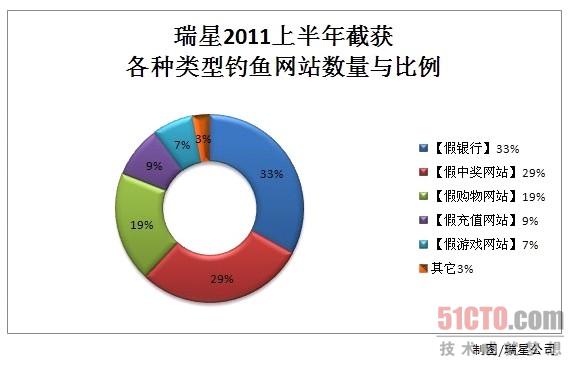

目前,多數釣魚網站為逃避相關部門對其監控和取證,生命周期很短,通常一個釣魚網站在網上的生存時間不超過一個月,有的只存活幾天甚至幾個小時。釣魚網站類型排名依次為假銀行占33%;假中獎網站占29%;假購物網站占19%,假游戲網站占7%。

3、網絡釣魚新趨勢

去年,瑞星曾經在《2010年上半年度安全報告》中,詳細描述了“六大類釣魚網站”、“七種網絡欺詐手段分析”等流行釣魚網站模式和黑客欺詐手段。時間過去了一年,黑客常見的手段并無太大變化,只是隨著社會熱點和商業模式的改變,有了一些細節上的調整。

假冒團購站嶄露頭角

近一段時間,團購網站成為黑客進行“網絡釣魚”的新寵,因為很多網民已經習慣了在團購網站購買價廉物美的商品,同時這些資金都是直接打入“團購網站”賬戶,缺乏第三方監管,很容易成為窺測的對象。

例如,在淘寶上買到了假東西,因為錢在支付寶里,購買者在確認付款之前,商家是拿不到錢的;而在團購網站不同,只要你決定購買了商品,就要先把錢打入到商家賬戶。于是黑客就利用了這個時間差:

先建立一個假冒的團購網站,黑客們通常都是假冒著名網站,如新浪團購、拉手團購、美團團購等(有的甚至會冒充“微軟團購”);然后以非常廉價的商品號召,例如僅需99元的數碼攝像機、七天包瘦僅要66元的減肥藥等等,吸引人購買;再通過論壇發帖、搜索引擎廣告等方式導入用戶,當用戶付款完畢,黑客早已逃之夭夭。

iPhone成釣魚網站新寵

在瑞星截獲的釣魚網站中,iPhone作為新的流行符號,得到了很多詐騙者的偏愛,無論是以山寨機冒充正品的“1668元購買蘋果四代”;還是根本就沒打算發貨的“3300元購買正品iPhone4”;甚至還有企圖騙取用戶注冊信息的“0元抽iPad2”,都已經成為本年度報告期內釣魚網站的重要組成部分。

搜索引擎成為網民遇到釣魚網站的最大途徑

根據瑞星公司統計,在2011年上半年截獲的釣魚網站中,用戶通過搜索引擎搜到的比例占據了總體訪問量的60%以上,搜索引擎已經成為網民遇到釣魚網站的最大途徑。分析其中的原因,可能包含兩個方面:

第一、釣魚網站利用專業的SEO(搜索引擎優化)團隊,在一些熱門關鍵詞上做優化,比如當用戶搜素“二手手機”、“iPhone”、“便宜貨”等熱門詞時,排在前面的搜索結果有很大幾率是釣魚網站。

第二、有的釣魚網站利用網絡廣告審核不嚴的漏洞,在搜索引擎、論壇、SNS網站投入巨額廣告,吸引用戶訪問。尤其是一些山寨數碼產品、減肥豐胸產品類的釣魚網站,非常善于采用此種手法。

2011年6月,瑞星截獲了一批通過購買搜索引擎廣告進行推廣的假網站,他們冒充假的美團網、拉手網等,企圖從搜索引擎用戶手中騙取錢財。其中一個釣魚網站的團購結果顯示,這個網站上售價3300元的iPhone4,已經售出了256件,詐騙金額在數十萬元。根據技術分析和定位,此前該詐騙網站曾經用多個相似域名來仿冒著名團購站,騙取錢財。

電器維修、茶葉等傳統行業的釣魚網站嶄露頭角

近期,基于傳統行業的一些釣魚網站開始嶄露頭角,他們往往是仿冒一些知名公司的冒牌官網,通過提供偽劣的售后服務、配件等獲取高額利潤。這類假官網上雖然標注有400或者其他服務熱線,但是細心的人就會發現其網頁上寫的400售后服務電話與真官網上公布的400電話略有不同。

(在搜索引擎搜“海爾售后電話”,結果卻是真假難辨的400電話)

瑞星安全專家指出,一些原來在傳統領域騙人的詐騙者,已經開始“電商化”、“網絡化”,包括豐胸減肥、高血壓、癌癥、茶葉、珍珠玉器等領域,也開始大量出現釣魚假網站。例如,在一些論壇上,大家經常看到的“茶農直銷、全國包郵”之類的廣告,很多就是收錢不發貨,或者發的是劣質茶葉的釣魚網站。#p#

四、“云攻擊”成為現實

1、云攻擊(Threats to Cloud)概述

隨著更多有價值的用戶資料轉移到云端,針對儲存了這些資料的“云”的攻擊,也正成為黑客攻擊的新對象。例如,原本儲存在電腦本機上的Word文檔,現在越來越多的被儲存在Google Docs上;原來存在硬盤上的音樂、照片,現在也許放在了蘋果iCloud里;原來的QQ聊天記錄,也被儲存在了騰訊的服務器中,這些儲存了用戶資料的“云”,一旦出現漏洞,就會被黑客咬住不放,遭到“云攻擊(Threats to Cloud)”。

2、典型的“云攻擊”案例

在2011年上半年,發生了多起針對“云”的攻擊,比較知名的有針對索尼PSN的系列黑客攻擊、針對WordPress的黑客攻擊、新浪微博蠕蟲病毒攻擊,以及多家國內網站遭到“拖庫(*注)”事件等。

“拖庫”是安全行業術語,指黑客入侵企業網絡、把服務器上的用戶數據庫、財務數據庫等復制下來。

第一、索尼PSN遭系列攻擊事件。4月21日下午,索尼PSN網絡遭黑客攻擊,波及包括美國、日本、歐洲等地幾乎全球各地的所有PSN用戶,PSN幾乎陷入了徹底的癱瘓。黑客入侵者竊取了大約7700萬份PSN個人信息以及2700萬個Qriocity(云音樂服務)賬戶。

被竊的7700萬份PSN個人信息當中,包括1000多萬個信用卡賬戶,涉及57個國家和地區。而2700萬個Qriocity賬戶中,也同時包含了用戶的姓名、地址和密碼。索尼數據遭竊案受影響的用戶可能超過1億人,堪稱史上規模最大的用戶數據失竊案。

第二、Wordpress遭攻擊事件。4月,Wordpress.com遭到攻擊,其服務器被黑客入侵,并盜走了部分源代碼和資料,導致VIP客戶的隱私信息外泄。在此次事件中可能泄露的眾多網站源代碼中,可能包括API密鑰和Twitter、Facebook密碼等敏感信息。WordPress.com服務于1800萬博客和網站,其中包括TED、CBS和TechCrunch博客等,其服務網站占全球網站數量的10%。

第三、新浪微博蠕蟲攻擊。6月28日晚,新浪微博遭遇首次跨站攻擊蠕蟲(CSRF)侵襲,微博用戶中招后會自動向自己的粉絲發送含毒私信和微博,有人點擊后會再次中毒,形成惡性循環。據瑞星安全專家分析,這主要是因為新浪的廣場頁面有幾個鏈接對輸入參數過濾不嚴導致的反射性XSS。

此次蠕蟲攻擊的危害,僅限于濫發含毒私信和鏈接,未能實現竊取微博帳號、竊取用戶信息等功能。7月1日,北京警方將犯罪嫌疑人羅某抓獲。經審查,羅某交代其利用新浪微博平臺存在的漏洞注冊賬戶,為提高所持微博的關注度,故意發送帶有惡意網址鏈接的信息,致使點擊查看該網址的微博用戶成為其粉絲,同時自動轉發該信息以此實施破壞活動。

第四、國內多家網站遭遇“拖庫”。2011年上半年,針對企業網絡的黑客攻擊有增無減,多家大型網站的數據庫被黑客復制竊取,并用來出售獲益。婚戀網站、電商網站、團購網站、連鎖酒店等等均成為黑客攻擊的重點對象。由于這些網站儲存了大量的用戶資料、購買行為信息、銀行和信用卡資料等,黑客可以借此獲取利益。

由于“拖庫”攻擊本身的特點,只有被攻擊者才知道受到了攻擊。而這些攻擊一旦公開,就會給公司形象帶來嚴重損害。基于市場考慮,國內公司遭遇黑客攻擊后,很少主動向用戶公布詳情,多數情況下選擇否認和掩蓋。因此,黑客很少因為此類攻擊而受到法律懲罰。

3、“云攻擊”詳細解析

目前來看,對用戶有價值的“云”越來越多,例如:音樂分享、文檔分享、通訊錄同步、在線購物等等,其服務商的服務器,通常都具有或多或少的“云”的特性。而這些廠商,通常沒有自己專業的安全人員,只是依靠一些兼職網管來進行安全方面的工作。

即使在一些大型公司中,“產品的可用性”要遠高于“安全性”,商業公司通常在用戶界面、功能、交互上投入很多精力,而在安全上則要放松的多。以團購網站為例,一個月注冊用戶數十萬,月交易額上千萬的公司,通常僅有5-10名程序員負責技術開發,而安全方面的事務則由其中的一人來兼職完成。在這種人員配置下,很難對黑客攻擊做出及時反映。

(1)“云攻擊”的三種攻擊方式

針對“云”發動的攻擊,通常有三種攻擊方式:竊取資料;阻斷用戶對“云”的訪問;權限提升攻擊。

“竊取資料”是最常見的攻擊方式,例如黑客對索尼PSN網絡的攻擊,目的是為了竊取PSN帳號密碼,以及與這些帳號綁定的信用卡賬號。利用這些資料,黑客可以進行信用卡詐騙、網絡釣魚等犯罪。

“阻斷用戶訪問”也是很常見的攻擊方式。利用DDoS(分布式阻斷攻擊)、域名劫持、機房ARP攻擊等,都可以達到該目的。

“權限提升”攻擊雖然比例不大,但造成的損害不容小覷。例如,在一些特定用戶的內部網絡中,通常會對用戶的權限進行分級,利用系統漏洞、應用漏洞、數據庫漏洞等,黑客可以把普通用戶的權限提升到高級權限,進而獲取不正當利益。或者,有的“云”服務商內部員工,本來不具有查看機密資料的權限,但是通過技術手段獲取高權限之后,即可竊取、刪改存儲的用戶資料。

(2)“云端”的安全問題解析

由于“云端”儲存了用戶的大量機密信息,一旦出問題,則可能整個或者部分數據庫泄漏.“云”的安全問題主要有以下幾種:

*產品安全設計失誤。比如網盤類產品、通訊錄類產品,理論上應該于用戶電腦本地完成加密,不能對服務商及員工明文開放。有些網盤產品在設計之初,就缺乏加密這一環節,使得員工或者其它人可以很容易的偷看服務器上存儲的資料。

*內部流程存在問題。在涉及用戶資料的領域,即使有極小的概率出問題,也不應該掉以輕心。例如某汽車廠商員工,為了很少的錢,向別人出售買車者的個人信息;醫院的護士,把產婦的資料出售給奶粉廠商等,均屬于內部流程不暢。

*操作系統漏洞、應用漏洞、數據庫漏洞。利用這些漏洞,黑客可以入侵服務器,取得高級權限,獲取服務器的控制權,進行多種危險操作。

*機房問題,包括不限于機房ARP攻擊、生成樹攻擊、MAC地址攻擊等。

(3)“客戶端”的安全問題解析

首先要明確,此處所說的客戶端,僅指用戶訪問“云服務”期間用到的軟件和應用。“客戶端”的安全問題主要有以下幾種:

*瀏覽器劫持,比如你明明想訪問A網站,瀏覽器插件會強制跳轉到B網站;這就是典型的瀏覽器劫持攻擊。除了病毒之外,一些出于商業目的的瀏覽器插件也會進行這些操作。

*host劫持。其表現類似,也是你輸入A網址卻到了B網址。跟瀏覽器劫持不同的是,此種攻擊是通過修改本機的host表實現的。

*釣魚網站攻擊。黑客惡意構造一個仿冒的網站,誘騙用戶去訪問。

(4)多平臺帶來的安全問題

對于“云”來講,通常都會支持多種平臺應用,例如,你既可以在PC上訪問Gmail,也可以在平板電腦上訪問;既可以用安卓手機在Dropbox同步文件,也可以在iPhone上同步。

這樣,如果用戶只在PC端做防護,而在其它平臺沒有做相應防護的話,就很容易出問題。2011年上半年,瑞星公司已經截獲了專門針對手機和移動設備開發的釣魚網站,如果手機上沒有安裝相應的安全軟件,則用戶在訪問之后很容易中招。

同時,多平臺嚴重依賴的adobe flash軟件,近年來頻繁爆出0day漏洞,尤其在PC端,隨著網頁游戲的盛行,flash插件漏洞帶來的安全隱患也越來越嚴重,應該引起大家的注意。

五、總結

安全問題的產生和發展,是與網絡環境、網絡應用、人們使用網絡的習慣息息相通的。隨著微博的日益火爆,針對微博的跨站攻擊蠕蟲病毒就被開發出來;iPad成為數碼達人的寵兒,黑客釣魚和網絡攻擊就盯上了它。

誠然,人們不能因噎廢食,因為一種熱門應用容易遭黑客攻擊就放棄使用。但在繼續使用這些應用的同時,普通用戶也應該養成良好的上網習慣,了解一些基本的安全知識來提高自己的防護水平,再加上業內廠商的共同努力,我們一定能使網絡生活變得更加安全而美好。