歲末盤點 回顧2012年重大網絡安全事件

原創在2013年即將到來之時,回望2012年IT行業的變化,智能手機普及、平板設備大量涌現、操作系統Windows 8發布等事件都宣示著整個社會的進步,然而這其中伴隨的網絡安全問題仍是凝重而不能忽視的重要問題。那么,在2012年互聯網都發生了哪些驚天地泣鬼神的安全事件呢?下面,就讓我們一起來回顧一下今年的重大網絡安全事件吧!

一、源代碼被盜事件

賽門鐵克兩款企業級產品源代碼被盜

2012年1月中旬前后,一個自稱為"Yama Tough"的黑客宣稱將公布賽門鐵克諾頓反病毒軟件的全部源代碼。隨后,賽門鐵克方面也確認了是在2006年時的一次第三方泄密事件讓自身的安全和非安全工具產品源代碼大范圍泄露。

賽門鐵克在聲明中表示,該事件中遭到入侵的是第三方網絡,受影響的代碼并未影響賽門鐵克各個解決方案的功能性或安全性,并且,目前沒有出現客戶的信息因此而受到影響或泄露的事件。而本次受到源代碼泄露影響的是兩種舊版本的企業產品的部分節段源代碼,都是六年前的版本,且其中一種企業產品已經停產。

VMware確認源代碼被竊

2012年4月底VMware已經確定關于ESX Hypervisor的源代碼已經泄露。據查是一位自稱是"Hardcore Charlie"的黑客在4月8日偷取的。不過所幸的是其偷走的源代碼是 2003到2004年的。盡管VMware ESX仍然可以使用,但VMware還是建議用戶馬上升級到最新代號為ESXi的hypervisor,該版本在安全性方面得到了加強。#p#

二、 重大黑客攻擊事件

Anonymous威脅干掉整個互聯網

2012年3月,著名黑客組織Anonymous一直對美國新的反盜版法案"SOPA"持強烈反對態度,不過這次他們玩得過火了。該組織揚言要干掉整個互聯網以給"SOPA法案,華爾街及黑心銀行家,前者的保護傘政府"等一點顏色看看,如果代號名為"Operation Global Blackout"的行動成功,那么全世界將在3月31日陷入無法使用互聯網的狀態。

至于具體手段,Anonymous計劃對所有13臺DNS域名根服務器發起大規模DDoS行動,屆時在瀏覽器中輸入所有域名都將返回錯誤頁面,使得不少用戶屆時將認為網絡無法使用。

3月31日早已過去,而互聯網也沒有因Anonymous的揚言而癱瘓,但刨析事件的原因,卻是因為那部反盜版法案。雖說這個出發點是好的,但對于網絡來說,自由與安全本就是一個矛與盾的關系,而眼下還沒有找到可以調和的良方。

維基解密網站遭受持續攻擊

2012年8月,維基解密表示,自己的網站遭受到了持續的DDOS(拒絕服務)黑客攻擊,導致網站在一周多的時間里反應遲緩或無法登錄。維基解密在一份聲明中表示,此次黑客攻擊在8月初開始增強,之后擴大到對其附屬網站的攻擊。

維基解密表示,每秒鐘都有來自數千個不同網址的10GB虛假流量涌入該網站。在線內容服務公司Akamai安全信息主管約什·考爾曼(Josh Corman)認為,針對維基解密的此次攻擊"遠遠大于"過去幾年所見的普通攻擊。#p#

三、惡意軟件肆虐事件

新型蠕蟲病毒火焰(Flame) 肆虐中東

2012年5月,一種破壞力巨大的全新電腦蠕蟲病毒"火焰"(Flame)被發現,這種病毒正在中東地區大范圍傳播,其中伊朗受病毒影響最嚴重。據推測,"火焰"病毒已在中東各國傳播了至少5年時間。

據悉,"火焰"病毒構造十分復雜,此前從未有病毒能達到其水平,是一種全新的網絡間諜裝備。該病毒可以通過USB存儲器以及網絡復制和傳播,并能接受來自世界各地多個服務器的指令。感染"火焰"病毒的電腦將自動分析自己的網絡流量規律,自動錄音,記錄用戶密碼和鍵盤敲擊規律,并將結果和其他重要文件發送給遠程操控病毒的服務器。一旦完成搜集數據任務,這些病毒還可自行毀滅,不留蹤跡。

如今在"火焰"病毒被發現之后,一些網絡分析專家認為,這似乎已形成了"網絡戰"攻擊群。"震網"病毒攻擊的是伊朗核設施,"毒區"病毒攻擊的是伊朗工業控制系統數據,而"火焰"病毒攻擊的則是伊朗石油部門的商業情報。

Gauss病毒--Flame最復雜病毒兄弟

2012年8月,繼最復雜病毒Flame曝光之后,卡巴斯基實驗室又曝光類似Flame病毒的Gauss病毒,一個從事收集財務信息的間諜軟件。它是出現在中東地區的一個新的網絡間諜軟件,可以竊取瀏覽器保存的密碼、網銀賬戶、Cookies和系統配置信息等敏感數據。此外,Guass似乎和Stuxnet病毒來自同一個國家,而Stuxnet病毒和Flame病毒關聯緊密。

自2012年5月至8月,Gauss已感染了2500多臺機器,卡巴斯基稱,Gauss受害者總數目前可能數以萬計。這個數字雖然低于Stuxnet病毒,但高于Flame和Duqu的攻擊數。

Gauss大約于2011年9月左右被創造出,并于今年6月發現。Gauss很像Flame病毒,不過其指揮和控制的系統7月已關閉,目前正處于休眠狀態,等待服務器的激活。卡巴斯基指出,有足夠的證據表明,Gauss和Flame、Stuxnet病毒有著密切的關系,都是某個國家贊助的網絡攻擊,因為它們都由相同的"工廠"制造。

DNSChanger惡意軟件肆虐

2012年7月,僅僅在不到幾小時時間內,多達30萬臺電腦和Mac將無法上網,除非用戶立即清除其機器上的惡意軟件。據悉, DNSChanger修改用戶的計算機域名系統(DNS)設置來發送URL請求到攻擊者自己的服務器,從而將受害者帶到攻擊者創建的網站。

美國聯邦當局表示,多達400萬臺電腦和Mac受到感染,讓攻擊者凈賺1400萬美元。不僅僅是消費者的電腦和Mac,DNSChanger還感染了政府機構和企業的電腦和系統。在財富500強企業中,約有12%的企業的電腦或路由器受到感染,3.6%的美國政府機構受到感染。#p#

四、信息泄密事件

美國電子商務網站Zappos用戶信息被竊

2012年1月,亞馬遜旗下美國電子商務網站Zappos遭到黑客網絡攻擊,2400萬用戶的電子郵件和密碼等信息被竊取。

據悉黑客通過Zappos在美國肯塔基州的服務器進入Zappos內部網絡,具體攻擊信息尚未披露,但Zappos表示,信用卡和支付數據并未被獲取,不會受到此次攻擊的影響。

全球支付信息被盜

2012年3月,信用卡支付中介機構美國"全球支付"公司確認,未授權者3月初進入它的系統并可能竊取一些信用卡賬戶信息。

此次遭"大規模"盜取,涉及萬事達和威士國際組織等機構信用卡用戶、大型發卡銀行和數家主要信用卡服務企業,波及賬戶數量暫時無法確定,評估數量從數以萬計至超過1000萬。

LinkedIn用戶密碼泄露

2012年6月初,LinkedIn(LinkedIn是一家面向商業客戶的社交網絡(SNS)服務網站,成立于2002年12月并于2003年啟動。)董事Vicente Silveira在博客中表示,網站密碼確實已經泄露。

據悉,該消息來自挪威IT網站Dagens IT,報道稱被曝光的650萬加密的密碼被發送到了一家俄羅斯的黑客網站。芬蘭負責安全的部門"緊急反應小組(CERT-Fi)"向用戶警示到雖然目前用戶的詳細信息目前尚未被泄露,但是攻擊者很有可能通過被破解的密碼進入用戶的數據庫,所以建議廣大用戶盡快修改密碼。

雅虎服務器被黑 45.3萬份用戶信息遭泄露

2012年7月中旬,據悉,黑客們公布了他們聲稱的雅虎45.34萬名用戶的認證信息,還有超過2700個數據庫表或數據庫表列的姓名以及298個MySQL變量。他們稱,以上內容均是在此次入侵行動中獲得的。

黑客們利用特殊的SQL注入方式滲透到雅虎網站的子區域中以獲取信息。該技術專門針對一些安全性較差的網站應用程序進行攻擊,這些程序并不仔細檢查進入搜索框和其他用戶輸入欄的文本。通過向其注入有效地數據庫指令,攻擊者便可欺騙后端服務器,還可向其信息轉儲大量的敏感信息。

Dropbox賬戶被盜

2012年7月,云存儲服務商Dropbox確認,在當月來自第三方站點的黑客獲取了部分用戶的用戶名和密碼,侵襲了他們的Dropbox賬戶。該盜竊事件起因于小部分Dropbox用戶在該公司網站論壇上抱怨,稱自己收到了垃圾郵件,而收到垃圾郵件的電郵地址僅供與Dropbox聯系所用。此后向Dropbox反映同一問題的用戶不斷,共有295名用戶在論壇上發布了同樣信息。

全球百所大學近12萬賬戶信息被竊

2012年10月,黑客團伙Team GhostShell在推特上宣布,該組織入侵了全球百所大學的服務器,共竊取了近12萬賬戶信息。

該黑客組織公布稱,他們入侵時發現許多服務器早就藏有惡意軟件,安全意識很淡薄,他們的行動目的是提高大眾注重大學的信息安全問題。英國的劍橋、美國的哈佛大學、斯坦福大學、普林斯頓大學以及日本的東北大學、東京大學、名古屋大學、京都大學、大阪大學等多所世界著名大學的服務器都遭入侵。

【51CTO編輯推薦】51CTO信息圖:網絡泄密的那些事兒.#p#

五、重大漏洞事件

英特爾芯片存在致命漏洞

2012年6月,美國安全專家稱,美國計算機應急響應小組(US-CERT)已經在英特爾芯片上發現了一個漏洞,該漏洞可以讓黑客獲得對Windows和其他操作系統的控制權。

這一漏洞是US-CERT在6月中旬發布的一份安全通告所披露的。US-CERT的通告稱,“一些運行在英特爾CPU硬件上的64位操作系統和虛擬化軟件極易遭遇本地權限提升攻擊。黑客可利用此漏洞提升本地權限,或是進行guest-to-host虛擬機逃逸。”

可能遭遇此漏洞攻擊的操作系統包括Windows 7、Windows Server 2008 R2、64位FreeBSD和NetBSD,以及Xen hypervisor等。US-CERT稱,除微軟和英特爾外,可能受到該漏洞影響的廠商還包括Joyent、Citrix、Oracle、紅帽和SUSE Linux等。

京東商城出現重大漏洞

2012年10月,據業內人士微博爆料,京東商城充值系統于2012年10月30日晚22點30分左右出現重大漏洞,用戶可以用京東積分無限制充值Q幣和話費。當日,京東網站積分換話費的活動出現重大漏洞,點擊后系統會自動充值而不會扣取積分,同時充值未成功的積分則會被雙倍退回賬戶。該漏洞被網友發現后,在網絡上被大量轉發。目前,從網絡爆料來看,不少用戶都充值了上千元的Q幣、購買數百元的彩票,甚至還有用戶稱充值了36萬元的話費。業界人士預計京東虧損在2億左右。

作為國內知名電商,自身網站的安全和保護用戶數據安全是電商提高用戶信任度的關鍵。從年初的電商泄密事件就有京東的身影,到這次的網站重大漏洞,京東要走的路還很長!

Skype號(自行設定)",造成注冊資料混亂;或許是為了整并上的方便,同樣一組電子郵件地址,可以直接用來注冊多組 Skype賬號,甚至不需要電子郵件的確認。

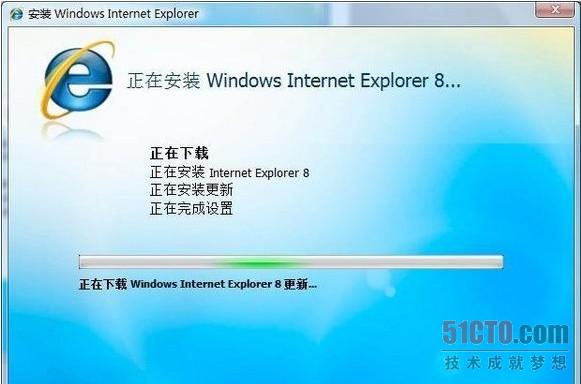

IE瀏覽器驚現漏洞

2012年12月,微軟公司的IE瀏覽器出現巨大漏洞,黑客利用這個漏洞可以跟蹤記錄用戶的鼠標移動軌跡,從而盜取用戶使用虛擬鍵盤時輸入的各種數據。

為了防止鍵盤記錄器記錄下每一次按鍵,從而使黑客能夠盜取用戶的密碼,大部分人會選擇使用虛擬鍵盤和小鍵盤來鍵入密碼,從而減低風險。但是Spider.io公司卻發現,從IE 6到IE 10,微軟公司的這款瀏覽器都有著巨大的漏洞,可以使黑客能夠輕松的跟蹤用戶的鼠標移動軌跡。即使當IE標簽頁最小化時,這種問題依舊存在。

這樣,黑客只需要在一個網站上購買一個廣告位就可以發起攻擊。只要這個廣告是打開的,黑客就可以利用IE的漏洞,在用戶不用安裝任何軟件的前提下記錄下他們的鼠標移動軌跡,從而解讀出他們在虛擬鍵盤上輸入的內容。#p#

六、操作系統安全事件

Android系統威脅呈爆炸式增長

目前,1.98億Android設備擁有者的內存卡處于危險境地,用戶信息有可能因惡意鏈接或者惡意程序被刪除干凈。今年早些時候,黑客使用虛假的Android Instagram應用程序從用戶的手機發送昂貴的文本信息。

惡意軟件正在借谷歌Android平臺實現跳躍性的增長。一項最新統計數據顯示,Android惡意軟件數量從年初的5000多個已增長至目前的兩萬個,未來還將迎來更大的爆發期。

目前,有十多個惡意應用的下載量已經達到70多萬次。被發現的這些惡意應用在用途上各有不同,有些被用來盜竊數據、有些通過GPS追蹤移動設備,其他一些則拋出大量廣告或是安裝撥號器。

GooglePlay已經被用做一個平臺來散播盜竊數據或侵犯隱私權的惡意應用。這個平臺可以說是許多惡意應用的來源。對于這樣的情況,微軟的安全工程師指出,Android設備上存有全球性的僵尸網絡,能夠以工業級的水平發送垃圾信息。

微軟系統升級 Windows 8引進新安全特征

2012年10月25日微軟在美國紐約正式發布了其全新的操作系統Windows 8。微軟為Windows 8引進了一些安全特征,但是該系統仍然容易受一些常見的惡意軟件的攻擊。反惡意軟件供應商如是說,這讓IT人士很是擔憂。

Windows 8中增強的安全特征之一是Secure Boot,用來阻止啟動加載器和抵御后門攻擊。另外一個安全特征是包含內置版本的微軟殺毒引擎,打包在新的防護安全包。盡管有了這些新的安全特征,Windows 8仍然不是完全安全的。

在10月末Windows 8發布的幾天里,某公司就發現所謂的偽安全軟件方案的惡意攻擊,試圖讓用戶支付一個假的反惡意軟件。法國一家安全公司在11月初也發現了多個Windows 8安全漏洞。羅馬尼亞一家安全公司在11月中旬公布的調查報告顯示,具有Windows防護功能的Windows 8,阻止了85%的排名前100的惡意軟件。當然,這也意味著有15%的沒有阻止。雖然微軟提高了Windows 8的安全門檻,但仍存在漏洞威脅。

編輯點評

縱觀2012年的這些重大的網絡安全事件,對未來的網絡安全前景具有深刻的揭示意義和影響。年關將近,末日傳說并未如期而至,生活還在繼續,網絡威脅仍在演變。人們需深思:未來如何才能有力的解決網絡安全問題?

在這個信息大爆炸的時代,企業不但要依靠強有力的網絡安全技術產品,而且還要加強企業管理,培養用戶足夠的安全意識和知識亦是勢在必行!展望2013年,人們仍舊面臨嚴峻的安全威脅,仍舊需要時刻關注網絡安全世界的變化。面對安全挑戰,企業與用戶如何以對,讓我們拭目以待吧!