APT攻擊防護方案:構建堡壘網絡 升級安全防護

原創隨著信息技術的高速發展,人類的生活跟網絡緊密地聯系在了一塊兒。在電子商務,網絡支付極其發展的今天,各種安全問題也隨之而來。網絡安全,已成為當今世界越來越關心的話題之一。近年來,APT高級持續性威脅便成為信息安全圈子人人皆知的"時髦名詞"。對于像Google、Facebook、Twitter、Comodo等深受其害的公司而言,APT無疑是一場噩夢。于是,引發了行業以及安全從業者對現有安全防御體系的深入思考。

在APT攻擊中,攻擊者會花幾個月甚至更長的時間對"目標"網絡進行踩點,針對性地進行信息收集,目標網絡環境探測,線上服務器分布情況,應用程序的弱點分析,了解業務狀況,員工信息等等。當攻擊者收集到足夠的信息時,就會對目標網絡發起攻擊,我們需要了解的是,這種攻擊具有明確的目的性與針對性。發起攻擊前,攻擊者通常會精心設計攻擊計劃,與此同時,攻擊者會根據收集到的信息對目標網絡進行深入的分析與研究,所以,這種攻擊的成功率很高。當然,它的危害也不言而喻。要預防這種新型的,攻擊手法極其靈活的網絡攻擊,首先,應該對這種攻擊進行深入的探討、研究,分析APT攻擊可能會發生的網絡環節或者業務環節等;其次要對我們自己的網絡進行深入的分析,了解網絡環境中存在的安全隱患,從而具有針對性地進行防護。

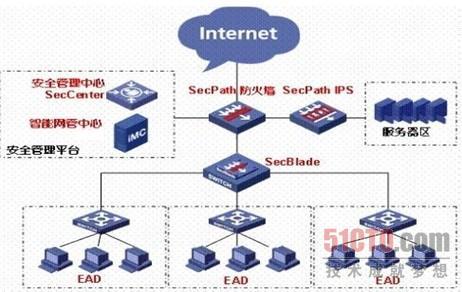

下圖是個比較典型的網絡拓撲簡圖:

(圖一)

參照這個網絡拓撲,結合近幾年發生的APT攻擊,我們來分析下APT攻擊。

1)2010年,Google被攻擊事件:

攻擊者收集了Google員工的信息,偽造了一封帶有惡意鏈接的郵件,以信任人的身份發給了Google員工,致使該員工的瀏覽器被溢出,接著,攻擊者獲取了該員工主機的權限,并持續監聽該員工與Google服務器建立的連接,最終導致服務器淪陷。前不久發生的Facebook被攻擊事件,與這個極為相似。

2)2011年美國《華爾街日報》報道的一個安全事件:

攻擊者通過SQL注入漏洞,入侵了外網邊緣的WEB服務器,然后以WEB服務器為跳板,對內外進行嗅探、掃描,進而入侵了內外AD服務器。攻擊者在已拿到權限的主機里種了自己的木馬,以公司領導的名義給員工發送了一封帶有惡意附件的郵件,最終導致大量公司內網主機權限被攻擊者所擁有。

3)RSA SecurID被竊取事件:

2011年3月,EMC公司下屬的RSA公司遭受入侵,部分SecurID技術及客戶資料被竊取。其后果導致很多使用SecurID作為認證憑據建立VPN網絡的公司受到攻擊,重要資料被竊取。

通過以往的APT攻擊實例,我們可以總結出,通常,典型的APT攻擊會通過如下途徑入侵到您的網絡當中:

1.通過WEB漏洞突破面向外網的Web Server。

2.通過被入侵的Web Server做為跳板,對內網的其他服務器或桌面終端進行嗅探、掃描,并為進一步入侵做準備。

3.通過密碼爆破或者發送欺詐郵件,獲取管理員帳號,并最終突破AD服務器或核心開發環境,被攻擊者的郵箱自動發送郵件副本給攻擊者。

4.通過植入惡意軟件,如木馬、后門、Downloader等,回傳大量的敏感文件(WORD、PPT、PDF、CAD文件等)。

5.通過高層主管郵件,發送帶有惡意程序的附件,誘騙員工點擊,入侵內網終端。

6.利用0day。例如:在郵件中添加惡意URL,被攻擊者一點擊URL,瀏覽器被溢出,主機權限丟失。

7.夾雜著社會工程學的攻擊。

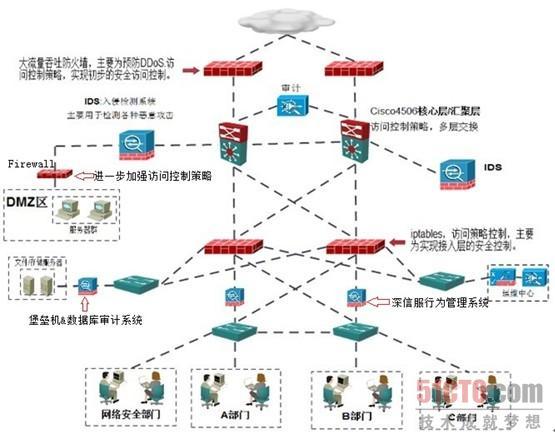

結合圖一,我們可以清楚地看到網絡中最有可能被攻擊的環節。很顯然,圖一中的網絡有很多問題。所以,我們應該對現有的網絡進行調整(網絡結構/制度等),下面的網絡拓撲圖是圖一的改進版。如下圖所示:

(圖二)

網絡拓撲說明:

1.在外部路由出口架設大流量吞吐量的防火墻,可以有效地防御外部黑客對外部路由進行DDoS攻擊,又可以做訪問控制策略,實現初步的安全訪問。

2.拓撲的審計系統(堡壘機),是為了保障網絡和數據不受來自外部或者內部惡意攻擊者的入侵和破壞,它可以收集和監控網絡環境中的每個節點的系統狀態,網絡活動等。這樣就可以方便管理人員集中監控、記錄、分析、處理網絡中的異常情況,對整個網絡的安全,起到了不可忽視的作用。

3.核心層連的兩臺IDS設備,可以有效地監測、預警網絡攻擊。當網絡中出現異常時,IDS會報警,并記錄異常狀況。可以幫助網絡管理人員及時發現網絡中存在的網絡攻擊,做出相應的防護措施。

4.上圖的網絡拓撲中,我們在核心/匯聚層與接入層之間部署了兩臺iptables防火墻,是為了進一步控制網絡的訪問策略,以保證接入層的安全控制。隔離區的各種服務器是我們要重點防護的對象,所以,對接入層的訪問控制策略,顯得尤為重要。

5.在文件/存儲服務器區,部署堡壘機、數據庫審計系統。以保證數據/機密文件的安全。

6.也可以按照需求,在內網部署上網行為管理系統。

7.核心區域可以多加幾個防火墻,按照安全等級的不同,實行分層防護的策略,做 1級安全區域,2級安全區域。

當然,也并不是說,我們組建這樣一個堡壘層層的網絡就可以阻擋一切來自外部/內部的惡意攻擊,這只是防御攻擊的一個必要條件。其實,網絡攻防跟現實生活中的戰爭有很多相似之處,如果X國王建造了一個極其堅固的城墻,很寬很深的護城河,而不派兵把守各個要塞,也不站崗放哨,那么他的城池被敵軍攻破,只是時間長短的問題!我們的網絡攻防也是如此!#p#

針對圖二中我們改進的網絡,要預防APT攻擊,筆者認為,主要有以下十個方面:

一. WEB應用程序的安全防護

WEB應用程序,是整個網絡的第一道防線,也是整個網絡中最容易被外部攻擊者攻擊的一個環節,所以,WEB應用程序的安全顯得尤為重要。圖二拓撲中,在服務器外部安裝了防火墻跟IDS設備,以確保服務器區(WEB程序/Mail程序etc.)的安全控制和監測。WEB應用程序的安全,需要注意以下幾點:

1)WEB應用程序開發環節

我們都知道,WEB應用的開發環節直接影響WEB應用的安全。所以,在開發WEB應用程序時,要有嚴格的安全編碼規范標準(JAVA/PHP/asp.net/asp/perl/python…)應盡量避免可能會產生的安全問題,如:注入、上傳、文件包含、遠程/本地代碼執行、XSS等漏洞的產生。在應用上線之前,應嚴格地進行各種安全測試/加固。

2)WEB框架,以及web服務器軟件

按照具體的業務需求,應合理地選擇相對穩定、安全的WEB框架,以及web服務器軟件(Apache/ Nginx/tomcat/IBM_http_Server.etc.)。選擇好WEB運行程序之后,也需要制定安全的配置方案、加固方案,以及維護方案,以確保系統能夠安全、穩定地運行。

3)WEB應用防火墻(WAF)

一個WAF是非常有必要的,雖然它不可能解決所有的安全問題。但是,在一定程度上也可以提高WEB的安全系數!

4)WEB應用后臺的安全管理

WEB應用后臺,也是不可忽視的一個方面。我們需要制定一個統一的賬戶、密碼管理體系,同時,也要對后臺的訪問做一些控制,以免惡意攻擊者進行暴力猜解等。

5)掛馬/Webshell檢查

定期對WEB系統進行Webshell檢查(掃描)。

6)WEB漏洞監測系統

WEB漏洞監測(掃描)系統,定期對WEB應用程序進行漏洞掃描,或者弱點分析。同時,也要進行人工的漏洞挖掘。從而發現系統存在/可能存在的漏洞(弱點)。

7)安全評估與滲透測試

定期對WEB系統進行安全評估,以及滲透測試。

8)流量監測與DDoS

流量監測系統可以清晰地看出進/出口的流量情況,有助于管理員分析WEB的運行情況,以及進/出流量是否有異常。此外,也需要有一個防DDoS、CC系統,以防備外部黑客的流量攻擊。

9)日志管理

日志管理方面,需要部署一個統一的日志管理系統,這樣能夠方便管理人員對各種日志進行管理、分析。并安排專人對每天的日志進行分析。若發現異常情況,應立即向上級領導報告,分析被攻擊因素,并及時修復漏洞,此外,也要根據異常日志,追蹤攻擊源。

10)蜜罐

部署蜜罐系統,誘捕惡意攻擊者。同時,也可以通過蜜罐來了解對手,追蹤攻擊源等。#p#

二、WEB服務器、網絡設備安全

1)服務器與網絡設備賬戶、密碼管理

對服務器與網絡設備賬戶、密碼要進行嚴格管理,例如:密碼修改策略,賬戶添加/刪除審批,以及用戶賬戶的權限管理/審批等。并定期對服務器和網絡設備的賬戶、密碼進行檢查是否存在異常情況等。

2)服務器與網絡設備的安全策略

部署服務器與網絡設備的時候,要制定相應的安全部署策略、安全加固策略、以及訪問策略(ACL)等,并及時安裝漏洞補丁等。定期對安全策略、補丁等情況進行檢查。

3)日志管理

對服務器日志進行統一管理,并安排專人定期進行日志分析。若發現異常,立即向主管領導反映,并分析、追蹤攻擊行為!

4)服務器、網絡設備漏洞掃描(弱點分析)系統

為服務器和網絡設備部署漏洞掃描(弱點分析)系統,定期進行漏洞掃描(弱點分析),同時,安全人員也應該進行相應的手工漏洞挖掘(分析)工作。并定期對服務器、網絡設備的安全情況進行評估,審計。

三、運維中心的安全問題

運維中心是整個網絡的權限"集中地",所以,它的安全關乎整個網絡的安全。

1)運維中心員工制度

運維中心是整個網絡的權限"集中地",所以,必須有一個完善的制度來控制(約束)該部門所掌握的網絡權限。其中主要有:部門員工的保密問題;管理規范問題;核心設備、賬號密碼、權限、操作的管理問題;部門員工的安全意識問題等。這些,都需要制定相關制度進行約束,實行責任到人制度!

2)員工的上網行為約束

在職/離職員工,不能在網絡上隨意公布影響公司網絡安全的信息。如:泄露內部網絡結構,泄露內部員工郵箱等。

3) 訪問控制策略#p#

四、內部文件服務器/存儲服務器的安全

此網絡區域為DMZ區,主要有公司內部的文件服務器、內部存儲服務器等。本區域與外網隔離。

1)對此部門的網絡進行嚴格的訪問控制。尤其是高度機密的文件/數據存儲服務器。

2)服務器的配置、加固、補丁安裝等。必須要嚴格公司服務器安全配置方案,加固方案,管理方案進行。

3)嚴格管理該區服務器的賬戶密碼、權限、操作等。

4)服務器漏洞掃描(弱點分析)

為該區服務器定期進行漏洞掃描(弱點分析),同時,安全人員也應該進行相應的手工漏洞挖掘(分析)工作。并定期對服務器的安全情況進行評估,審計。

5)日志管理

對服務器日志進行統一管理,并安排專人定期進行日志分析。若發現異常,立即向主管領導反映,并分析、追蹤攻擊行為!

五、辦公網絡的安全

1)網絡訪問控制

辦公網絡訪問控制,可以按照各個部門對信息安全等級要求,來做相應訪問控制策略,如,A部門對信息安全等級的要求特別高,那么,網絡管理人員應該對該部門的訪問策略嚴格控制。

2)入侵檢測系統

可以依靠IDS等入侵檢測系統來監測網絡的安全情況,網絡安全部門工作人員定期對網絡進行模擬滲透,并做相應的安全評估。

3)流量監測系統

在辦公網絡部署一個流量檢測系統,有助于網絡管理人員了解網絡進/出口流量的異常情況,等等。所以,流量檢測系統是非常有必要的,

4)PC統一補丁管理服務器(WSUS)

WSUS是微軟公司推出的網絡化的補丁分發方案,支持微軟的全部產品的更新,以及補丁程序。通過部署WSUS服務器,內部網絡的客戶機可以及時、快速地更新/升級windows,這樣就能防止網內用戶不打漏洞補丁的問題,從而提高了辦公網絡的PC安全系數。

5)病毒/木馬防御系統

統一為網內所有主機(包括服務器)安裝殺毒軟件,選擇殺軟的時候,最好選擇國際上比較知名的殺軟,如:諾頓,賽門鐵克,安全部隊等…

6)無線網絡安全

辦公網絡中,應盡可能地避免使用無線網絡。眾所周知,無線網絡目前存在諸多安全隱患,再加上不方便集中管理上網用戶,為了避免外部人員通過無線網絡滲透進內網或者機密資料被竊取,筆者建議,應謹慎在辦公網絡部署無線。

7)Mail安全

在前面我們提到的APT攻擊事件中,我們不止一次看到了因mail所引發的攻擊事件。信息技術高度發展的今天,E-mail是我們生活、工作中必不可少的東西,而我們的普通員工,很難想象一封E-mail中所隱藏的安全隱患,所以,一個郵件過濾系統,是非常有必要的。當然,郵件過濾系統很難完全消除郵件中的安全隱患。這方面,需要制定一些制度,如:規定員工發郵件時不能帶鏈接、附件等(如果遇到迫不得已的情況,可由安全研究檢測/分析之后再進行瀏覽)。

8)日志管理

日志進行統一管理,并安排專人定期進行日志分析。若發現異常,立即向主管領導反映,并分析、追蹤攻擊行為!

9)終端安全

制定終端加固、管理方案。確保每個終端都安全地運行。(市面上,有許多內網管理軟件,可以有選擇性地采用)

10)子公司間的策略控制#p#

六、內網安全

1)員工上網行為準則

規范員工的上網,可以引導員工去安全地上網,必要的時候,可以用制度去約束。以確保內網環境安全、穩定。

2)員工的安全意識培養

安全加固、防御做的再好,如果,員工沒有良好的安全意識,也不行。所以,應定期對員工進行網絡安全方面知識的普及、培訓等。

3)便攜設備帶來的安全問題

便攜設備,如U盤,移動硬盤,手機等,很有可能會把病毒帶到我們精心建造的網絡中,或者其他一些問題,如:"泄密"等…

4)劃分VLAN

為了網絡能夠高效,穩定,安全地運行,為各個部門劃分VLAN是很有必要的。

5)預防ARP攻擊

ARP曾經讓眾多網絡管理員苦不堪言,ARP是內網極其常見的攻擊手段,預防ARP攻擊比較有效的方法,mac綁定(mac雙向綁定)。

6)內網文件傳輸

內網進行文件傳輸、共享的時候,按照文件/資料的安全等級要求,進行加密傳輸。

7)打印機、掃描儀等設備的安全。

七、0day

0day,被譽為網絡中的殺器,它的危害更具殺傷力(如:瀏覽器0day、office 0day、操作系統0day等)。對于0day漏洞的攻擊,一直以來都讓人頭疼的問題。為了0day危害減到最小,應該研究\開發一個監測系統,如沙盒行為分析,特征分析等…用于對惡意代碼的監測/攔截。若截獲到惡意代碼片,研究人員應立即進行深入的分析。此外,也應該關注國內外安全動向(包括民間組織/個人),以及類似國外的一些0day交易網站等…

#p#

八、社會工程學

社會工程學,已不再是一個多么新鮮的話題了。但,我們不得不承認的是,不管是在普通的網絡攻擊,還是我們今天所談的APT攻擊中,它都扮演著非常重要的角色。了解社會工程學的人都知道,社會工程學的攻擊,是從"人"開始的。然而,我們的網絡防御,其中很重要的一環也是人。這正符合社會工程學的攻擊思想。0day漏洞可怕,但出現在網絡攻擊中的社會工程學同樣很可怕!所以,我們應該對社工有個比較全面的認識,從而,去理智地分辨我們身邊存在/可能存在的"社工"行為以及"社工"因素,進而避免我們自己被"社工"。社會工程學是一個很泛的東西,跟技術性的防范不同,它有很多不確定的因素在里邊,這就使得防范社會工程學攻擊的難度增加。對于社會工程學的防范,我有這么幾點建議:

1)防范來自企業內部的主動/被動的社會工程學攻擊

來自企業內部"主動"的社會工程學攻擊,指來自企業內部"不安分"員工的攻擊。"被動"社會工程學攻擊,內部員工因為信息泄露等因素,被外部攻擊者所利用而引發的攻擊。

2)防范郵件/IM中的社會工程學

在之前的APT攻擊實例中,我們不止一次看到了因為郵件所帶來的攻擊。所以,對這方面,應該要特別注意。

3)來自下屬公司以及合作伙伴的攻擊

下屬公司、合作伙伴等…都是企業比較"信任"的一些對象。由于"信任",所以,在展開業務合作的時候,由于各方面原因所導致的泄密事件等…就像我們看過的港片那樣,或許另一種《無間道》就會在你身邊上演。

4)由第三方公司引發的攻擊事件

由第三方公司引發的攻擊事件,如:DNS提供商、域名提供商、服務器托管商等。國內也常有此類攻擊事件發生。

5)管理方面的疏漏

6)業務層方面的疏漏

九、信息安全防御體系的建設

信息安全體系的建設是整個企業網絡安全工作中的重中之重,有完整、規范、科學的安全防御體系,才能保證各項信息安全防御工作順利、有序地進行。信息安全防御體系的建設主要有:

1)信息安全監測系統

2)信息安全防御系統

3)安全評估體系

4)安全審計體系

5)安全預警體系

6)規范、嚴謹、科學的制度/流程

7)安全研究團隊的建設

十、網絡安全應急響應

企業內部網絡安全研究團隊應積極響應安全事件,攻擊事件。同時,要密切關注國內外網絡安全動向,通過外部報道的攻擊事件,從中吸取吸取經驗教訓,不斷完善、改進工作中的不足。

總結:網絡攻防將長期存在,我們都知道,沒有絕對安全的系統。所以,網絡防御,是一項持久、繁瑣的工作,當然,APT防御也是如此。