萬變不離其“蹤” APT的行為分析

根據NIST的定義,APT攻擊是指精通復雜技術的攻擊者利用多種攻擊向量,如網絡,物理和欺詐等,借助豐富資源創建機會實現自己目的。這些目的通常包括對目標企業的信息技術架構進行篡改從而盜取數據(如將數據從內網輸送到外網),執行或阻止一項任務、程序;又或者是潛入對方架構中伺機進行偷取數據。

APT攻擊已給不少的大型公司或企業機構造成了價值不菲的損失,作為一種高效、精確的網絡攻擊方式,迅速成為企業信息安全最大的威脅之一。2010年Google遭受了Aurora攻擊,網絡被入侵數月,造成了各種系統數據的大量泄漏,RSA公司在遭受了APT攻擊后,SecureID令牌技術文件外泄,導致了全球上千萬的SecurID的使用者都感到極大的恐慌。

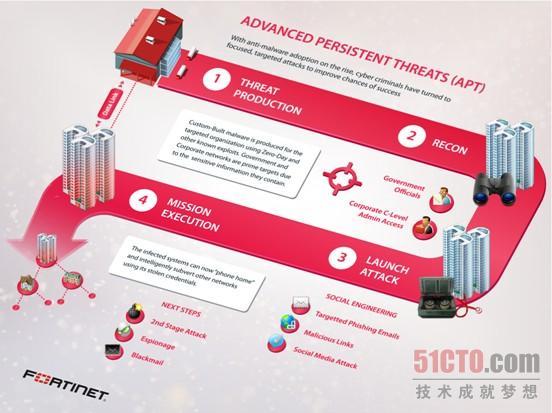

那么,APT攻擊是怎樣進行的?

根據APT的行為特點,APT攻擊大體上可以劃分為如下幾個階段:

(1) 信息收集:攻擊者采用針對性APT攻擊,收集預定目標IT架構信息,包括企業的組織架構、關鍵業務應用、企業組織的角色和關系。然后采用社交工程的攻擊手法,包括構造偽造身份的電子郵件等手段騙取用戶信任

(2) 獲取入口點。利用電子郵件、即時通信軟件、社交網絡、微博或者應用程序漏洞找到進入目標網絡的大門。騙取用戶點擊郵件或微博中的網絡鏈接或下載惡意軟件,最終建立與目標之間的連接。

(3) 命令與控制 (C&C 通信):APT攻擊活動首先在目標網絡中找出放有敏感信息的重要計算機。然后,APT攻擊活動利用網絡通信協議來與C&C服務器通訊,C&C通常混入合法流量或者通過先攻陷一臺合法服務器作為C&C服務器的方式來逃避安全設備的檢查。

(4) 深入滲透:在獲得對目標網絡的入口與控制點之后,攻擊者開始漫游用戶網絡以尋找存放敏感信息的計算機,采用0Day工具、Pass the Hash以及暴力法等手段獲取管理員權限。

(5) 發掘資料:通過目錄瀏覽、控制郵件服務器閱讀關鍵郵件信息等手段來發掘用戶的關鍵資料。為了獲取最有價值的數據,APT會長期低調地潛伏。

(6) 隱蔽地竊取資料:入侵者這時通過控制的客戶端,分布式地使用合法加密的數據通道、Tor 匿名網絡等管道悄無聲息地把偷竊到的數據上傳到控制服務器。完全繞開了企業的安全審計和異常檢測的保護。

通過以上的分析,我們可以知道,APT攻擊有著如下突出的特點:

(1) 在安全滲透的縱深上,APT攻擊涵蓋了從網關到網絡中服務器區、個人電腦等接入層的各個層次。

(2) BYOD成了APT攻擊的重要突破口,而絕大多數的安全產品缺乏對BYOD的有效管理與保護。

(3) APT攻擊是完全意義上的混合型攻擊:涵蓋了社會工程學、病毒、0Day漏洞、木馬、注入攻擊、加密等多種新型的攻擊手段,潛伏周期長、隱蔽性極強。傳統的安全設備,單一功能的檢測手段無法防御APT。

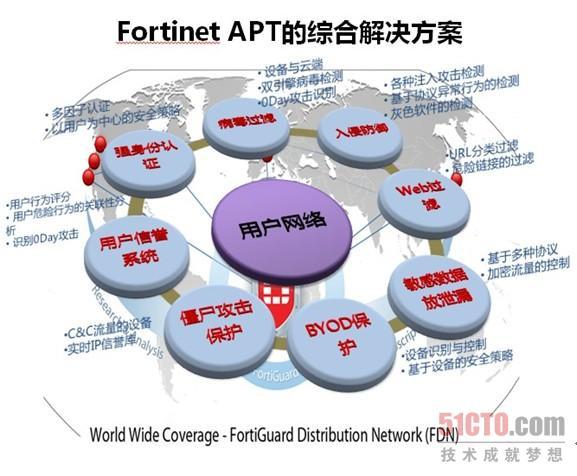

Fortinet公司最新的發布的安全操作系統FortiOS 5.0中, 增加了用戶信譽評分系統、BOYD安全控制與基于設備的安全策略、雙引擎的病毒掃描、全天候的終端安全保護、強用戶身份認證、僵尸網絡的高級防護等創新功能模塊;輔以全面的多功能安全引擎(包括訪問控制、病毒防御、入侵防御、內容過濾、應用控制等),為APT的攻擊提供了從網絡接入層到網關、從物理層到應用層的大縱深、全面有效的安全保護方案: