安全技術團隊在保護客戶上的作用

近日,Trustworthy Computing發布了新的報告,調查了微軟緩解安全漏洞的措施在安全問題上的影響。這份報告基在過去七年間微軟通過安全升級處理過的被黑客利用的漏洞的研究。這一研究專注于評估各種被黑客利用的漏洞的類型,被攻擊的產品的版本和被黑客使用的漏洞利用手段在過去的趨勢。

這份報告中有幾個關鍵,被稱作軟件漏洞的利用方法,包括:

每年已知可以利用的遠程代碼執行漏洞(RCE)數量正在下降。

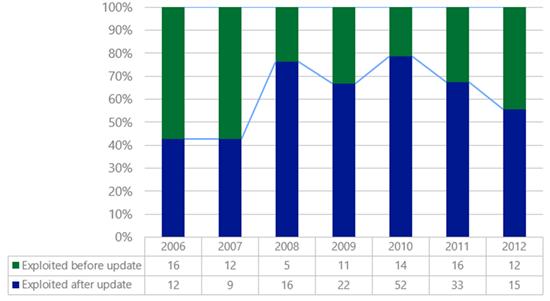

漏洞最經常在安全補丁發布之后才被利用。盡管這些年在安全補丁發布之前就被利用起來的漏洞的百分比有所增加。

圖1:在補丁發布之前和之后被利用的CVE漏洞所占的百分比

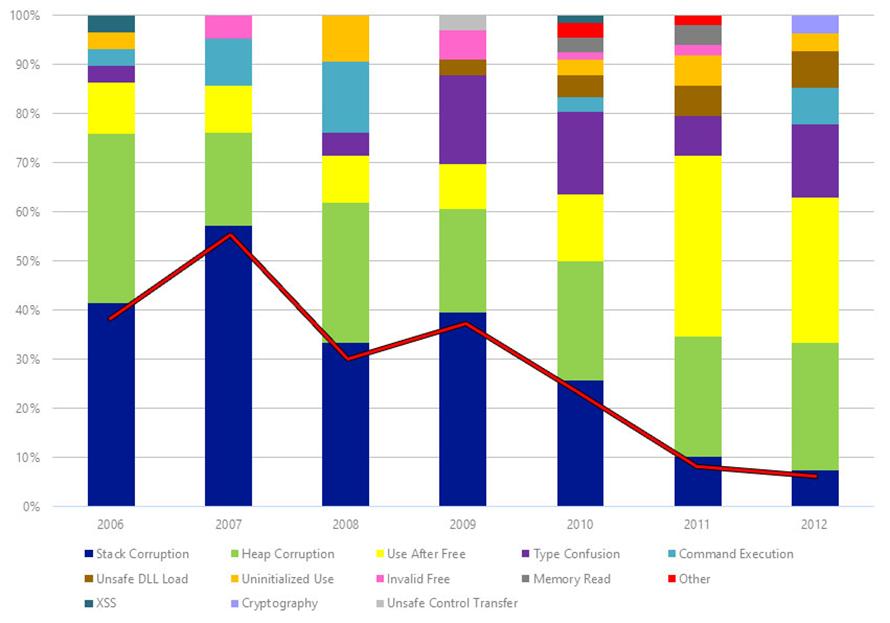

堆棧溢出漏洞曾經是最常見的漏洞利用類別。但是現在已經很少了。堆棧溢出漏洞的使用率從2006年的43%下降到了2012年的7%。

圖2:已知可以被利用的CVE漏洞的類別分布

釋放后使用(Use-After-Free)漏洞現在是最常見的漏洞利用類別。

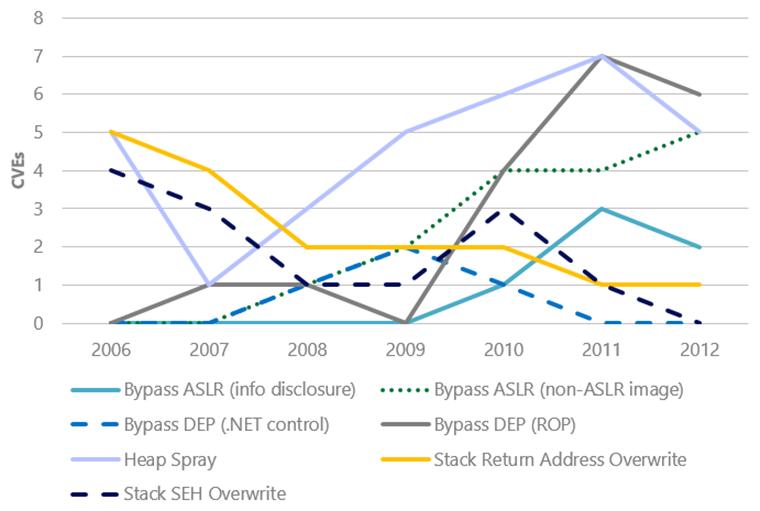

漏洞利用越來越依賴于能繞開數據執行保護(DEP)和地址空間布局隨機化(ASLR)的技術。

圖3:通過各種不同的技術利用的CVE漏洞的數量

這個研究中還有大量數據,可以幫我們理解使漏洞利用變得更加困難的因素。這份基于該研究的報告為我們提供了如何減少被入侵的可能性和管理風險的具體建議。

我們建議機構中負責管理風險的人士閱讀這篇論文。

你可能會好奇我們為什么進行這樣一個研究。我認識的許多客戶都對使用軟件漏洞的數量來評估他們的軟件供應商在開發嚴重漏洞更少的軟件上的進步的方法感興趣。我們在微軟安全情報報告(SIR)中發布各種漏洞數量統計,但是這樣的數據似乎意味著各種漏洞帶來的風險是相同的。當我們仔細研究那些真的被攻擊者利用的類別和它們是如何被利用的時候。我們能更直觀的看到正在發生的趨勢,和如何高效的管理相關風險。

這次研究是由微軟安全工程中心(MSEC)和微軟安全響應中心(MSRC)進行的。MSEC有著業內最先進的安全科學團隊。安全科學團隊能夠在以下三個方面幫助到客戶:

幫助發現軟件漏洞

開發程序員應該接受的漏洞緩解技術和工具。安全科學團隊的研究成果通常會提供微軟安全開發流程(SDL),一種每個微軟產品開發中都需要強制執行的過程。目標是使每個操作系統、瀏覽器和應用程序的新版本都比之前的版本更難攻擊,讓攻擊者的惡意攻擊都更加困難和需要更高成本。

在威脅環境中持續監測威脅趨勢和活動,并且將學到的新技術用來改進微軟的工具和流程。當測定到新威脅進入到生態系統中時,MSRC和微軟響應流程會馬上運作起來。

本文來自微軟可信計算的主管Tim Rains的文章《The Impact of Security Science in Protecting Customers》。