關于Windows安全帳戶管理器的五件事

密碼是計算機安全的基本元素,但研究人員發現他們卷入了大量的安全漏洞。然而,你值得了解Windows是如何通過安全帳戶管理器或SAM管理和執行密碼使用的。

Windows安全帳號管理器和密碼十分有益于任何管理企業桌面,這里是你不知道的五件事:

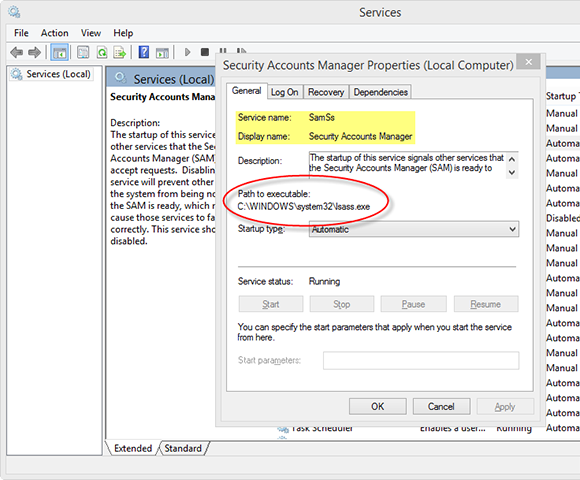

1. 安全帳戶管理器多年來一直是微軟操作系統的核心部分,現在也是Windows 8.1的一部分。SAM的功能固定于lsass.exe中。lsass.exe是一個位于c:\Windows\system32的Windows服務。

Windows SAM管理本地Windows賬戶密碼并管理登錄過程中的密碼驗證。

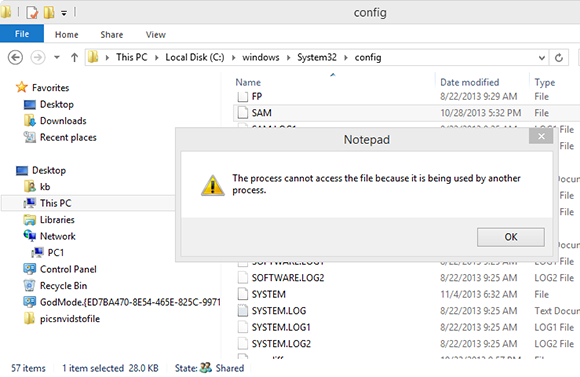

2. 本地安全帳戶管理器文件(技術上來說是Windows注冊表的一部分)稱為SAM,位于c:\windows\system32\config\。在域控制器上,SAM文件相當于活動目錄數據庫文件ntds.dit。

圖1

3. SAM文件被鎖定,不能訪問加載的操作系統,如圖1所示。

然而,如果計算機是從一個動態恢復磁盤如ophcrack中啟動的,該計算機是完全可訪問的。這是為什么需要加密企業筆記本和臺式機硬盤的主要原因之一。盡管如此,如果存在其他弱點,Windows密碼可能會暴露,所以你不能完全依賴于加密。

4. SAM的備份文件位于c:\windows\system32\repair\。如果密碼被定期更改,過期密碼會包含在這個文件中,但完全可訪問登錄到計算機的任何人。只需要在機器上創建一個帳戶,為某人提供不良意圖的未授權(和不負責任的)訪問。

圖2

5. 使用新老LAN Manager(LM)散列或更安全的NTLM散列將密碼存儲在SAM文件中。Windows 7及以后版本默認為NTLM散列。這兩種類型的散列可以使用被彩虹表(Rainbow Table)破解。彩虹表是一種破解哈希算法的技術,在10年前由瑞士聯邦理工學院的Philippe Oechslin發現。Oechslin的ophcrack工具和Elcomsoft System Recovery是兩款著名的使用預先計算的密碼散列來破解Windows密碼的工具。圖2中顯示了Elcomsoft System Recovery中的可用選項。

從SAM文件中提取Windows密碼散列的另一個很好的工具是pwdump。注意,盡管Windows syskey程序可以用來在SAM文件中創建更多的安全,一些工具如Elcomsoft的Proactive System Password Recovery可以破壞這些控件。

Windows安全帳戶管理器很少出現問題。本地賬戶可能是也可能不是你的管理范疇。然而,了解何時、何地和如何工作的相關細節是值得的。

鑒于所有這一切,我可以肯定的說,只要跟Windows密碼相關的,都不是真正安全的。沒有什么像寶貴的資產——用戶密碼——如此脆弱的。盡你所能,確保風險最小化。