金山毒霸報告“畫皮”漏洞 微軟公開致謝

微軟昨日起開始向全球用戶推送2013年12月份的安全補丁,共11個,其中5個為最高安全級別的“嚴重”。

值得一提的是“MS13-098”補丁,它修復了一個系統高危漏洞“畫皮”,影響所有Windows版本,包括Windows XP/Server 2003/Vista/Server 2008/Windows 7/Server 2008/Windows 8//Windows 8.1/Server 2012,甚至Windows RT/Windows RT 8.1等。

金山毒霸安全中心9月份發現了“畫皮”漏洞后,立即向微軟安全中心通報了“畫皮”漏洞的全部細節,并對自己的防御查殺體系做了修正。由于影響面甚廣,微軟修復此漏洞花了大約3個月的時間。微軟安全團隊在漏洞公告中對金山毒霸安全中心的這一發現表達了謝意。

該“畫皮”漏洞之所以被定義為高危級別,是因為它突破了數字簽名這一基礎安全認定技術。傳統認識上,殺毒軟件對程序進行安全分析的一個非常重要的依據就是數字簽名。它相當于軟件程序在電腦系統中的身份證號碼,每個合法程序都擁有唯一的簽名信息,如果此文件被惡意篡改,簽名信息就會失效。

擁有正常身份證信息的公民都是良民,基于這樣的判定體系,殺毒軟件將一些擁有數字簽名的安全度較高的文件信息添加到白名單,比如QQ、迅雷等正規的、大型的軟件公司的相關文件,殺毒軟件掃描這些文件的時候就不會耗費太多的時間,分析速度就提高了。

但是,利用“畫皮”漏洞,病毒木馬等惡意程序可以植入或者篡改合法程序而不改變其數字簽名,從而繞過幾乎所有殺毒軟件的查殺。這就相當于“畫皮”,她看起來是一個正常的人類,你讓她進入自己的家門,但其實她內在是一只惡鬼!拿最常見的文件做例子更容易理解:

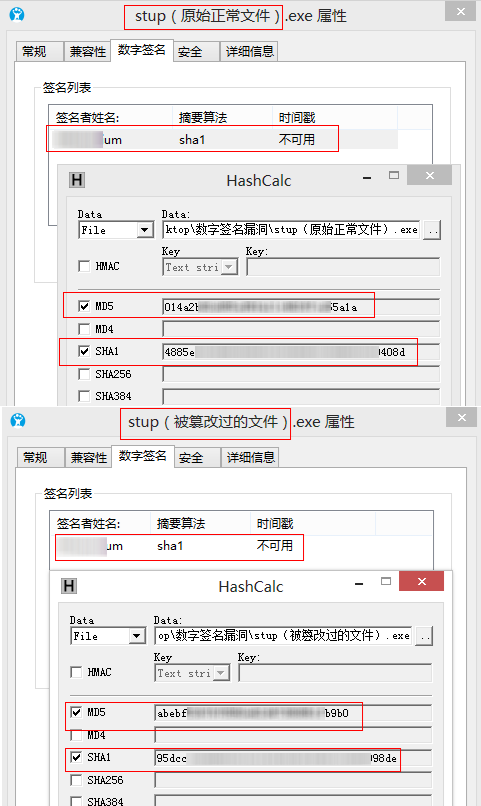

正常程序文件(上)被篡改為后(下),兩個文件哈希值不同,簽名完全正常

附微軟2013年12月份安全補丁部分摘要:

1、Microsoft圖形組件中的漏洞可能允許遠程執行代碼

安全公告:MS13-096

知識庫編號:KB2901674\KB2850047\KB2817641

級別:嚴重

描述:此安全更新可解決Microsoft Windows , Microsoft Office和微軟的Lync一個公開披露的漏洞。該漏洞可能允許遠程執行代碼,如果用戶查看內容包含特制的TIFF文件。

影響系統:vista_32/64(SP2);Microsoft Office 2003 SP3;Microsoft Office 2007 SP3;

2、Internet Explorer累積安全更新

安全公告:MS13-097

知識庫編號:KB2898785

級別:嚴重

描述:此安全更新可解決Internet Explorer中七個秘密報告的漏洞。如果用戶使用Internet Explorer查看特制網頁,最嚴重的漏洞可能允許遠程執行代碼。成功利用最嚴重的漏洞誰的攻擊者可以獲得相同的用戶權限為當前用戶。那些帳戶被配置為在系統上擁有較少用戶權限的用戶比具有誰管理用戶權限的用戶可以影響較小。

影響系統:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

3、Windows數字簽名漏洞可能允許遠程執行代碼

安全公告:MS13-098

知識庫編號:KB2893294

級別:嚴重

描述:此安全更新解決了Microsoft Windows中一個秘密報告的漏洞。該漏洞可能允許遠程執行代碼,如果用戶或應用程序運行或安裝一個特制的簽名移植可執行(PE )受影響的系統上的文件。

影響系統:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

4、Microsoft腳本運行時對象庫中的漏洞可能允許遠程執行代碼

安全公告:MS13-099

知識庫編號:KB2892074\KB2892075

級別:嚴重

描述:此安全更新解決了Microsoft Windows中一個秘密報告的漏洞。如果攻擊者說服用戶訪問特制網站或承載特制內容的網站,該漏洞可能允許遠程執行代碼。成功利用此漏洞誰的攻擊者可以獲得相同的用戶權限的本地用戶。

影響系統:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

5、Windows內核模式驅動程序的漏洞可能允許特權提升

安全公告:MS13-101

知識庫編號:KB2893984\KB2887069

級別:重要

描述:此安全更新可解決Microsoft Windows中五個秘密報告的漏洞。更嚴重的漏洞可能允許特權提升如果攻擊者登錄到系統并運行特制的應用程序。攻擊者必須擁有有效的登錄憑據并能本地登錄才能利用此漏洞。

影響系統:XP(SP3);vista_32/64(SP2);2003(SP2);win7_32/64(SP1);win8_32/64(SP0)

6、LPC客戶端或LPC服務器的漏洞可能允許特權提升

安全公告:MS13-102

知識庫編號:KB2898715

級別:重要

描述:此安全更新可解決Windows中一個秘密報告的漏洞。該漏洞可能允許特權提升如果攻擊者發送了特制的LPC端口信息,任何LPC消費者或服務器。成功利用此漏洞誰攻擊者可隨后安裝程序,查看,更改或刪除數據;或者創建新帳戶擁有完全用戶權限。攻擊者必須擁有有效的登錄憑據并能本地登錄才能利用此漏洞。

影響系統:XP(SP3);2003(SP2)

7、Microsoft Office共享組件的漏洞可能允許繞過安全功能

安全公告:MS13-106

知識庫編號:KB2850022

級別:重要

描述:此安全更新解決了一個公開披露的漏洞在Microsoft Office共享,目前正在開發的組件。如果用戶查看特制的網頁在Web瀏覽器能夠實例化的COM組件,如Internet Explorer中的漏洞可能允許安全功能繞過。在網頁瀏覽攻擊情形中,成功利用此漏洞誰攻擊者可以繞過地址空間布局隨機化(ASLR )安全特性,這有助于保護用戶從一個廣泛的一類漏洞。本身的安全功能繞過不允許任意代碼執行。然而,攻擊者可以在與另一個漏洞,比如一個遠程執行代碼漏洞,該漏洞采取ASLR繞過的優勢來運行任意代碼一起使用ASLR繞過漏洞。

影響系統:Microsoft Office 2007 SP3

更多詳情:http://technet.microsoft.com/en-us/security/bulletin/ms13-dec