Websense:虛假LinkedIn賬戶或被利用發起針對性攻擊

近日,Websense安全實驗室ThreatSeeker智能云成功檢測到一起利用LinkedIn用戶資料發起的攻擊,攻擊中使用了社交引擎技術,攻擊目標為其他LinkedIn用戶。Websense安全專家們深入分析過高級威脅的7個階段,指出在此次攻擊中,攻擊者們利用的是高級威脅中的第一階段---檢測階段,他們在這一階段檢測各種用戶信息,以便后續發起更有效的攻擊。Websense安全專家表示,此次檢測到的攻擊活動很可能只是專業性極強的針對性攻擊的開端。

攻擊用戶如何跟LinkedIn用戶進行交互?

所有LinkedIn用戶都可以看到最近瀏覽自己資料的5個用戶,而且多數用戶會想知道誰訪問了自己的個人資料。攻擊者就是利用這種方法,設立虛假用戶資料,誘騙LinkedIn用戶查看這些資料,以發起攻擊。目前LinkedIn有2.59億用戶,因此潛在的攻擊目標還是很多的。

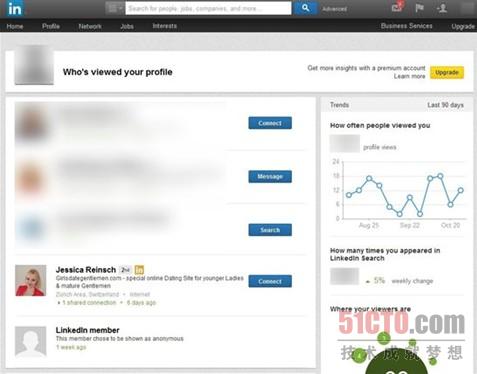

下圖展示了攻擊用戶是如何查找LinkedIn用戶的:

攻擊者為何會選擇LinkedIn?

社交網絡的搜索功能為攻擊者還有合法LinkedIn用戶提供了快速查找目標受眾的方法。無論是尋找潛在員工的招聘人員、尋找“成功人士”的感情騙子或是尋找特定行業知名人士的高級攻擊者,只要是LinkedIn用戶,就都可以利用這些工具進行搜索優化。LinkedIn數據報告顯示,在2012年,社交網絡中的搜索量達到了57億。

需要注意的是,攻擊者訂購了LinkedIn付費賬戶服務,與基本賬戶服務相比,這一功能讓攻擊者有了更多的優勢。基本賬戶的搜索過濾內容包括地理位置、行業以及語言。升級為付費用戶后,搜索過濾條件將會增加職業、資歷水平以及企業規模。攻擊者可以利用所有這些條件來選擇符合其目的的特定攻擊目標。此外,付費賬戶的功能還會促進該賬戶與攻擊目標之間的交互程度。一旦目標用戶瀏覽了攻擊者的資料,攻擊者就可以看到該用戶的所有瀏覽者。攻擊者可以在海量資料中搜索任意LinkedIn用戶并與之進行聯系。

攻擊詳情

攻擊者建立了一個名為“Jessica Reinsch”的虛假用戶。Websense安全專家經過研究發現,該用戶鏈接至一個位于瑞士的IP為82.220.34.47的社交網站。此外,值得注意的是,盡管位置信息很容易偽造,但Websense安全專家仍檢測到,攻擊者來自于瑞士。

Websense安全專家表示,在這種情況下,所謂的社交網站僅僅是一個誘餌。下圖就是被攻擊者作為誘餌的社交網站:

在最初的時候,該社交網絡中并不包含惡意代碼,但是隨著時間的推移,該網絡就逐漸變為非法網站,Websense安全專家檢測到在相同的IP上注冊了其它托管blackhat SEO等惡意代碼的域名。此外,專家還發現,用于托管社交網站的IP也托管了ASN(目前已知的托管漏洞利用工具包和非法網站的站點)和大量的漏洞利用命令和控制URL,如RedKit和Neutrino漏洞利用工具包。

總結

目前,盡管這一特殊的用戶資料并沒有將LinkedIn用戶引至惡意代碼,但它極有可能已經跟用戶建立了聯系并收集到了相關資料。諸如當前雇主、職務、社交網絡聯系人以及技術技能等信息都可能為攻擊者所利用,以提高其在LinkedIn網絡之外發起的針對性更強的攻擊的成功率。

Websense可以全方位保護用戶安全。通過Websense ACE(高級分類引擎),Websense為用戶提供了針對社交網絡與相關漏洞利用工具包的防御措施。此外,Websense安全實驗室專家也已經將攻擊賬戶信息提交給LinkedIn,以便其快速采取相應措施,保護其他用戶的安全。