滲透測試筆記六

滲透測試筆記主要為一些短小但又精華的滲透小技巧,旨在與小伙伴們分享學習心得。為保證質量,每一篇為20條左右的滲透小記。

1、利用大小寫判斷服務器使用的系統是很不靠譜的,例如目標地址為“http://www.xxx.com/index.asp”,我們可以將其改為以下再提 交“http://www.xxx.com/INDEX.asp”來判斷服務器是*nix系統或是windows系統是不準確的,因為大小寫問題跟服務器軟件、操作系統甚至具體的代碼實現都有關系。

2、testfire.com是一個包含很多典型Web漏洞的模擬銀行網站,是IBM公司為了演示其著名的Web應用安全掃描產品AppScan的強大功能所建立的測試站點,也是互聯網上一個非常好的練手網站。

3、在用whois進行查詢時,請去掉www、ftp等前綴,這是由于機構在注冊域名時通常會注冊一個上層域名,其子域名由自身的域名服務器管理,在whois數據庫中可能查詢不到。

4、dig和nslookup的區別在于:dig工具可以從該域名的官方DNS服務器上查詢到精確的權威解答,而nslookup只會得到DNS解析服務器保存在Cache中的非權威解答。對于一些采用了分布式服務器和CDN技術的大型網站,使用NSlookup查詢到的結果往往會和dig命令查詢到的結果不同。

5、用dig指定由哪一臺DNS解析服務器進行查詢,同時會觸發DNS解析服務器向官方權威DNS服務器進行一次遞歸查詢,以得到權威解答。使用方法為:

dig @<DNS 解析服務器> <待查詢的域名>

6、用nslookup查看DNS解析服務器是否開放了區域傳送(域傳送漏洞):

<span style="color: #ff0000;">nslookup >ls -d example.com</span>

7、利用google hacking查找列目錄漏洞:

index of / site:example.com to parent directory site:example.com 轉到父目錄 site:example.com server at site:example.com

擴展名為inc的文件:可能會包含網站的配置信息,如數據庫用戶名/口令等。

擴展名為bak的文件:通常是一些文本編輯器在編輯源代碼后留下的備份文件,可以讓你知道與其對應的程序腳本文件中的大致內容。

擴展名為txt或sql的文件:一般包含網站運行的SQL腳本,可能會透露類似數據庫結構等信息。

9、猜解目錄也可以借助Metasploit中的brute_dirs(爆破)、dir_listing(不清楚)、dir_scanner(字典猜解)等輔助模塊來完成,如:

msf > use auxiliary/scanner/http/dir_scanner msf auxiliary(dir_scanner) > set THREADS 50 msf auxiliary(dir_scanner) > set RHOSTS www.example.com msf auxiliary(dir_scanner) > exploits

10、一個有趣的現象是,價格昂貴、使用壽命更長的大型交換機使用Telnet協議的可能性會更大,而此類交換機在網絡中的位置一般都很重要。當滲透進入一個網絡時,不妨掃描一下是否有主機或設備開啟了telnet服務,為下一步進行網絡嗅探或口令猜測做好準備。

11、MSF可以導入多種不同掃描器的報告文件,使用db_import命令來包含一個報告文件,db_import命令可以識別到Acunetix、Amap、Appscan、Burp Session、Microsoft Baseline Security Analyzer、Nessus、NetSparker、NeXpose、OpenVAS report、Retina.

12、在sqlmap中,你可以使用–os-pwn參數與Metasloit做交互,獲得一個強大的Meterpreter Shell.

13、內存攻擊的表面原因是軟件編寫錯誤,諸如過濾輸入的條件設置缺陷、變量類型轉換錯誤、邏輯判斷錯誤、指針引用錯誤等;但究其根本原因,是現代電子計算機在實現圖靈機模型時,沒有在內存中嚴格區分數據和指令,這就在存在程序外部輸入數據成為指令代碼從而被執行的可能。

14、妙用.htaccess隱藏網頁文件擴展名

Options +FollowSymlinks

RewriteEngine On

RewriteBase /

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteCond %{REQUEST_FILENAME}.php -f

RewriteRule ^(.+)$ /$1.php [L,QSA]

15、默認情況下sqlmap的HTTP請求頭中User-Agent值是:sqlmap/1.0-dev-xxxxxxx (http://sqlmap.org)

可以使用–user-anget參數來修改,同時也可以使用–random-agnet參數來隨機地從./txt/user-agents.txt中獲取。

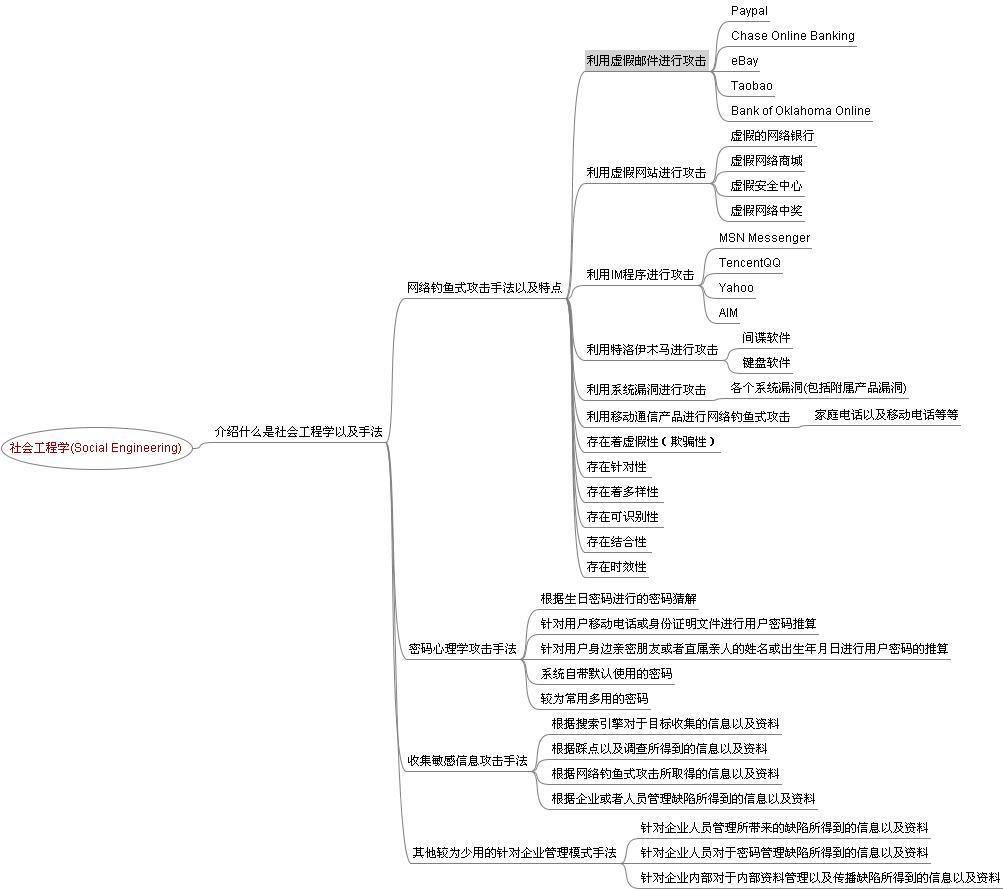

16、社會工程學攻擊思路圖:

17、《三國演義》第45回的《群英會蔣干中計》,堪稱是社會工程學的典范。本回講的是周瑜使用借刀殺人的反間計,利用曹操的謀士蔣干來江東說降自己的機會,誘騙蔣干盜書,離間蔡瑁、張允與曹操的關系,借曹操之手除掉蔡張二人的故事。故事中對周瑜設計、用計以及曹操中計過程的描述,完美地體現了社會工程學的思想。

18、Koobface是社會工程學和計算機病毒技術相結合的典型代表,它是以社交網站Facebook用戶為目標的病毒,感染目的為收集有用的個人信息。Koobface的受感染者會透過Facebook好友資訊發送偽裝信息,誘使收件者下載病毒檔案,以達到迅速感染擴散的目的。

19、假如服務器上安裝有諾頓,并且設置了密碼,可以通過以下的命令禁用掉它:

net stop "Symantec AntiVirus" /y net stop "Symantec AntiVirus Definition Watcher" /y net stop "Symantec Event Manager" /y net stop "System Event Notification" /y net stop "Symantec Settings Manager" /y

show variables like 'datadir';