網上銀行不安全? 小心駭客利用路由攻擊

據國外媒體報道,近日在波蘭發現了大量通過對家用路由器進行駭客攻擊的網絡犯罪行為,這些駭客利用家用路由器的漏洞和用戶的疏忽,來更改路由器上的DNS(Domain Name System,域名系統)設置,令他們能夠攔截用戶連接網上銀行的請求,進而伺機盜取用戶的財產。

路由器漏洞威脅網上銀行安全

來自波蘭計算機緊急響應小組(Polish CERT)的研究人員相信在未來,駭客會使用類似的技術針對其他國家的網絡用戶進行攻擊。“由于市面上一些家用路由器存在安全漏洞,令針對網上銀行的攻擊隨時可能發生,駭客往往利用容易獲得的、無需授權的遠程權限來修改路由器的DNS配置”,波蘭CERT研究人員在其博客中提到。

一般來說,為了方便用戶訪問互聯網,當我們使用路由器上網訪問網站時,會有通過DNS服務器來解析域名到IP(互聯網協議)地址的過程,而如果攻擊者利用路由器的漏洞侵入其中,修改了路由器的DNS配置,攻擊者就可以將正常網站的域名解析到錯誤的地址上。隨后假如攻擊者在這個目標地址上搭建一個釣魚網站,那么在這個釣魚網站上輸入的賬號、密碼信息就會被盜。

而在最近的網上銀行攻擊事件中,駭客就是利用家用路由器的漏洞將DNS的配置進行了篡改。用戶訪問了駭客所掌控的WEB頁面,而由于該WEB頁面并沒有特別的惡意代碼,所以可以成功躲過安全軟件的檢測,進而導致大量用戶被DNS釣魚詐騙。

在大多數情況下,用戶會首先連接到該銀行在純HTTP下的主網站 ,然后點擊其中一個按鈕或鏈接來訪問的網上銀行的登錄頁面,來啟用了SSL網站的安全部分。而對于駭客的問題是,這些銀行網站使用的是HTTPS頁面通道——一種HTTP與SSL加密相結合的技術,使駭客無法模仿銀行頒發由證書頒發機構提供的有效數字證書。

因此,攻擊者一般會使用不太復雜的稱為SSL剝離的技術,來進行DNS欺騙。即利用許多銀行不是在整個網站上使用SSL加密技術,而只是在其網上銀行系統上使用該技術的情況,對用戶的訪問實施攔截。

中間人攻擊圖示

這種攻擊手法也被稱為“中間人攻擊(Man-in-the-Middle Attack,簡稱MITM攻擊)”,駭客通過該方式攔截用戶訪問網絡銀行網站,利用DNS欺騙、會話劫持(Session Hijack)等手法進行攔截數據——修改數據——發送數據,以達到欺騙網絡用戶,實施竊取用戶網上銀行資產的目的。

那么如何阻斷攻擊者利用家用路由器存在的安全漏洞或路由器設置的疏忽,有效提升網絡銀行的訪問可靠性呢?#p#

修改默認密碼 防止DNS漏洞

波蘭CERT研究人員發現市面上一些家用路由器存在權限漏洞,該漏洞允許攻擊者無需身份驗證,即可獲取包含路由器配置等信息。而攻擊者通過獲得的權限,利用遠程訪問家用路由器的管理界面,并進行DNS配置的修改等操作。

研究人員Jaroszewski稱,“其實在之前的家用路由器上,也有很多方法來修改DNS的配置,只不過這次是我們第一次看到以盈利為目的的大規模駭客攻擊行為,不得不引起大眾的重視。”

那么對于路由器存在的權限漏洞,大家又該如何進行防范,來規避風險呢?為了保護家用路由器免受攻擊,首先要保證修改路由器的默認管理密碼。同時,任何類型的從互聯網的遠程管理訪問都應該被禁止。最后,保持使用最新的路由器固件。

具體操作方法如下:

首先,手動修改路由器的默認管理密碼。

在IE瀏覽器的地址欄中輸入路由器默認地址(一般可從路由器的銘牌上找到,如http://192.168.1.1) 。使用路由器的默認用戶名進行登錄,一般均為admin,密碼也是admin,點擊“確定”。

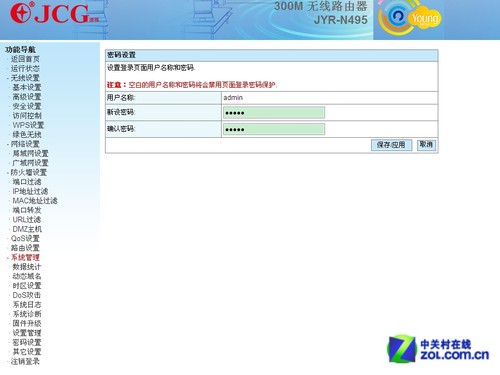

對路由器的默認管理密碼進行修改

填寫正確后,進入路由器的“系統管理”選項中找到“密碼設置”對路由器的管理密碼進行修改,如上圖所示。

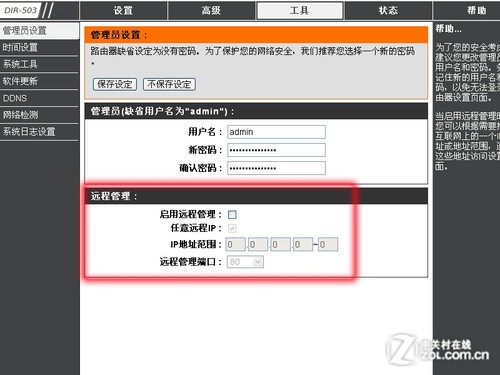

隨后,關閉“遠程管理”或“遠程WEB管理”功能。一些路由器提供“遠程管理”或“遠程WEB管理”權限,找到它們后,手動關閉它們來確保路由器的管理安全,如下圖所示。

關閉“遠程管理”功能

關閉“遠程WEB管理”功能

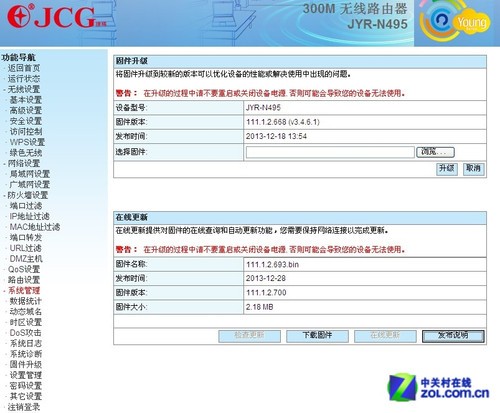

最后,升級在路由器的官網找到最新的產品固件,通過路由器配置界面中的“固件升級”選項升級即可。

通過“固件升級”使用最新的路由器固件,來提升路由器的安全性。

綜上所述,通過對簡單的路由器配置修改,來提升家庭網關的遠程管理安全性,保障網上銀行的安全應用環境,從而避免受到駭客的非法入侵或DNS欺騙,規避不應有的網絡支付風險,防止受到不必要的經濟損失。