2013年微軟安全漏洞盤點

2013年是0-day的高發期,也是安全工程師和黑客之間的博弈最為激烈的一年,微軟在這一年推出了很多新的安全機制,黑客們也在嘗試很多新穎的攻擊思路,下面就來看在2013年對弈雙方如何妙招迭出。

正文:

在過去的一年里,Micrsoft修復了大量的漏洞,其中包括操作系統上的漏洞,和一些捆綁軟件上的漏洞,比如Office ,IE。在補丁發出之前,這些漏洞被稱作0-day 漏洞,他們可以協助攻擊者入侵他們的目標。而在這些漏洞中IE瀏覽器的漏洞,是最被關注的一種。

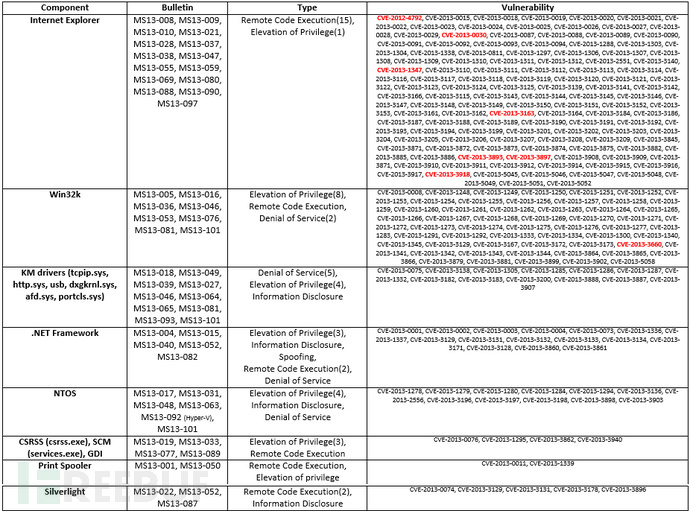

我們可以說,2013年是0-day漏洞的高發期,海量的漏洞被用于APT攻擊。在下面這個表中你可以看到在2013年微軟修復的漏洞。

標紅的漏洞,是被用于真實入侵的漏洞。

下面是這些漏洞的詳細信息。

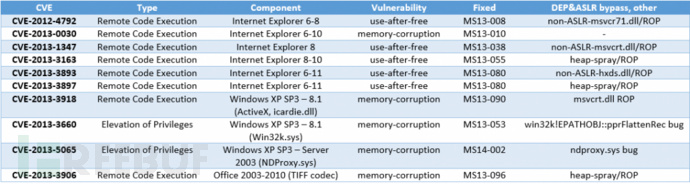

我們可以看到,攻擊者為了繞過ASLR,在一些沒有經過ASLR保護的文件中搜尋可以被ROP利用的代碼片段(我對溢出不算是很在行 :-(),其中一個例子是,Microsoft Office 2007-2010 庫中的沒有被ASLR保護的 hxds.dll,這個編號為MS13-106的繞過漏洞 (called Security Feature Bypass),在十二月周二的補丁中被修復。

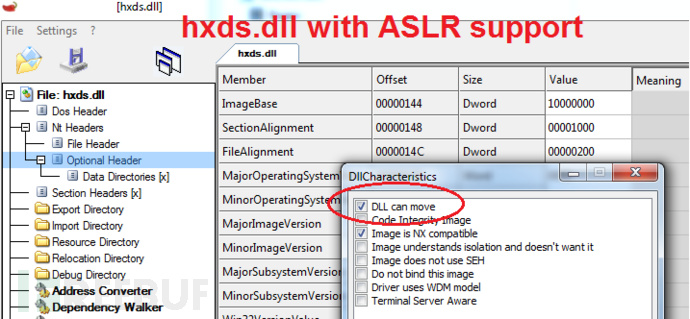

下面的內容是2013年的安全通告(security advisories SA)

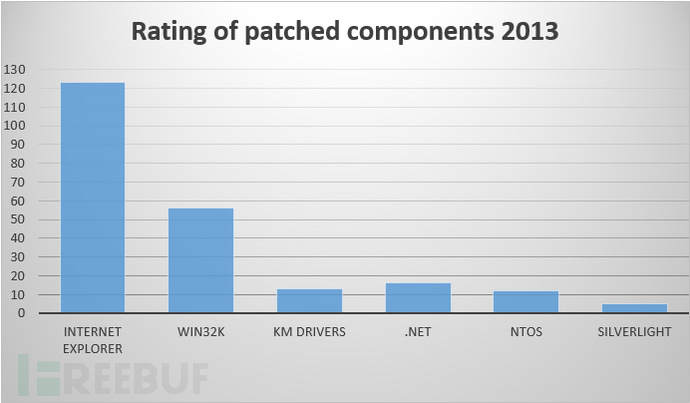

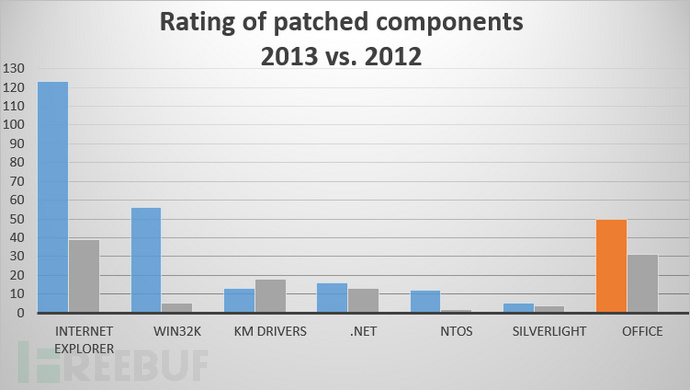

下面的柱狀圖,展示了windows組件的補丁數量。目前windows支持的版本范圍桌面系統從windows xp sp3 到 windows 8.1,服務器系統從Windows Server 2003 到 2012 R2.

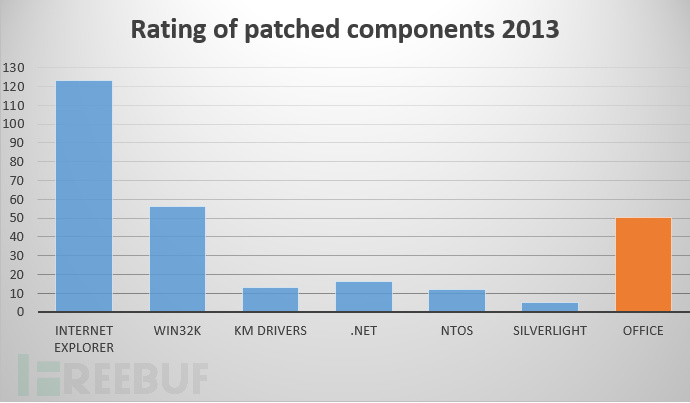

下圖是加上了Office (2003 – 2013 for Windows)的情況。

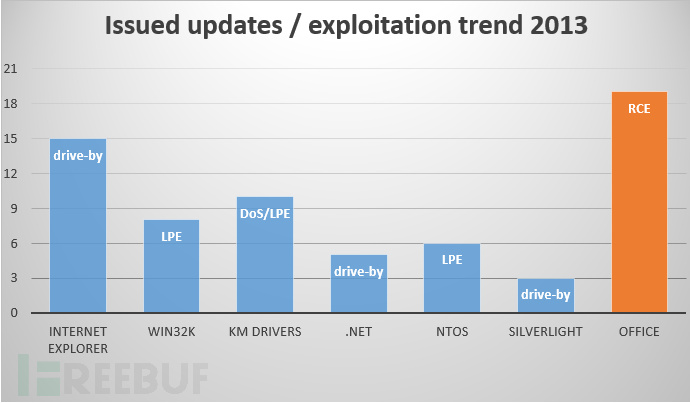

下圖是這些漏洞的利用方式以及所造成的影響。

Drive-by download 路過試下載:就是偷偷在你的電腦里面裝東西。

Local Privilege Escalation (LPE, Elevation of Privilege) 本地權限提升:這是一種獲得本地最高權限的方法。通常他會利用內核態代碼逃過用戶態的一些限制。

Remote Code Execution (RCE):攻擊者可以通過頁面,E-mail,即時消息等方式,遠程激活代碼。

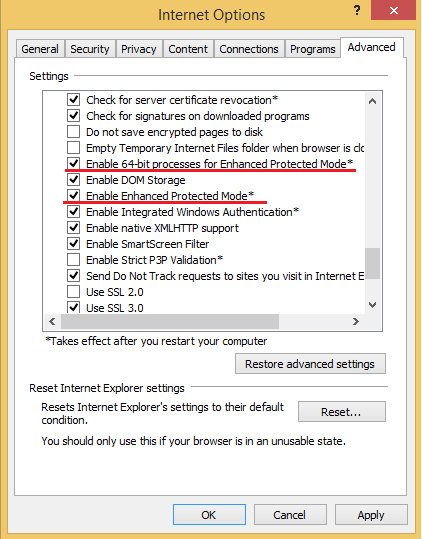

從上面的圖中我們看到,IE瀏覽器,.Net 框架,Silverlight 插件,等這些產品都出現過遠程代碼執行漏洞。這些漏洞大多都是通過IE瀏覽器觸發的。攻擊者會用一個精心構造的頁面來觸發上述軟件中的漏洞。用戶可以通過,IE瀏覽器中的一些選項來防止自己被攻擊。 Enhanced Protection Mode (EPM) 或者 sandbox mode都可以達到這種效果。

IE 11 在 Win8 64 位下的截圖

默認情況下,windows 8 以及以后版本,IE標簽欄使用32位的進程來運行,因為32位進程的內存地址比64位小很多,這使他們更容易被堆噴射攻擊。堆噴射也經常被用于繞過ASLR,Office 的漏洞經常被用作于釣魚攻擊的輔助手段,通過一封誘惑性的郵件,讓你下載并點擊其中的一個DOC文檔,一旦你打開DOC文檔,惡意代碼就會成功運行。

現在最新版的 Microsoft Word 2013 和 OutLook 2013 已經包含了特殊的安全選項。這些安全選項會禁止一些不安全的機制。舉個例子說,Outlook會使用低權限來運行Word進程,這種做法可以有效地防止shellcode執行功能。

一些運行在內核態的組件也可以幫助入侵者提升權限或者繞過用戶態的一些限制,比如圖形界面子系統驅動(Windows GUI-subsystem driver),win32k.sys ,一些系統驅動 和 ntoskrnl (OS內核)。其中win32k.sys 這個驅動程序是問題最多的,下圖是2013年和2012年的漏洞情況。灰色的條條是2012年的數據。

我們看到2013年的漏洞數呈壓倒性優勢,其中圖形界面子系統驅動(Windows GUI-subsystem driver),win32k.sys 和IE瀏覽器做了很大的貢獻。

下圖是0-day漏洞被使用的時間,和使用的組織。可以說,2013年是APT和水坑攻擊泛濫的一年。水坑攻擊越來越被入侵者青睞,他攻擊你常去的網站,間接地讓你中招。在2014年,水坑攻擊也將會是最熱門的攻擊手法之一。

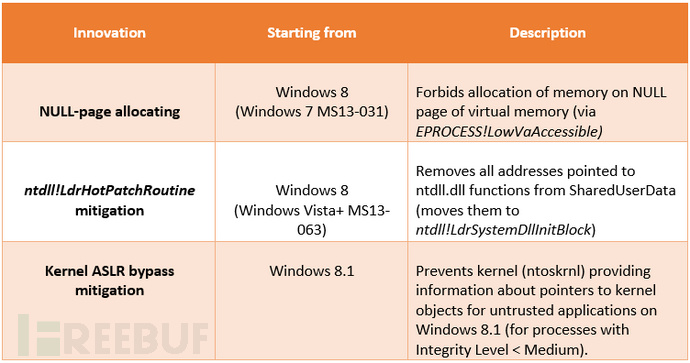

對于2013年的漏洞頻發,微軟也作出了相應的對策。主要的改動集中在它的內存分配機制,去除了SharedUserDat 中ntdll函數的很多指針(防ASRL繞過),禁止向不信任的程序提供內核對象指針信息(防KASLR繞過)。

另一個比較有趣的在windows 8 上的改進是,所有微軟編輯的文件都包含一個加強版的ASLR選項(High Entropy ASLR, HEASLR)。所有windows 8 及其以上版本,都支持了High Entropy ASLR, HEASLR選項,在一定程度上防止了漏洞被利用(/HIGHENTROPYVA linker flag).

你也可以使用 ProcExp tool這款工具檢查,High Entropy ASLR, HEASLR,是否被使用。

原文地址:http://www.welivesecurity.com/2014/02/11/windows-exploitation-in-2013/