漏洞評估工具Nexpose的配置使用

Nexpose

Nexpose是領先的漏洞評估工具之一。Nexpose社區版是一個免費的程序,其他版本是收費的。在這篇文章中,我們將使用Nexpose免費社區版,里面有掃描32主機的能力。用戶界面干凈、報告強大。像大多數我們看到的產品,Nexpose sports一個易于使用的,組織良好的儀表盤,它支持范圍廣泛的報告包括PCI 法規遵從性。若要下載Nexpose,只需自己在網站上注冊并下載它。

注:該掃描工具必須運行在64位系統上。

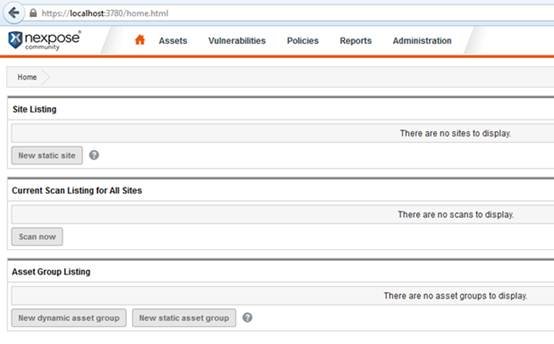

打開瀏覽器并轉到http://localhost:3780,我們將看到Nexpose主頁。

在主頁上,我們可以看到有一個“站點列表”部分,點擊“New Static Site”,它將給“Site Configuration”設置。

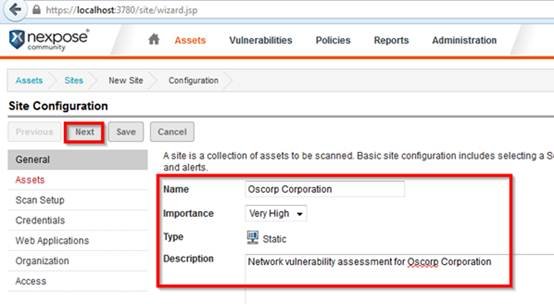

第一個配置設置是“一般信息。 ”我們可以在上面的圖中看到,我們給一個名稱為“Site”設置的重要性”很高”并添加一些關于網站的描述,現在我們點擊“Next”。

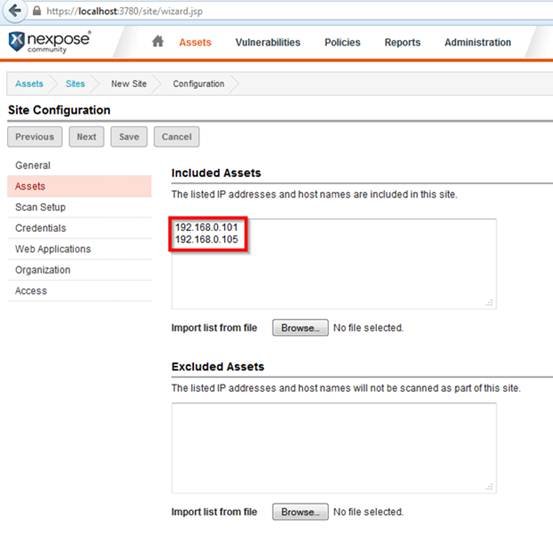

“Assets”配置頁面有兩個部分,上面的圖中可以看到:“Included Assets”和“Excluded Assets.”。在“Included Assets”中我們將提供兩個目標IP地址。 如果你要掃描整個網絡范圍,那么你會給整個IP范圍:192.168.0.1-254。 如果你有一些選擇的IP列表,那么你可以通過使用“導入列表”功能導入該文件。 “Excluded Assets”是用來從掃描中排除Assets。 如果你要掃描整個IP范圍,你想排除一些IPs的掃描,把這些IPs排除。 完成后,點擊“Next”為下一個配置。

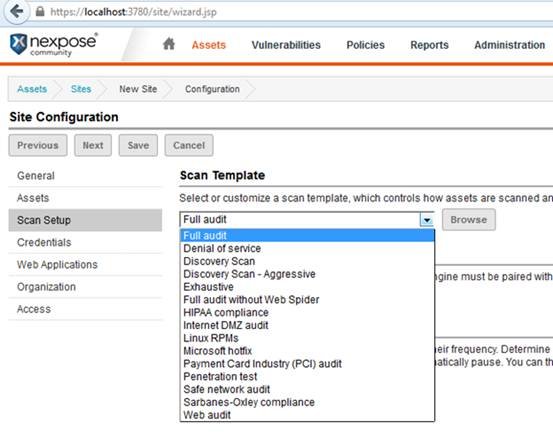

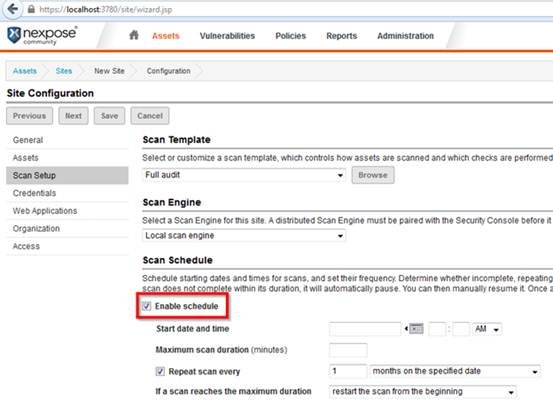

接下來配置的是為“Scan Setup”里的第一個選項為“Scan Template”選擇掃描模板,以滿足您的需求。這里我們使用的是“Full audit”模板為我們的掃描。

“Enable schedule”是在Nexpose一個獨特的功能,它提供了基于計劃的審核。它允許你設置一個起始日期和時間,以及掃描的時間。如果您使用的是常規的審計,那么安全審計這是一個完美的功能。完成設置后“Scan Setup”,點擊“Next.”。

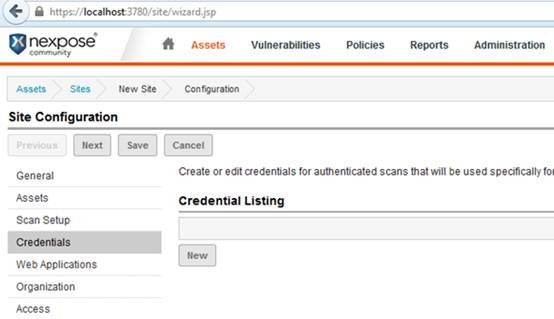

接下來的配置是“Credentials Listing”,基本上,在這里我們可以執行基于系統用戶名和密碼證書掃描。對于Windows系統,我們必須給予中小企業SMB帳戶憑據,Linux 系統,我們必須給SSH憑證。在這里我們不給予任何憑據,以便只跳過它,然后單擊“Next”。

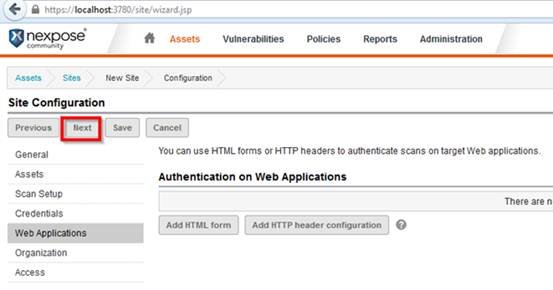

接下來的配置是“Web Applications”。我們不需要在這里設置,所以點擊“Next”。

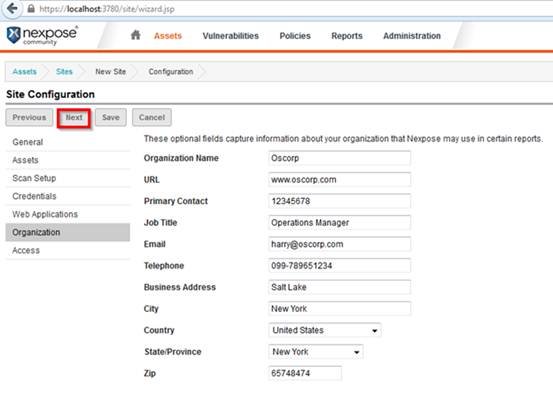

接下來的配置是有關組織的,而我們將要進行脆弱性評估的信息; Nexpose將使用此信息在報告中。填寫表格或跳過它,然后單擊“Next”。

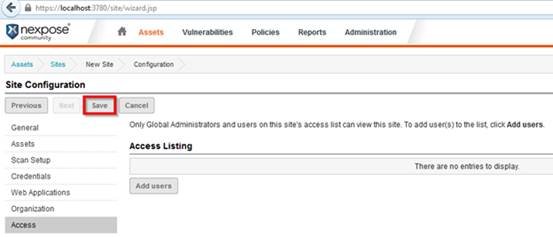

最后一個配置為“Access Listing”如果有多個 Nexpose 控制臺用戶,我們可以設置用戶權限以訪問此站點。單擊”Save”,將保存配置。

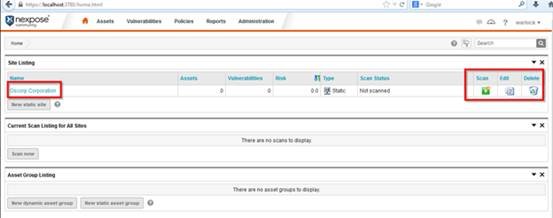

在這里我們可以看到網站列表,我們創建了網站,添加Oscorp公司并準備掃描。 點擊“Scan”,在右側有一個播放按鈕。

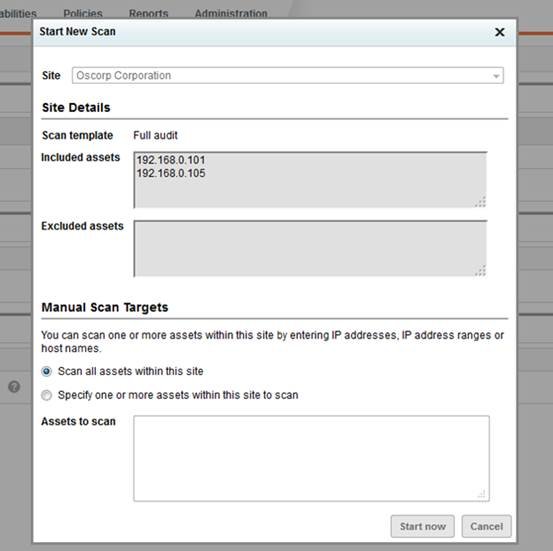

它將在一個新窗口提示開始一個新的掃描;在這里,我們能看到我們的目標IP地址。 點擊“Start”。

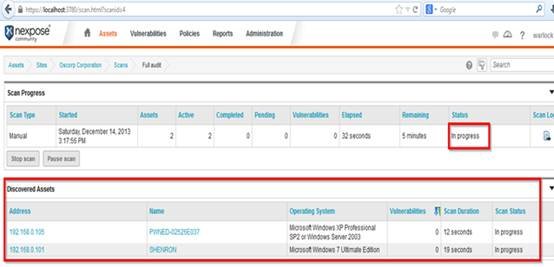

正如在上面的圖中可以看出,我們的掃描已經開始,在“Discovered Assets”中,我們可以看到我們的目標IP的系統名稱和操作系統正在運行。

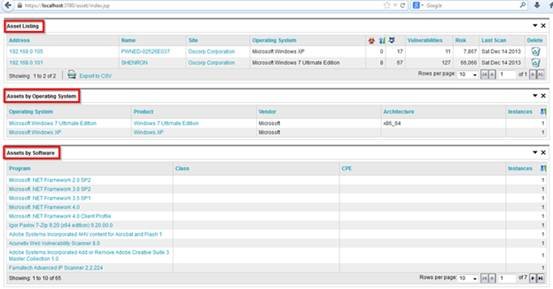

一旦掃描完成后會我們可以在這里看到“Assets Listing”,我們已經看到“Assets by Operating System”。在本節中,Nexpose按操作系統列出了所有assets。在這里,我這里顯示微軟Windows 7旗艦版,另一個是微軟Windows XP。 另一個是“Assets by Software”,Nexpose列出所有安裝在目標IP的軟件。

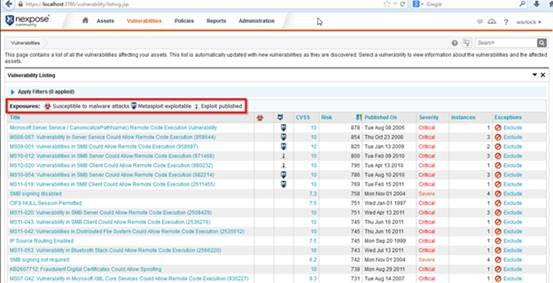

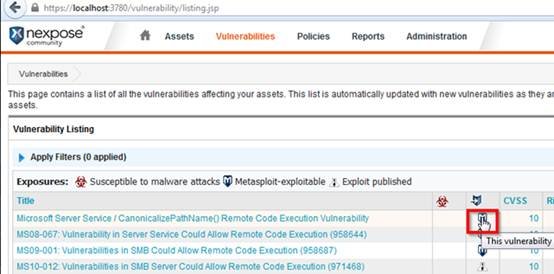

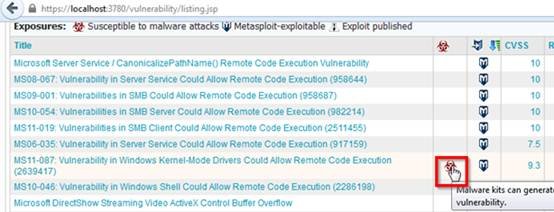

接下來點擊“Vulnerabilities”選項卡,查看所有的漏洞。 在這里我們可以看到“Exposures”。 第一個圖標意味著容易受到惡意軟件的攻擊,第二個是metasploit可以利用的,第三個是已發布的漏洞。 現在讓我們檢查這三個圖標做什么。 單擊“M”圖標。

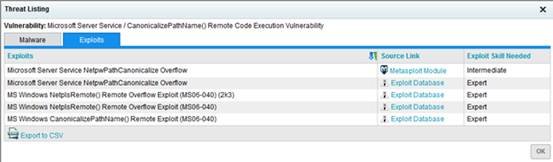

它顯示的利用方式是metasploit所提供的, 這意味著我們可以通過使用 metasploit 利用此漏洞。其他圖標顯示漏洞已發布的exp,所以我們可以從 exploit-db下載這些漏洞并利用此漏洞 。

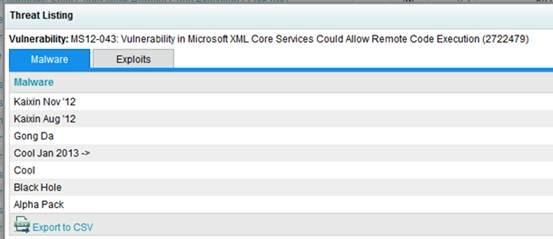

接下來點擊惡意軟件的圖標,看看它給了什么樣的信息。

它顯示了可用的惡意軟件工具包,從中我們可以利用此漏洞。

我們可以在上圖中看到一些可用于此漏洞的惡意軟件套件。

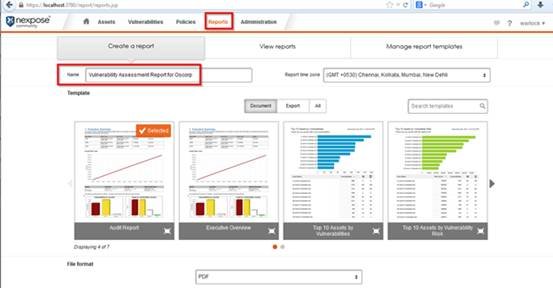

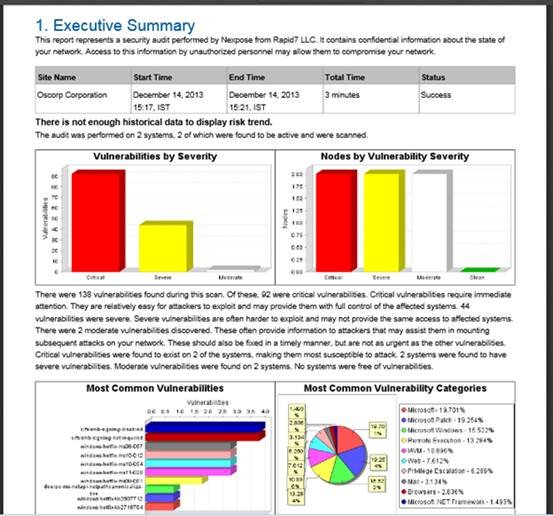

現在我們將進入報告部分,單擊“Reports”選項卡上。

給一個報告名字,并選擇一個報告模板類型。

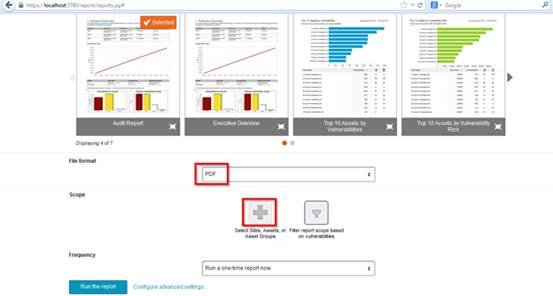

接下來選擇報告格式。在這里,我們選擇的PDF格式。然后選擇“sites”,然后點擊加號圖標。

從“Select Report Scope”在這里,我們選擇我們Oscorp公司的站點,然后單擊“Done”。

我們的報告在這里生成;點擊報告進行查看。

[via@infoseclab]