圖文教程:配置VMware vSwitch安全策略

虛擬交換機在保護虛擬基礎設施安全方面發揮了重要作用,所以了解如何應用VMware vSwitch安全配置,能夠將你的虛擬基礎設施被入侵的幾率降到最低。

為了保護虛擬網絡環境,你需要評估哪里是最危險的地方。為外部用戶提供服務的虛擬機可能是最脆弱的一環,因此最需要對其加強保護。從操作系統層面上看,虛擬網卡和物理網卡是完全相同的,這意味能夠訪問虛擬網卡的攻擊者就可以進行和在物理網卡上相同的攻擊,比如在網絡中實施拒絕服務攻擊。

VMware vSwitch提供了一些安全措施可以阻止惡意行為,或者限制接口上允許通過的最大流量。下面是如何實施這些安全配置的方法。

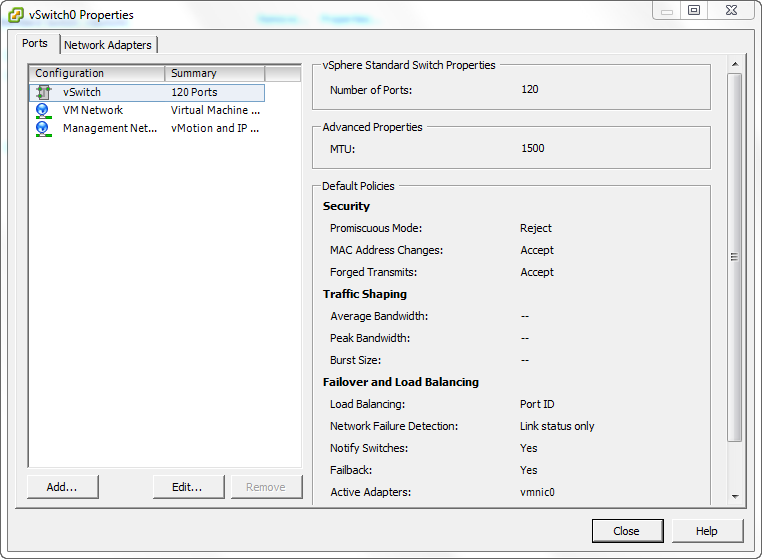

1. 打開vSphere Client。進入主機的“配置”標簽頁,在硬件列表中選擇網絡連接,會顯示VMware vSwitch的當前配置。

2. 在你想要配置的vSwitch上選擇屬性。之后,彈出的新窗口中將會顯示vSwitch的現有端口以及現在應用的屬性。

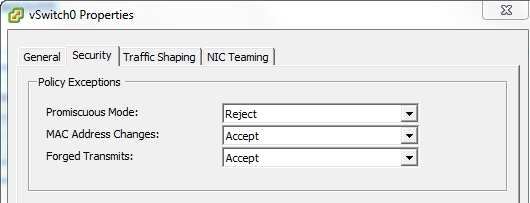

3. 選擇你想要配置安全設定的端口,點擊編輯。之后,點擊安全標簽頁進行激活。這里會顯示所選端口上三個可用的、默認的安全設定。

圖1. 從VMware vSwitch屬性中,你可以看到已經配置的所有端口。

配置VMware vSwitch安全策略

你需要決定的第一項vSwitch安全策略就是否使用混雜模式。混雜模式會攔截并監測網卡發送給其他節點的所有流量。這種模式默認是關閉的,但是如果管理員想要進行網絡安全分析,可以將其啟用。混雜模式允許主機監測所有經過虛擬交換機的網絡流量,也就可以幫助你分析網絡中的所有活動。但是,管理員只能在進行安全分析時使用這個模式,因為它會影響網絡性能。

第二種安全策略是用戶可以指定是否允許虛擬網卡的MAC地址發生變化。這個特性默認是激活的,允許操作系統在不同情況下改變MAC地址。當你需要這種特性時,比如連接到iSCSI存儲區域網絡或者啟用微軟網絡負載均衡特性時,這種默認設定可以起到很大幫助。但是如果你的環境中沒有使用這些功能,最好關閉這個特新,這樣攻擊者就不能改變MAC地址,或者偽造虛擬主機的IP地址了。

第三種可以加強VMware vSwitch安全的方式是拒絕虛假流量。拒絕虛假流量意味著虛擬機(VM)將會對比數據包的源MAC地址和其網卡的真實MAC地址,來查看他們是否匹配。如果兩者不相同,ESXi主機會丟棄這些數據包,阻止虛擬機發送網絡流量。

這種特性默認是開啟的,因為有時需要使用這種方式來避免軟件授權問題。比如,如果物理機上的軟件只授權給指定的MAC地址,其在虛擬機上就不能正常工作,因為虛擬機的MAC地址不同。在這種情況下,允許虛假流量可以讓你通過偽造虛擬機的MAC地址來使用軟件。

但是,允許虛假流量將會帶來安全隱患。如果管理員只授權指定MAC地址訪問網絡,那么入侵者就可以就將自己未授權的MAC地址更改為已授權的。

圖2. 調整虛擬機的安全策略

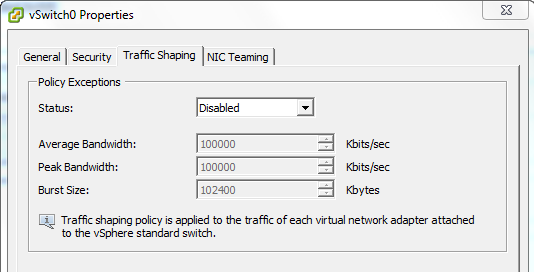

流量整形是另外一種可以增強安全性的VMware vSwitch屬性。打開這種特性之后,你可以限定連接到vSwitch虛擬網卡的可用帶寬。這個設定不會影響網絡的整體性能,只是為每個網絡接口設定限制值。設定這種限制可以起到一些幫助,因為限定平均帶寬、最大帶寬和突發值可以防止一個節點占用交換機和網路的所有帶寬,對于防止DOS攻擊是一種不錯的方式。

圖3. 通過設定每個接口可用帶寬的最大值,可以防止DOS攻擊

如你所見,一些VMware vSwitch默認安全設定是針對可用性、而不是安全性的。通過一些簡單的改變,就可以提高虛擬機的安全等級,降低外在網絡攻擊的風險。