漏洞bash近日“破殼” 當心再次“心臟出血”

2014年9月24日,外媒曝出一個廣泛存在于主流操作系統(tǒng)的漏洞bash,該漏洞會影響到Redhat、CentOS、Ubuntu、Debian、Fedora 、Amazon Linux、OS X 10.10等平臺,預(yù)計影響范圍和縱深程度都可能匹敵或者超過今年4月發(fā)現(xiàn)的“心臟流血”(Heartbleed)漏洞。

9月25日,安天實驗室安全分析團隊經(jīng)過與兄弟廠商的討論,最終決定將此此漏洞中文名命名為“破殼”,并于25日一早將此漏洞上報至國家相關(guān)管理部門。

據(jù)安天工程師介紹,bash應(yīng)用于主流操作系統(tǒng)Unix、Linux、Mac OS上,甚至在Windows和移動Andriod系統(tǒng)上也都有應(yīng)用。所以此漏洞的影響范圍可以涵蓋大部分的服務(wù)器,蘋果PC機、甚至可能包括Andriod平臺。目前的bash腳本是以通過導(dǎo)出環(huán)境變量的方式支持自定義函數(shù),也可將自定義的bash函數(shù)傳遞給子相關(guān)進程。一般函數(shù)體內(nèi)的代碼是不會被執(zhí)行,但此漏洞會錯誤的將“{}”花括號外的命令進行執(zhí)行。

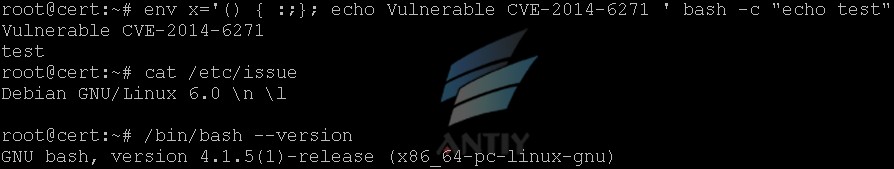

驗證方式:

在shell中執(zhí)行下面命令:

env x='() { :;}; echo VulnerableCVE-2014-6271 ' bash -c "echo test"

執(zhí)行命令后,如果顯示VulnerableCVE-2014-6271,則證明系統(tǒng)存在漏洞,可改變echo VulnerableCVE-2014-6271為任意命令進行執(zhí)行。

1. Linux Debian操作系統(tǒng)漏洞驗證如下:

2. 蘋果操作系統(tǒng)(OS X 10.10)漏洞驗證如下:

“破殼”可能帶來的影響在于:1,此漏洞可以繞過ForceCommand在sshd中的配置,從而執(zhí)行任意命令。2,如果CGI腳本用bash或subshell編寫,則使用mod_cgi或mod_cgid的Apache服務(wù)器會受到影響。3,DHCP客戶端調(diào)用shell腳本來配置系統(tǒng),可能存在允許任意命令執(zhí)行,尤其作為根命令的形式,在DHCP客戶端的機器上運行。4,各種daemon和SUID/privileged的程序都可能執(zhí)行shell腳本,通過用戶設(shè)置或影響環(huán)境變數(shù)值,允許任意命令運行。

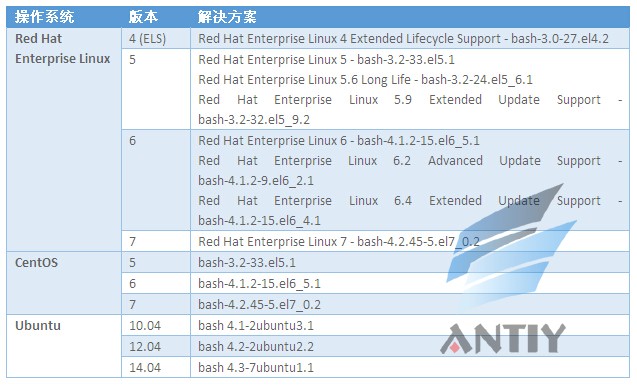

安天實驗室同時建議,由于此漏洞為高危漏洞,用戶可以根據(jù)上述漏洞驗證方法進行驗證判定,如確定存在漏洞,則針對下圖給出的主要漏洞影響平臺及版本中的解決方案進行版本更新。