SSL和黑客們哭暈在廁所...

經(jīng) 過(guò)“Heartbleed”(心臟出血)漏洞的洗禮后,SSL安全問(wèn)題就一直牽動(dòng)著國(guó)內(nèi)安全研究者的神經(jīng),昨天SSLv3漏洞新聞一出,差點(diǎn)又亂作一團(tuán) (有企業(yè)小伙伴跟烏云君說(shuō)差點(diǎn)準(zhǔn)備紅牛泡面準(zhǔn)備加班了)。另外昨天還是微軟補(bǔ)丁日(每個(gè)月的第二個(gè)周二),有個(gè)安全漏洞引起了安全圈的關(guān)注,這個(gè)漏洞不知 是令國(guó)人驕傲還是。。。

簡(jiǎn)單八一八這兩天發(fā)生的事兒,看看那些跟我們是有關(guān)系的。

一、SSLv3 —— Poodle(貴賓犬)攻擊

今天這個(gè)SSLv3版本的漏洞差點(diǎn)被傳成“心臟出血”,各大企業(yè)和用戶受驚了。烏云白帽子通過(guò)對(duì)漏洞的分析,發(fā)現(xiàn)攻擊流程與利用成本較高,不如“心臟出血”那樣簡(jiǎn)單、暴力、直接了當(dāng)!先簡(jiǎn)單了解下SSL協(xié)議

SSLv3” VS “TLS”

簡(jiǎn)單來(lái)講,這兩個(gè)協(xié)議都是為了保證我們?cè)L問(wèn)網(wǎng)站數(shù)據(jù)加密傳輸與信息完整性的(內(nèi)置于瀏覽器與網(wǎng)站服務(wù)器),但這兩種協(xié)議有啥不同?出問(wèn)題的是最新版本SSL3.0么?

SSLv3已經(jīng)過(guò)期用了15年了。

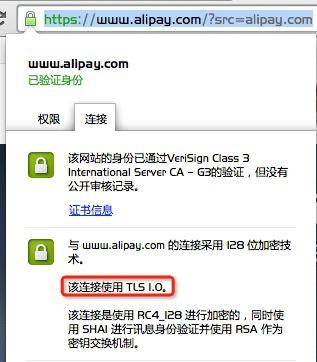

在通俗一些,TLS1.0 = SSL 3.1,TLS的主要目標(biāo)是使SSL更安全,并使協(xié)議的規(guī)范更完善。TLS 在SSLv3 的基礎(chǔ)上,提供了更多的增強(qiáng)內(nèi)容,目前大多網(wǎng)站都在采用TLS協(xié)議了,比如

SSLv3已是暮年,TLS正是青年時(shí)期更加出色。這次的漏洞出在SSLv3上,他的攻擊原理非常復(fù)雜,效果就是能獲取到你在HTTPS站點(diǎn)通信中的明文信息。

PS:并不是說(shuō)采用了TLS協(xié)議就安全了,因?yàn)楹诳凸艨梢酝ㄟ^(guò)降級(jí)攻擊(有點(diǎn)像三體里的降維攻擊)。為了保持兼容性,當(dāng)瀏覽器進(jìn)行HTTPS連接失敗的時(shí)候,將會(huì)嘗試舊的協(xié)議版本,包括SSL 3.0,繼續(xù)進(jìn)行攻擊,還是講個(gè)小故事解釋下

細(xì)節(jié)請(qǐng)看烏云白帽分析:CVE-2014-3566 SSLv3 POODLE原理分析

提供兩個(gè)在線測(cè)試地址,感興趣的玩玩:

Qualys SSL Labs —— 測(cè)試服務(wù)器端SSL

SSLv3 Poodle Attack Check —— 測(cè)試瀏覽器SSL

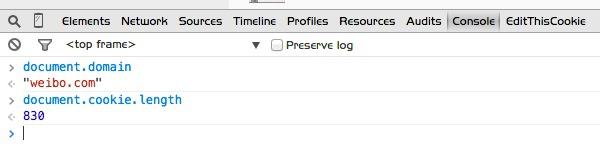

漏洞的利用

黑客要先控制你的瀏覽器,向你存在敏感信息的的SSL站點(diǎn)發(fā)送特殊請(qǐng)求(如Gmail、網(wǎng)銀等)然后根據(jù)服務(wù)器返回逐個(gè)猜解身份認(rèn)證信息中的內(nèi)容(每解密一個(gè)字節(jié)平均需要256次網(wǎng)絡(luò)請(qǐng)求)。但是一個(gè)站點(diǎn)的認(rèn)證信息可能有多少字節(jié)呢?就拿烏云君的微博做演示吧(注:這種計(jì)算不是很嚴(yán)謹(jǐn),參考即可)

解出這個(gè)cookie可能需要 830*256 大概 210,000 次HTTP請(qǐng)求,而且前提是目標(biāo)網(wǎng)站被注入了惡意代碼,并且瀏覽器標(biāo)簽不能被關(guān)閉,攻擊收獲大概是這個(gè)樣子:

心臟出血:一個(gè)HTTP請(qǐng)求就可能竊取到一個(gè)用戶帳號(hào)(返回64K內(nèi)存)

“貴賓犬”:數(shù)萬(wàn)次HTTP請(qǐng)求可能竊取到一個(gè)用戶帳號(hào)(1字節(jié)1字節(jié)的猜)

嗯,貴賓犬這個(gè)漏洞大概就是這么個(gè)情況。雖然是個(gè)漏洞,但對(duì)普通用戶的攻擊成本太高了。。。

二、MS14-058 —— 最炫民族風(fēng)

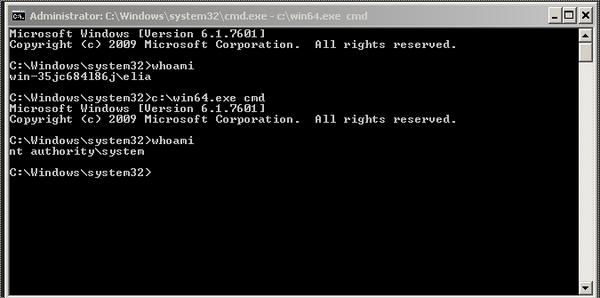

這是一個(gè)Windows本地提權(quán)漏洞,我們?cè)L問(wèn)一些Windows服務(wù)器架設(shè)的網(wǎng)站,網(wǎng)站運(yùn)行在一個(gè)非常低的權(quán)限,一旦黑客攻擊得手,也是繼承這個(gè)非常低的權(quán)限,以此保證服務(wù)器的安全。

相當(dāng)于你租房子,除了睡覺(jué)想改房間砸墻?沒(méi)門!

但本地提權(quán)漏洞可以繞過(guò)低權(quán)限的限制,提升你成為計(jì)算機(jī) or 服務(wù)器的主人。

相當(dāng)于你不租了,給這間房買下來(lái)了,想咋折騰老子一人說(shuō)了算!

本來(lái)提權(quán)漏洞隔三差五就會(huì)爆出幾個(gè)很常見(jiàn),但這個(gè)漏洞被國(guó)內(nèi)安全機(jī)構(gòu)截獲到發(fā)現(xiàn),從程序生成時(shí)間分析至少已經(jīng)利用5個(gè)月之久了。而且該攻擊工具極其好用,Windows7(X64)、Windows2008 R2(X64)以下系統(tǒng)可以達(dá)到100%的成功率。

好吧,上面說(shuō)的完全不是重點(diǎn),重點(diǎn)是安全研究者在這個(gè)攻擊程序中發(fā)現(xiàn)了一段字符“woqunimalegebi”??!!老外研究員當(dāng)時(shí)就迷茫了(國(guó)人當(dāng)時(shí)就懂了)

One of the other interesting elements of the tool is an embedded string “woqunimalegebi”, which is a popular Chinese swearword that is also often misspelled when written in Chinese characters in order to evade online censors and can be translated as “Fertile Grass Mud Horse in the Mahler Gobi Desert”

你們看懂了么?這個(gè)漏洞咋回事看來(lái)是八九不離十了。最后研究員最后還傳了張神獸的照片,別說(shuō)還挺萌。

這個(gè)漏洞其實(shí)跟咱的關(guān)系也挺遠(yuǎn),除非黑客已經(jīng)攻陷的服務(wù)器上有咱的數(shù)據(jù)。

今天先八到這里,一個(gè)差點(diǎn)被夸大的漏洞,和一個(gè)不小心被泄漏的漏洞。其實(shí)每次漏洞的爆發(fā)對(duì)于黑客來(lái)講,心情真是很復(fù)雜很復(fù)雜。。。