路由流量分析可讓81%的Tor匿名用戶現真身

研究人員從2008年到2014年的調查中發現,利用思科的Netflow技術可以識別81%的Tor匿名用戶。Netflow技術是思科植入其路由協議中的一個軟件(類似于硬件中的流量分析軟件)。

實驗室的環境下識別成功率達100%

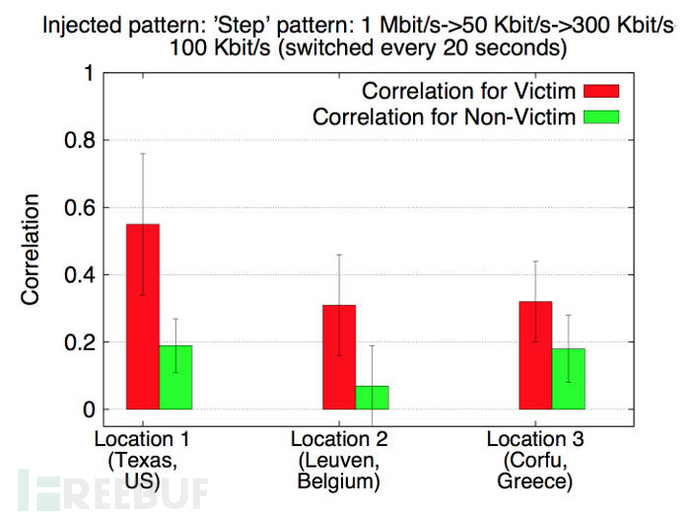

Sambuddho Chakravarty教授(前哥倫比亞大學網絡安全實驗室研究員,現任Indraprastha信息技術研究所網絡匿名和隱私研究組的研究員)在過去六年內發表了一系列關于攻擊載體概述的文章。在實驗室的環境下流量分析的成功率達到100%,由于一些環境變量的干擾,在實際網絡環境中其成功率則降到了81.4%。

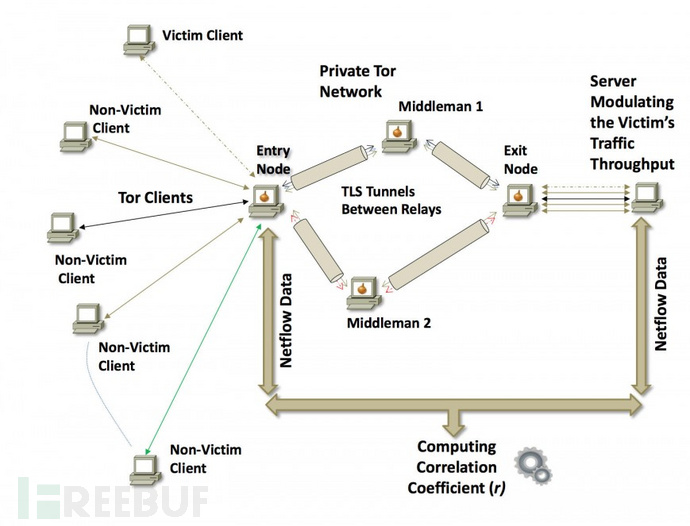

在哥倫比亞大學的時候,Chakravarty教授還研究了運行在Linux主機上的洋蔥路由器(Onion Router)協議環境對該項技術的干擾情況。一系列實驗表明,擁有足夠資源的組織可以最大化的識別Tor流量,同時這種技術并不需要動用到國家資源。

識別方法

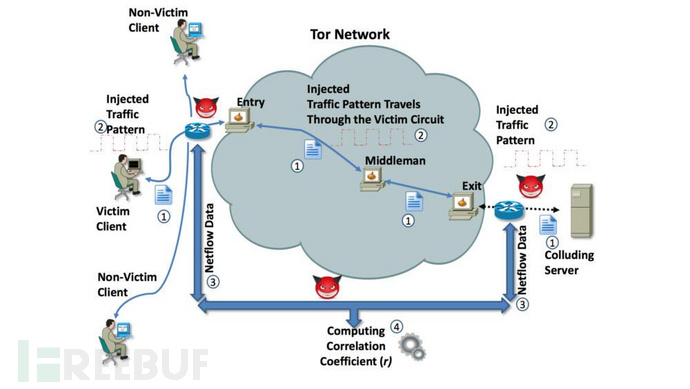

去匿名化的方法是向Tor出口節點相關聯的TCP連接中個注入一個重復的流量模式(如HTML文件),然后把Tor客戶端的出口流量和路由器上所產生的流量流動記錄作對比,從而識別Tor用戶的身份。

這種類型的流量分析技術不需要花費太多,也不需要像美國國家安全局那樣,通過投入巨額的基礎設施建設對Tor網絡進行流量重定向。

而法院更感興趣的是在Onymous行動中絲綢之路等上百個匿名網址(dark net)是如何曝光的。

參考來源:http://thestack.com