巴巴爾:又一國家級間諜軟件被發現

安全研究機構最近曝光了一款可以入侵Windows系統計算機的高級尖端的惡意軟件,該款名為“巴巴爾”(Babar)的軟件旨在盜取目標的價值數據,包括即時通訊、軟件電話、瀏覽器和辦公軟件的數據。

通過對其研究分析發現,該惡意軟件由下載和植入兩部分組成。后者能夠搭載相關的遠程處理應用程序接口,在不間斷程序運行的情況下盜取數據。此程序的內部代碼名稱為“Babar64”,與今年1月份加拿大通信安全局(CSEC)發布的一份報告中,所描述的一個名為Babar的間諜軟件極為相似。CSEC懷疑其源自法國情報機構。

下載部分:

DROPPER

MD5 9fff114f15b86896d8d4978c0ad2813d

SHA-1 27a0a98053f3eed82a51cdefbdfec7bb948e1f36

File Size 693.4 KB (710075 bytes)

植入部分:

MD5 4525141d9e6e7b5a7f4e8c3db3f0c24c

SHA-1 efbe18eb8a66e4b6289a5c53f22254f76e3a29bd

File Size 585.4 KB (599438 bytes)

盡管對其來源的懷疑很難從惡意軟件的二進制文件中得到證實,但分析人員還是對“巴巴爾”所采用的復雜高端技術所震驚。此外,代碼分析顯示,其與之前出現的邪惡巴尼(Bunny)惡意軟件的代碼筆跡極其相似,因此可以假定兩款軟件為同一作者。

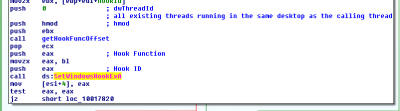

巴巴爾可以通過掛馬網站或惡意郵件附件等途徑感染目標機器,然后通過下載器安裝。植入部分實際上是一個C++寫的32位的惡意DLL文件,通過應用一個全局Windows鉤子,可將自身注入正在運行的系統進程并入侵到應用程序中。之后可以記錄鍵盤擊鍵,捕獲屏幕截圖,竊聽軟件電話并監視即時通訊軟件等。巴巴爾是一個高度成熟的間諜軟件,唯一的目的就是監視目標用戶的計算機活動。

通過下載器部署到用戶機器上的DLL文件被放進應用程序的數據文件夾,與之一起的還有一個名為MSI的文件目錄,該文件夾負責存儲運行時間數據。巴巴爾可以把它的DLL注入到多達三個桌面進程中進行多實例運行。除此之外,它還帶有userland工具包組件,可以應用全局Windows鉤子入侵所有桌面進程。這樣,巴巴爾就能夠通過Windows迂回技術安裝應用程序接口鉤子,從任意進程中盜竊數據。

監視活動即可通過本地實例也可通過被入侵的進程執行,前者主要監視窗口名稱或剪貼板數據,而全局鉤子則直接從Windows應用程序接口調用竊取信息。

巴巴爾竊取的主要信息列表:

擊鍵記錄 截屏 從電話軟件中捕獲音頻流 盜取剪貼板數據 系統和用戶默認語言,鍵盤布局 桌面窗口名稱

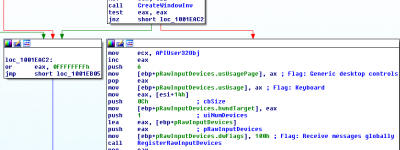

擊鍵記錄模塊基于Windows RAWINPUT,該惡意軟件建立一個只接收窗口信息的隱形窗口。通過處理這個窗口信息的隊列,過濾出輸入事件并派發到原始輸入設備對象中。該對象通過GetRawInputData函數抓取鍵盤事件。

巴巴爾的進程鉤子關注下列應用程序:

互聯網通信類-iexplore.exe,firefox.exe,opera.exe,chrome.exe,Safari.exe,msnmsgr.exe

文件處理類-exe, winword.exe, powerpnt.exe, visio.exe, acrord32.exe, notepad.exe, wordpad.exe.txt

通訊類:skype.exe, msnmsgr.exe, oovoo.exe, nimbuzz.exe, googletalk.exe, yahoomessenger.exe, x-lite.exe

惡意植入模塊能夠盜取來自鍵盤的輸入,被編輯文件的信息,截獲聊天消息,錄制電話軟件通話。這些盜取來的信息在加密后放入磁盤%APPDATA%\MSI目錄里的一個文件中。

命令控制服務器

巴巴爾的分析樣本的配置數據中,有兩個硬編碼服務器地址:

http://www.horizons-tourisme.com/_vti_bin/_vti_msc/bb/index.php

http://www.gezelimmi.com/wp-includes/misc/bb/index.php

第一個地址是一個旅游網站,由一個位于法國的阿爾及利亞旅游機構運營。第二個地址是土耳其域名,目前訪問會返回403錯誤。兩個地址均為合法網站,但卻被利用作為巴巴爾的命令控制服務端。

原文地址:http://www.aqniu.com/tools/6692.html