123456又怎樣?雙因素認證搞定一切

自2011年以來,123456和password這2個弱口令就一直穩居全球最弱密碼排行榜前兩名的位置。略令人欣慰一點的是,這兩個密碼的使用率從2011年的8.5%降至現在的1%。中國的略有不同,前10位全是數字。

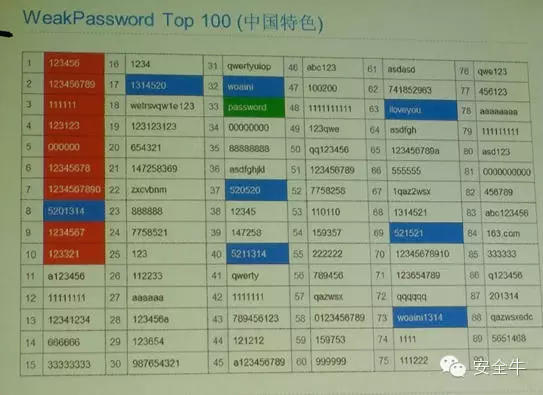

某白帽大咖列出的中國特色的弱口令TOP100

但無論中國也好,外國也好,對于普通人來說,某些無關痛癢的論壇或社交網絡注冊來說,即便使用這樣的弱口令也無傷大雅。黑客入侵這樣的賬戶幾乎沒有任何價值可言。但對于銀行卡或處理敏感信息的郵箱來說,對于社會影響較大的名人來說,弱口令的危害就顯而易見了。比如:

好萊塢女星艷照

最初,弱口令的安全解決方案是加強口令設置的意識培訓,或提供隨機生成口令的安全工具。但這些傳統方法的問題在于,它們都是非人性化的彌補措施。人們一旦放松警惕,或為了偷懶,是有辦法省掉這些麻煩事的。比如,把密碼貼到計算機上、設置密碼自動完成功能、放棄動態口令工具等等。于是,一起又回到了起點。

這時,雙因素認證閃亮登場。通過兩個步驟來認證用戶的登錄過程,一下子大大的加強了賬戶登錄的安全性,即使用戶的口令被破譯,大部分黑客還是對另一種非口令的認證方法一籌莫展。這也是為什么全球絕大部分的IT管理人員表示,要把一次性口令作為雙因素認證策略的組成部分,以提升網絡安全性。

那為什么雙因素目前并沒有得到應該得到的廣泛應用,許多企業的IT部門并未說服董事會實施這種安全性極高的認證機制呢?

答案很簡單,與任何有關網絡安全的其他問題一樣,矛盾在于便利性、資源和安全的平衡。說直接一些,就是在每臺服務器或文件夾中部署雙因素訪問并不實際和方 便。同時,如果只針對某些文件實施雙因素認證,又會造成整個系統的脆弱性。如同,給一間房子的所有門窗加鎖,但卻只留一扇門或窗不加鎖,把希望寄于竊賊發 現不了這個未加鎖的入口。實際工作中,一個很明顯的例子就是遠程訪問。

令人欣慰的是,許多VPN目前已經采用了雙因素認證。面對這種安全機制,即使用戶使用123456作口令,任何黑客再想遠程入侵你的賬戶也絕非易事。

安全牛評:安全機制與機構資源、數據重要性、后果影響程度、人員安全意識均息息相關。生物認證的成本高但身份唯一、使用方便,硬件認證的成本低但易遭破解和復用。要安全還是要效率,永遠都是一個需要用心去平衡的問題。

原文地址:http://www.aqniu.com/neo-points/6721.html