D-Link(友訊)路由器存在遠程命令注入漏洞

近日安全研究員在D-Link(友訊)路由器上發現了一個嚴重的安全漏洞,攻擊者可以遠程獲得設備的最高訪問權限(Root),劫持DNS設置或者在設備上執行任意命令。

早在去年11月份,瑞士電信公司的Tiago Caetano Henriques就已經發現了該漏洞,并在持續的關注中。而在今年的1月份,另一位安全研究者Peter Adkins也發現了這一漏洞,并報告給了友訊公司,但是友訊沒有給出回應。

漏洞詳情

首先是D-Link DIR636L型號的路由器對“ping”工具上的輸入信息過濾不當導致攻擊者可以在路由器上注入任意命令;其次是認證機制在執行過程中也出現了錯誤,所以攻擊者可以遠程獲得設備的root權限。既然攻擊者可以修改路由器上的防火墻或者NAT規則,那么他就可對其他網絡發動DDoS攻擊或者直接把連接路由器的計算機暴露于公網。

基于ping.ccp漏洞的屬性,用戶只要訪問嵌入惡意HTTP form的網頁,攻擊者就可獲得設備的root訪問權限,劫持DNS設置或者在受害者設備上執行任意命令。

漏洞利用詳情詳見Github:https://github.com/darkarnium/secpub/tree/master/Multivendor/ncc2

受影響的路由器

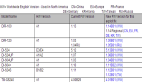

不少版本的D-Link(友訊)路由器都受該漏洞的影響,具體如下:

D-Link DIR-820L (Rev A) – v1.02B10

D-Link DIR-820L (Rev A) – v1.05B03

D-Link DIR-820L (Rev B) – v2.01b02

TRENDnet TEW-731BR (Rev 2) – v2.01b01