“歷史遺留”漏洞:淺析新型SSL/TLS漏洞FREAK

最近安全研究人員發現一種新型SSL/TLS漏洞。預計在十年內,數以百萬計的蘋果、安卓用戶訪問HTTPS網站時將可能遭受中間人進而被竊取賬號和密碼,即使這些網站使用了加密傳輸也無濟于事。

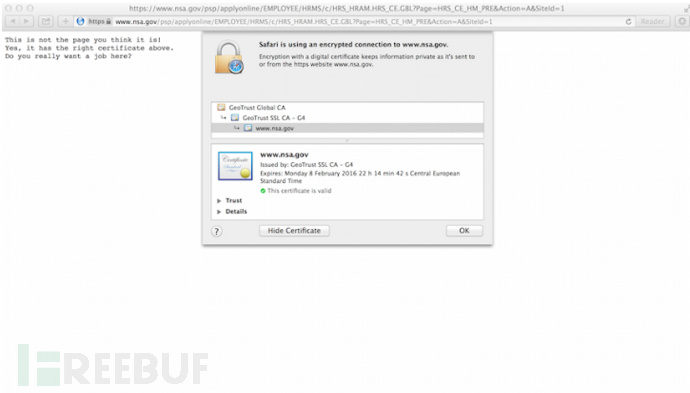

這個漏洞編號為CVE-2015-0204,人們將它命名為FREAK(Factoring Attack on RSA-EXPORT Keys)。黑客或情報機構能借此強迫客戶端使用低版本且包含漏洞的加密方式,包括美國的出口級密鑰——512位的RSA密鑰。

FREAK漏洞是由法國國家信息與自動化研究所(Inria)和微軟的研究人員共同發現的。為此,他們曾研究了OpenSSL v1.01k及之前的協議版本,以及蘋果的安全傳輸機制。

90年代的暗箱操作

90年代,美國政府要求在貨物出口前,要求出口產品和設備進行“暗箱操作”——必須使用弱加密的“出口級”加密方式,這種加密方式可以便于情報機構和特殊機構破解利用。當時只有美國本土的產品才能使用更強壯的加密方式。

雖然后來這一“政治需求”間諜手段已被廢棄,但是多少年過去了,這種弱加密的“出口級”加密方式依然存在,于是形成了FREAK漏洞。

現在,FREAK漏洞讓黑客能夠輕松解密網站的私鑰和加密密碼,登錄cookie,以及其他HTTPS傳輸的機密數據(比如賬號、密碼)。

約翰·霍普金斯大學-信息安全研究所的研究助理教授,在博客里總結了關于FREAK漏洞相關情況,并給我們展示了黑客如何借此施展中間人攻擊:

1.在客戶端發出的Hello消息中,它會請求標準的RSA加密

2.中間人攻擊者會改變請求內容,轉而請求“出口級的RSA加密”

3.服務端會回饋一個512比特位的出口級的RSA密鑰,并使用自己的密鑰簽名

4.由于OpenSSL/Secure傳輸的bug,客戶端會接受這個存在漏洞的密鑰

5.黑客通過分析RSA模量還原相應的RSA密鑰

6.當客戶端加密“pre-master secret”這樣的消息,并發送給服務端時,黑客便可以通過獲得的RSA密鑰解密,改為“master secret”

7.從這一步起,黑客可以看見明文,然后對其內容任意進行修改

36%的SSL/TLS網站受到影響

當我們對超過1.4億支持SSL/TLS的網站進行掃描后,發現其中至少有36%的個體存在該漏洞,并支持出口級RSA加密。

在上世紀90年代,破解512位的密鑰需要出動超級電腦。而今天,我們只需要花費7小時+約100美金,就可以輕松搞定這種加密機制。

如果用戶正在使用一個含有漏洞的設備,我們可以嘗試利用FREAK漏洞對它進行攻擊。現在像安卓、蘋果手機,以及運行OS X系統的蘋果Mac電腦,如果該設備含有SSL/TLS協議漏洞,即使使用HTTPS網站后依然可能遭受中間人攻擊。好在Windows和Linux用戶,目前并未受到該漏洞影響。

FREAK漏洞與POODLE(貴賓犬)漏洞的相似性

FREAK與POODLE這兩個漏洞還是有一定的相似性的,POODLE是利用安全套件進行降級回退攻擊,強迫終端使用低版本SSL/TLS;而FREAK則只影響那些使用出口級RSA加密算法的版本。

安全研究人員們正在維護一個含有漏洞的網站列表,并鼓勵網站管理員啟用向前保密(一對一限制訪問),并且禁用對出口級套件的支持,其中包括所有已知的不安全加密機制。

您也可以使用在線SSL FREAK測試攻擊,檢測網站是否存在漏洞。

蘋果和谷歌計劃修復FREAK漏洞

谷歌公司表示安卓已經把補丁下發到合作廠商。同時谷歌也號召所有網站管理員,禁用對出口級認證的支持。而蘋果公司也對此進行了回應,并表示:“我們下周進行軟件升級時,會對iOS和OS X系統進行相應的漏洞修復。”