PayPal曝遠程代碼執行漏洞(含視頻)

日前知名在線支付公司PayPal被曝存在嚴重的遠程代碼執行漏洞,攻擊者可以利用該漏洞在PayPal的web應用服務器上執行惡意命令,最終獲得服務器控制權限。

漏洞描述

這個遠程代碼執行漏洞由獨立安全研究員Milan A Solanki發現,被Vulnerability Lab評為嚴重,通用漏洞評分系統(CVSS)分數達到了9.3,漏洞影響了PayPal的在線營銷web應用服務器。

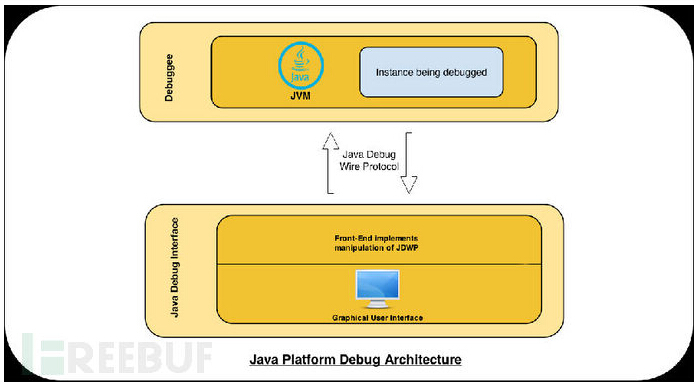

該漏洞存在于服務器中的Java調試線協議(Java Debug Wire Protocol, JDWP),攻擊者可以在未授權的情況下執行系統命令,從而獲得目標服務器的控制權。

JDWP是用于調試器和被調試的 Java 虛擬機之間通信的一種協議。它是Java平臺調試體系結構(Java Platform Debugger Architecture, JPDA)的第一層。

由于JDWP并不需要任何授權,這就會被黑客們利用,在Web服務器上遠程執行惡意代碼。

演示視頻

安全研究人員提供了漏洞概念驗證(POC)視頻,他先使用Github上的jdwp-shellifier工具掃描網站,然后找到了開放8000端口的服務器。8000端口讓他能夠在未經授權的情況下連接PayPal服務,然后以Root權限在服務器端執行代碼。

目前PayPal已修復了該漏洞。