賽門鐵克揭示一鍵點擊式欺詐攻擊擴展至中文目標人群

一鍵點擊式欺詐并不是新的詐騙手段。在日本,這種欺詐手段已經存在了十多年,犯罪分子會引誘受害者點擊某些極具誘惑力的提議,強迫他們注冊某些通常與色情內容有關的服務。過去,一鍵點擊式欺詐手段主要針對日語用戶。最近,賽門鐵克公司發現,一鍵點擊式欺詐分子已經開始進行多語言運作,擴展其攻擊目標范圍,除了常見的日語用戶,他們已經開始針對中文目標人群。

在這種欺詐行為中,用戶只要點擊一次,就有可能被感染上惡意軟件。當被感染后,用戶將會不斷收到令人討厭,甚至令人尷尬的彈出窗口,直到他們向推送的服務繳納注冊費用。近期,該類欺詐還通過引誘智能手機用戶在設備上訂閱成人視頻來入侵或鎖定瀏覽器。

賽門鐵克發現,這類欺詐活動現在主要針對香港用戶,通過中文彈出窗口和注冊頁面,要求受害者支付港幣。僅在最近一個月內,賽門鐵克鎖定了超過8,000多個類似案例,可使犯罪分子獲利4,000萬港幣,相當于500萬美元。

一鍵點擊式攻擊如何運作?

這類欺詐活動首先欺騙用戶下載并運行看似無害的HTML應用(HTA)文件。當用戶訪問一個看似合法,但其中包含視頻播放器或年齡驗證檢查程序窗口的成人網站時,就可能遇到該攻擊。

圖1:成人網站上看似合法的視頻播放器

當用戶點擊偽造的視頻播放器時,一個HTA文件會被下載到電腦中,接著電腦將會顯示一個對話框,要求用戶批準其運行。

圖2:下載的HTA文件將會顯示一個對話框,要求用戶批準其運行

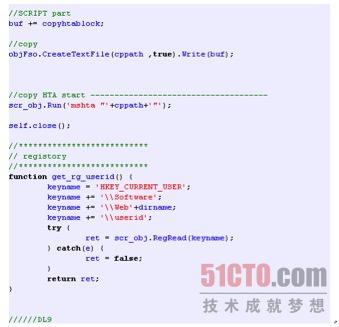

一旦用戶批準HTA文件運行,視頻將會在后臺播放。與此同時,HTA文件內的惡意腳本會開始運行,該文件將會創建以下注冊表項,使用戶的電腦桌面不停地彈出窗口:

• HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\”webutcry” = "mshta "%AllUsersProfile%\Application Data\utcry\2VMM509W.hta""

彈出窗口會要求用戶付費注冊一個成人網站,如果用戶支付,系統會通知用戶彈出窗口已被刪除。此外,彈出窗口還具有一個計時器,顯示該費用報價到期的倒計時。

圖3:彈出窗口(某些內容會用祥光的第二官方語言-英語顯示)

這種行為與勒索軟件非常相似,欺詐分子通過入侵用戶的電腦來索要費用。即使用戶重啟電腦,彈出窗口并不會消失。

圖4:同時顯示繁體中文和英文的支付條款

該威脅可創建不同的注冊表項,例如本文之前提到的注冊表項,可參考其下載和存儲在本地的彈出圖片和其他數據的URL。

圖5:索要5,000港幣(650美元)的注冊頁面

值得注意的是,由于HTA文件需要mshta.exe引擎來運行代碼,而該代碼僅可在Internet Explorer中使用,所以該威脅僅可對Internet Explorer瀏覽器發動攻擊。但是,需要考慮的是,由于HTA文件可以作為完全受信任的應用運行,不受任何沙盒限制,所以HTA文件比HTML文件擁有更高的權限,這讓攻擊者可以隨意入侵受害者的電腦。mshta.exe引擎還擁有寫入文件以及添加和刪除注冊表項的權限。除此之外,HTA文件內的惡意腳本非常模糊,但在運行時將會變清晰。

圖6:HTA 文件內的模糊腳本

惡意腳本還可創建用于制造不停彈出窗口的注冊表項。

圖7:負責添加注冊表的去模糊腳本

該腳本還會創建兩個ActiveX對象,用于查看用戶是否曾經受過此類欺詐活動的攻擊,并啟動不停彈出窗口的進程。

圖8:創建兩個ActiveX對象的腳本

多語言一鍵點擊式欺詐

一鍵點擊式欺詐在日本已經存在了十多年。網絡罪犯僅僅攻擊一個國家所獲得的利潤和目標受眾都會受到限制,受害者最終會認識和了解該欺詐行為,并不再上當。詐騙分子意識到了這一點,并開始使用不同語言,以擴大其攻擊范圍。鑒于犯罪分子能夠相對輕松地對詐騙內容進行本地化處理,我們可能會看到更多其他語言和在不同地區的一鍵點擊式攻擊。

保護措施

賽門鐵克建議用戶不要從未知來源處下載和運行HTA文件。已經受到感染的用戶可以刪除由腳本導入的注冊表項和全部文件來刪除彈出窗口。