Linux/Moose蠕蟲:操縱路由器“幫你玩”社交網絡

ESET的安全研究員發表了一篇技術報告,報告中詳細分析了一個新的蠕蟲Linux/Moose。它的攻擊對象主要是調制解調器、家用路由器和其他嵌入式計算機,可將這些設備變成一個代理網絡,然后創建偽造的社交賬號實施欺詐行為。

該惡意程序是由Olivier Bilodeau和Thomas Dupuy發現的,它會感染基于Linux的路由器和其他基于Linux系統的設備。如果它發現有其他的惡意程序和它爭奪路由器的有限資源,會將其清除,然后繼續尋找下一個感染目標。

Moose蠕蟲不會利用路由器上存在的任何漏洞,它只會攻擊那些配置較低并且還使用弱密碼登錄憑證的設備。這也意味著不僅僅是路由器會感染這種蠕蟲,其他的設備也可能會感染,甚至是醫療設備。

當然最受影響設備還是路由器,涉及的路由器品牌有:Actiontec、Hik Vision、Netgear、Synology、TP-Link、ZyXEL和Zhone。

Moose蠕蟲分析

下圖標中列出了Moose的功能:

在對僵尸網絡的監控中,我們發現這種惡意軟件可以從熱門的社交網站中竊取未經過加密的HTTP Cookies,并且還可執行各種欺詐活動……例如“關注”等。

#p#

下面就是我們從惡意程序所在的代理服務器上抓取的HTTP請求:

值得我們研究的是服務器更新機制是怎樣和HTTPS進行連接的。但是它幾乎所有的流量都是通過HTTPS進行加密,所以我們沒辦法看到攻擊者執行的具體操作。

通過使用HTTPS通信中TLS握手的證書主題字段,我們可以確定目標社交網站的域名。

下圖繪制出了某路由器每天向某社交網站發送的請求:

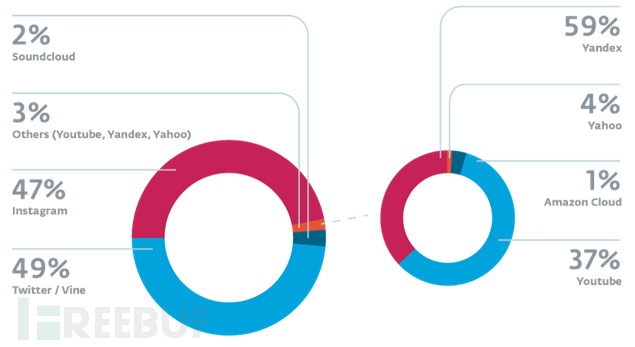

通過對一個被感染主機長達一個月的監視,我們發現它的流量主要會流向下面的社交網站:

Fotki (Yandex)

Instagram (Facebook)

Live (Microsoft)

Soundcloud

Vine

Yahoo

Youtube (Google)

從下圖中可以看出最易成為目標的社交網站是twitter、instagram、soundcloud。

在分析時,我們經常問自己:難道他們付出了那么大的努力就是為了連接到社交網絡?當然不排除說,關注、點贊、閱讀量等還是有一定的市場的。所以攻擊者也可能是為了賺錢更多的閱讀量或者關注度而開發的這個病毒。

Moose蠕蟲還能劫持路由器的DNS,將DNS請求路由到一個惡意服務器,竊取未加密的社交媒體cookies,然后再用cookies去關注虛假賬戶。

研究者們已經將該惡意程序的研究代碼全部公開了。

防御措施

如果受害者發現其設備感染了這一病毒,應重啟受害者設備,然后盡快的更改密碼。然而需要注意的是,攻擊者還是可以通過已知的受害者訪問憑證訪問受害系統,因為惡意程序已經知道了目標系統的IP地址,并且他們還有很多的方法訪問受感染系統的交互式控制平臺。他們很可能會人為的訪問,這也就意味著系統會被進一步的感染,比如說永久修改固件。對此用戶最好將設備恢復出廠設置,固件升級,重裝系統,修改密碼。

即使你的設備沒有聯網,也要更改默認密碼。如果可以的話,禁用telnet登錄,使用SSH。確保你的路由器不能通過22(SSH)、23(Telnet)、80(HTTP)、443(HTTPS)網絡端口進行訪問。如果你不知道如何測試你的設備有沒有連接這些端口,你可以使用ShieldsUP service from GRC.com的“常用端口”對系統進行掃描,以確保上述的幾個端口是關閉的。完整報告點我!