七大單點登錄工具大比拼

譯文自從我們上一次在2012年測評單點登錄(SSO)產品以來,這個行業已變得更加擁擠、更加成熟了。許多新廠商紛紛兜售吆喝其軟件產品,許多老廠商不是被收購就是調整產品。

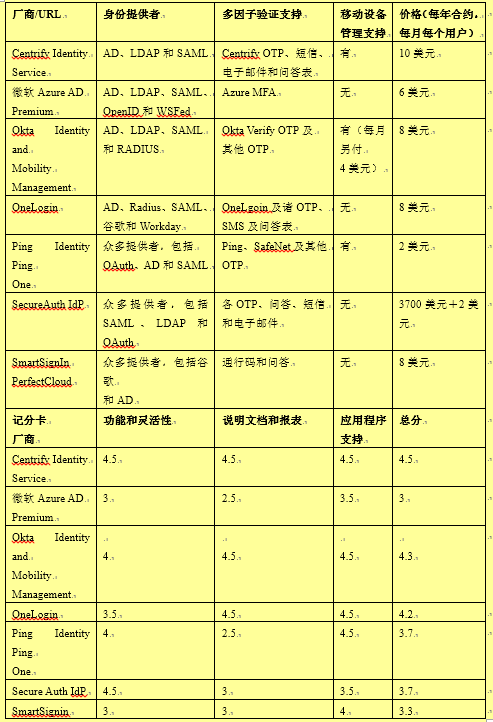

為了進行這次測評,我們比較了七種SSO服務:Centrify的Identity Service、微軟的Azure AD Premium、Okta的Identity and Mobility Management、OneLogin、Ping Identity的Ping One、Secure Auth的IdP以及SmartSignin。除了這些產品外,我們還簡要地了解了AVG的Business SSO。

有幾家廠商不愿參加這次測評,包括NetIQ、WSO2、Covisint、冠群、Janrain、RSA、Radiant Logic、SalesForce和Sailpoint。我們也沒有關注開源身份管理工具或消費級產品,比如LogMeIn。

下面是我們得出的總體結論:

•首先,這些產品增強了支持額外驗證因子的功能。三年前,一個額外的因子涉及用戶名/密碼之外的你所預期的方面。而現在,所有產品都有可靠的多因子驗證(MFA)保護機制。Okta和Centrify甚至開發了各自的一次性密碼(OTP)移動應用程序。SecureAuth、Okta、Ping和Centrify能夠指定MFA用于特定的應用程序,作為基于風險的驗證方法的一部分。這使得使用SSO成為一種強大的保護工具,并且讓登錄比依賴單個用戶單獨選擇密碼要安全得多。

•其次,正如加特納集團(Gartner)的分析師最近指出的那樣,廠商們正在積極整合移動設備管理(MDM),作為身份服務解決方案的一部分。加特納集團認為,如果這兩種類型的產品得到更有效地整合,前景一片光明,對此我們表示贊同。雖然功能還不如真正的MDM工具來得強大,但Okta、Ping和Centrify等SSO工具更關注移動設備,如果你想不僅僅憑借登錄密碼來保護移動端點,又不想購買單獨的MDM解決方案,這類工具也許是不錯的選擇。

•第三,我們在2012年比較這些產品時,大多數剛剛向云端邁進。而現在,除SecureAuth之外的所有產品都專注于基于云的解決方案。廠商們通常支持兩個URL:一個用于用戶,用于平常登錄到應用程序,另一個用于IT管理員,用于管理任務。這意味著,這些產品對其內部部署型軟件而言只占用很小的資源空間,主要用于處理活動目錄同步和瀏覽器擴展件。

•第四,這些產品加大了支持多個身份管理提供者的力度。廠商們還更加重視發布自己的身份API和軟件開發工具包(SDK)。再加上進入到活動目錄架構的功能,這意味著現在更容易同時自動配置數百個用戶,基本上不需要操作人員干預。如果你要迅速將許多員工的信息添加到企業的身份和訪問管理系統,這使得SSO工具特別有用。

•最后,幾乎所有產品現在都支持數千個應用程序以完成自動化登錄例程,一些產品隨帶你可以瀏覽、找到特定應用程序的目錄。總的來說,產品變得更容易安裝,更容易整合到現有的一批應用程序和服務器中。

奪得最佳明智選擇測試大獎的是Centrify,但優勢不大。它在功能和報表方面只比其他產品略勝一籌。Okta和OneLogin(2012年的冠軍)緊隨其后。其他工具在功能、說明文檔或易用性方面稍微落后于這些工具。

下面是每個產品的測評:

最終結果

Centrify Identity Service

Centrify開發出了一款強大的SSO工具,還具有一些出色的移動設備管理(MDM)功能。如果你在選購這兩種產品,這應該在你的最后挑選產品名單上。它的得分高于其他工具,不過在一些情況下優勢不大。

另外提一下,Centrify將其SSO軟件的一個版本銷售給幾家廠商,包括三星和AVG。

管理員用戶界面經過深思熟慮,應用程序、策略、設備及其他對象都有標記清晰的選項卡。可以在短短幾分鐘內迅速完成安裝。最棘手的兩方面是獲得MFA功能和活動目錄整合,一旦我們明白了產品希望我們采取什么樣的操作,這兩方面都不難。

Centrify進入活動目錄領域已有幾年,活動目錄整合方面做得相當到位。一旦你下載了連接器,并安裝到Windows Server上,沒有多少事情要做。你可以設立活動/活動冗余機制,以支持第二臺活動目錄服務器,只要安裝第二個或第三個連接器:這些連接器會負責處理活動目錄請求的負載均衡,要是出現了某個連接問題,會自動實現故障切換。它支持64位2003版本以后的Windows Server。它還支持集成Windows驗證,那樣你可以登錄到本地Windows桌面和應用程序。

除了活動目錄外,Centrify還支持LDAP、SAML及其他身份提供者。一旦你找到了設置一切的菜單選項,添加新的身份提供者就非常簡單直觀。可以從右上方的下拉式菜單找到瀏覽器擴展件,你只要點擊適當的擴展件,瀏覽器即可下載。

策略選項卡中的MFA設置面向用戶,應用程序選項卡中的MFA設置面向單個應用程序。兩者有同樣的一組屏幕:它們有不同的功能,這取決于操作系統類型。這意味著,一組功能面向OS X,另一組面向iOS,以次類推。這有點不太方便,意味著你得多次輸入一些同樣的信息。MFA選擇眾多:如果從平常的企業IP地址范圍之外的地址登錄,或者從之前從未用過Centrify的SSO的機器(從沒有瀏覽器cookie可以看出)登錄,你可以指定要不要部署MFA。它增添了其他因子,比如電子郵件、短信和電話以及安全問題。更重要的是,你可以將MFA關閉幾分鐘,讓健忘的用戶能登錄、重置帳戶,這是個優點。

Centrify會提示新用戶添加一個(而且是唯一的)安全問題。還支持Centrify的一次性密碼(OTP)功能,該功能內置于智能手機應用程序。但不支持第三方OTP令牌,而另外一些工具卻支持。

說到移動應用程序,它是正宗的MDM解決方案,而不是像一些競爭對手那樣只是OTP生成器。你可以遠程擦除設備內容,實施要求輸入設備PIN的策略,并設置你在傳統MDM產品上會要求設置的其他機制。

Centrify隨帶眾多面面俱到的預制報表(canned report),另外還能夠使用自定義SQL查詢來設計自己的報表。其說明文檔在網上就有,提供了方便用戶入門的基本知識。

Centrify有一大批的應用程序,管理員可以將新應用程序添加到密碼保險庫,只要從瀏覽器登錄進入到該應用程序。針對與谷歌有關的各個應用程序有17個不同的項,包括英國版和日本版,只有一個是由SAML配置的。Web應用程序網關可以非常巧妙地處理內部的Web服務器鏈接,不需要通過VPN連接,也不需要在防火墻上開洞。

Centrify的價格非常透明(參閱該網頁http://www.centrify.com/products/identity-service/compare-editions/)。該服務有兩個版本:App版每月每個用戶為4美元,App+版每月每個用戶8美元。如果你想支持基于蘋果的設備,每月另添2美元。#p#

微軟Azure Active Directory Access Control

今年早些時候,微軟將Azure活動目錄添加到其一系列基于云的服務。安裝起來有難度,因為你往往在迷宮般的Azure安裝過程中搞得暈頭轉向:活動目錄服務還沒有整合到主Azure管理門戶網站中,Azure功能的不同部分隨帶不同的菜單組合,從一個地方瀏覽至另一個地方并不容易。

但是一旦你讓它運行起來,就能發現它主要是為支持你使用聯合身份構建的基于云的應用程序而設計的,通過交換各個證書來支持。它基本上仍是個半成品,主要是開發人員的工具集,而不是一項完善的服務。但很顯然,微軟對Azure AD心懷宏偉計劃,因為其新的Windows應用程序商店將依賴它用于驗證身份。

Azure AD支持幾個身份提供者,包括Windows Live ID、Facebook、谷歌、雅虎、JSON Web Tokens、OpenID、SAML和WS-Fed。這方面安裝起來需要認真研究MSDN上的一系列文檔。它還隨帶可以下載的AD連接器,該連接器可以在本地Windows活動目錄林上安裝各個軟件,包括本地SQL Server。

與另外一些產品一樣,Azure AD也有SaaS應用程序目錄,你可以瀏覽、添加SSO;如果搜索谷歌,可以獲得更多的參考資料。隨后,你可以使用簡單的三步過程,將它添加到門戶網站頁面,啟用登錄關系、啟用自動配置功能以及將特定用戶指定給該應用程序。

管理員在登錄如何進行方面有三個選擇:可以在Azure和應用程序服務提供者之間建立聯合,讓Azure存儲用戶的帳戶登錄信息,或者使用另外一種現有的SSO關系。有十多個不同的報表,包括帳戶配置活動、不規則的登錄以及來自多個位置的登錄。

Azure AD的一個額外組件是Cloud App Discovery。這可以將代理下載到Windows 7和8 PC上,讓你可以檢查網絡流量,從而確定它們在訪問哪些SaaS應用程序。

Azure AD Premium有 MFA,依賴之前的PhoneFactor MFA服務器軟件,這是一款單獨的Windows應用程序,但現在與整個Azure服務整合起來。其功能比其他廠商的MFA工具有限得多,不過如果用戶被鎖在帳戶外面,它確實提供了一次性繞過功能。如果你沒有訂購高級版,每個用戶每月只要1.40美元,就可以獲得MFA功能,驗證無限制。它可以部署成內部部署型服務器軟件,也可以部署在Azure云端,可以與眾多非微軟SaaS應用程序協同運行。

如果你已經將Azure用于其他用途,那么有必要更認真地看一下Azure AD會為你換來什么、你的開發人員能否將SSO工具整合到自主開發的應用程序中。如果你在尋找一種通用的SSO門戶網站,可以部署用于一系列廣泛的基于SaaS的應用程序,那么你也許應該另覓他處。

Azure AD有三種價格方案。免費版與Azure或Office 365訂購服務捆綁在一起,可為每個用戶的最多10個應用程序提供SSO。還有基本和高級這兩種訂購級別(后者用于無限制的應用程序,還包括無需額外收費的SSO,這可能會得到大多數企業的青睞),微軟企業購買協議已經包括在里面,也可以網上購買,每個用戶每月只要6美元。#p#

Okta Identity and Mobility Management

Okta是我們在2012年測試時拿到高分的產品之一,現在功能依然非常強大。Okta早在那時就有驚艷的用戶界面,瀏覽起來仍然非常容易,并且為應用程序、目錄和安全提供了簡明扼要的選項卡。然而它也存在幾個弱點,這回拉低了總分。

舉例說,身份提供者配置功能散布于界面上:在目錄選項卡下,你能添加活動目錄域或LDAP域;至于前者,你需要下載AD域代理,并將它安裝到Windows Server 2003 R2或更新版本。需致電技術支持人員,激活該代理。一旦你連接到本地活動目錄域,接下來就要導入和指定用戶。這個過程比Centrify來得復雜一點。

之后如果你想添加SAML驗證機制,需要進入到不同的選項卡,并下載Okta證書,讓驗證順利進行。說到下載,你能下載的所有代碼片段都收集起來,統一歸入到一個菜單選項卡下面,包括移動MFA應用程序和瀏覽器擴展件。這倒是很方便。

與Centrify和另外一些產品一樣,Okta也提供了一款Windows桌面SSO工具,可與集成Windows驗證協同運行,所以一旦你登錄到Windows,你已經通過了身份驗證。

Okta的主用戶登錄屏幕有標簽界面,讓公司可以將應用程序分成統一管理的應用程序和專門針對單個最終用戶的應用程序。

在過去幾年間,Okta已加強了MFA功能。現在它提供移動應用程序Okta Verify作為一次性密碼生成器。它還支持其他MFA方法,包括谷歌驗證器、短信、賽門鐵克VIP、RSA SecurID和Duo Security令牌,另外還有安全問答列表可供選擇。可以每次、偶爾或者針對特定小組,要求輸入MFA登錄信息。經設置后還可以保護特定的應用程序。

Okta有自己的移動應用程序來提供安全瀏覽會話,讓你可以從手機登錄到應用程序,就像從桌面登錄那樣。它含有一些MDM功能,不過其功能不如標準的MDM工具來得強大。

報表方面也得到了強化,從主儀表板和自己的選項卡都可以訪問。現在有11種預設報表類型,包括顯示閑置未用的應用程序。等到重新商談軟件許可證時,這用起來就很方便。但是報表只顯示了最近30天。在報表集合旁邊的右邊面板中,概括的系統日志顯示了過去30天的事件,分成各種類別。

與一些競爭對手一樣,你瀏覽應用程序目錄后,可以搜索,找到后添加到總的企業批準的應用程序。這包括幾個支持SAML或RADIUS連接的VPN網關。我們搜索與谷歌相關的應用程序時,找到了10“Okta批準”的應用程序,這意味著它們已經過該廠商的測試。

Okta還增添了這項功能:將在其表單上所用的語言迅速變成三種不同的語言之一,今年晚些時候會增添更多的語言。

Okta的價格在該網頁(https://www.okta.com/editions/)上也非常透明。有幾種不同的價格版本,起價是每月每個用戶2美元。企業版包含MFA和用戶配置,每月每個用戶8美元。這包括基本的支持:高級的24x7支持服務需另外收費。MDM功能每月每個用戶多付4美元。#p#

OneLogin

OneLogin在2012年測評中并列冠軍;雖然它仍很強大,但用戶界面已變得有點㥷,總分方面有點落后。只有四大菜單選擇:用戶、應用程序、活動和設置,該工具的實際工作大部分在后者處完成。

一旦你進入到策略部分(設置/安全/策略),就能根據用戶或者根據應用程序來制定策略,這時候你可以根據IP地址及其他細節添加MFA規則和限制。這意味著,OneLogin讓你很容易為用戶和應用程序增添基于風險的驗證。

OneLogin在我們的第一次測試中備受青睞,原因之一是它出色的自注冊工作流程選項。這些選項現在仍有,不過SecureAuth等另外一些廠商現在已超越了其功能。

OneLogin還有眾多的SAML工具包,采用.Net、Java和Ruby等眾多語言,更容易將你的應用程序整合到SSO例程中,這從一個側面證明了歷史之悠久。如果你有自主開發的應用程序,想充分利用該協議,這個理由足以讓你考慮將將它列入最終選擇名單。另外,還有42個與谷歌相關的應用程序,其中9個基于SAML。它還有特定的配置屏幕以設置VPN登錄,并將你帶到特定應用程序。

OneLogin的AD連接器需要安裝Net框架v3.5的所有各個組件。一旦安裝完畢,安裝其代理,將活動目錄與服務同步起來是個很簡單的過程。一項很棒的功能是,它會提示你安裝第二個代理,以便故障切換到活動目錄的另一個實例。它們的連接器還使用IIS Web服務器軟件來處理桌面SSO連接。

該服務有11種預制報表,你可以使用四種模板,輕松創建另外的自定義報表。除非你熟悉界面,否則這有點笨拙。其中一個報表概述了弱密碼,這是個不錯的附加功能。所有瀏覽器擴展件都可以在該鏈接處(https://www.okta.com/editions/)下載。

OneLogin有非常透明,但有點復雜的價格頁面。你可以先使用“永遠免費”的試用帳戶,不含有MFA及其他先進功能,但是試用一下總是有幫助。出乎意料的是,這含有無限制的用戶,最多可支持8個受保護的應用程序。如果你想購買付費方案,入門帳戶為每月每個用戶2美元,這包括MFA,支持至少25個用戶;企業帳戶為每月每個用戶4美元,增添了一些企業功能,支持至少10個用戶,而無限制帳戶為每月每個用戶8美元,可以使用全部功能,支持至少5個用戶。兩種費用較高的方案包括高級的24x7電話支持。#p#

Ping Identity PingOne

Ping 在身份管理行業已摸爬滾打了多年,擁有世界上一些最大的客戶。最初,它主要是一種內部部署型解決方案,主打產品是PingFederate。但最近該公司致力于云,提供了一系列相關產品,包括基于云的PingOne、web訪問工具PingAccess以及OTP軟令牌生成器PingID。Ping Identity還有一個移動應用程序,你可以訪問門戶網站頁面。雖然有許多不同的軟件組件需要跟蹤,但它們可以靈活地支持許多不同的環境。

PingOne支持四個身份提供者:通過Ping Federate或 PingOne支持自己的身份提供者,使用OAuth支持谷歌的OpenID、通過自己的連接器支持的活動目錄,或者是第三方SAML連接器。活動目錄連接器需要.Net框架v4才能工作。我們毫不費力地安裝了它,但與技術支持團隊交流后發現Ping的客戶大多使用Ping Federate,為額外的身份連接提供活動目錄連接。

PingOne對MFA的支持比較有限。你可以使用自己的OTP生成器,名為PingID或者SafeNet的OTP令牌。你可以使用安裝選項卡下面的Authentication Policy Editor(驗證策略編輯器)頁面,將額外因子添加到所有登錄,或者添加到特定的應用程序。如果你想要更多的因子,就得購買內部部署型Ping Federate產品。

十多個谷歌相關應用程序出現在目錄中,其中五個支持SAML連接。目錄中共有1600多個應用程序。當你選擇了基于SAML的應用程序,就會看到一系列逐步指示,還附有圖文并茂的屏幕截圖,可以指導你完成整個過程。報表不是這個產品的強項。儀表板顯示了簡單明了的總結,但除此之外乏善可陳。

與幾款產品一樣,你用下載擴展件的鏈接首次登錄時,需要瀏覽器擴展件。

如果整合其他一些功能,并且專注于云作為主要的交付途徑,Ping會是一款更強大的產品。要是這對你來說并不重要,或者你有復雜的身份聯合要求,那么應該對它給予更多的考慮,你最后可能會使用其內部部署型Ping Federate。

PingOne的起價為每月每個用戶2美元。#p#

SecureAuth IdP

在我們測試的所有產品當中,SecureAuth擁有最大的靈活性,但是用戶界面也最糟糕,這有時很讓人抓狂。不過它確實用在一些非常龐大的安裝環境。

SecureAuth是這次測試的產品中唯一必須在Windows Server上運行的。我們在該公司為我們安裝的亞馬遜實例中測試了它。其核心是一系列驗證領域,雖然為如何部署增添了另一層自由性,可是也為安裝增添了另一種復雜性。

所以,這種界面預計今年晚些時候會煥然一新。很容易在一系列級聯菜單中暈頭轉向;雖然它仍是一種功能很強的產品,但其他產品在配置易用性方面已超過了它。

首次調出管理員界面后,會看到頂部的一系列選項卡。可惜,這些選項卡與你需要執行的實際任務沒有直接關系。比如說在Overview選項卡,你可以調整門戶網站頁面的外觀感覺,并設置顯示給用戶的語言和特定文本。在Data選項卡,你指定身份提供者,另外還可以將活動目錄架構映射到SecureAuth使用的各個屬性。與以前一樣,有一長串的提供者名單,包括一些如今不太知名的提供者,比如Novell eDirectory和Sun ONE。你還可以使用現有的Facebook、LinkedIn及其他社交網絡帳戶作為提供者,SecureAuth會加強驗證機制,從而提高安全性。

想配置任何MFA支持,還需要Workflow和Registration Methods這兩個選項卡:在前者,你告訴SecureAuth如何部署、何時部署MFA支持,比如針對初始登錄還是特定的應用程序實例;在后者,你告訴該工具如何通過特定的因子,比如OTP軟令牌或短信,與用戶進行通信。

SecureAuth的真正強項始終在于其各個驗證后的工作流活動。在你的用戶通過身份驗證后,有一長串操作可以執行,自從我們上一次測試以來這些操作變得更豐富了。比如說,你可以將用戶引入到應用程序商店目錄,或者讓用戶查看近場通信標簽,啟動移動應用程序,或者將用戶直接帶到IBM的Websphere里面。共有幾十多個選項,這都在有該名稱的另一個選項卡下面。

為此,你還應該了解如何將針對特定應用程序的各部分信息放入到IdP。該公司已發表了幾十份不同的指南(https://docs.secureauth.com/display/80/Application+Integration+Guides),可以指導你完成這個過程。這比其他SSO工具要復雜得多,但是功能也更強大。如果你想啟用其目錄中沒有的對象,SecureAuth就能幫助你。

最后,你可以在Logs選項卡找到實際報告的糟糕替代者。這仍是SecureAuth的一大軟肋。

回到SecureAuth的MFA支持,它有一系列廣泛的因子和令牌可供選擇,包括賽門鐵克VIP和Yubikey令牌,以及其自己的OTP軟令牌、短信、電子郵件以及你的用戶所能忍受的眾多安全問題。 這再次證明了其靈活性,它還支持眾多基于風險的驗證方法,比如檢查上一次登錄與下一次登錄之間的地理位置差異,或者添加IP地址方面的限制。其中一個因子是專門的瀏覽器指紋,其功能不僅僅是設置cookie,還可以查看用戶上一次用來驗證身份的特定瀏覽器和操作系統代碼版本。不過,這些安裝起來都不是非常容易。

SecureAuth對其服務器軟件收費,另外對用戶單獨收費。100個用戶的樣本配置頭一年要收費5940美元。#p#

PerfectCloud SmartSignin

SmartSignin已被PerfectCloud收購,被并入到后者其他基于云的安全解決方案中,包括安全文件傳輸產品SmartCyptor。自我們上次在2012年測評以來,它現在支持七個身份提供者(包括亞馬遜、Netsuite和AD),即將支持另外七個身份提供者,并整合7000多個應用程序。

應用程序的添加與另外一些產品相似,你搜索目錄中的應用程序即可。我們搜索谷歌相關的應用程序時,發現列出了五個。一旦你選擇了某應用程序,可以選擇使用它的用戶。你查看了所有的已選擇應用程序列表后,有一系列非常小的操作圖標與每個應用程序關聯:可以更改擁有訪問權的用戶,共享登錄信息,為應用程序添加SSO登錄信息(它們是使用SAML證書還是僅僅使用存儲的用戶名/密碼組合),以及暫停應用程序。這有點枯燥乏味,不過它在屏幕上看起來很漂亮。用戶列表屏幕上顯示了一系列同樣的操作圖標。

身份提供者利用SAML或其他聯合手段,隨帶全面的安裝指示,幫助你盡快上手。這比一些競爭對手要來得復雜一點。它們有分九步的入門向導,上手起來非常簡單直觀。作為該向導的一部分,還有一系列視頻教程,解釋了各個配置步驟,還有上下文敏感的全面幫助,可視情況顯示在每個屏幕的右邊側邊欄上。雖然這一切有所幫助,但只有三個報表可用:用戶摘要、審計報表和總體小結。報表可以導出到Excel。

說到MFA支持,SmartSignin是我們測評的這批產品中功能最弱的,這頗具諷刺性,因為這家公司早在2012年率先使用了第二個通行碼,現在仍使用第二個通行碼登錄到SSO門戶網站。還有基于知識的一系列問題,你可以啟用、作為額外因子。SmartSignin在致力于研究其他MFA方法,包括短信和語音,但在我們測試其產品的時候還缺少這些方法。另外,MFA完全用來保護你的整個用戶帳戶,沒有保護單個應用程序的機制。

與其他產品一樣,它既有AD連接器和瀏覽器擴展件可以下載。AD連接器要求你打開端口9753,它才能與云服務器進行通信。如果你還沒有安裝瀏覽器擴展件,首次登錄時就會自動提示你。這是個優點。該產品還有一系列所謂的“web鉤子”(webhook),它們其實是充分利用REST的API,你可以從任何內部或外部應用程序來調用它們,從而配置身份和應用程序。

SmartSignin有三種價格方案,你可以在網上獲得詳細信息:面向個人的免費版,每月每個用戶6美元的商務方案,以及每月每個用戶8美元的企業方案。你可以注冊任何這些方案、免費試用15天。

活動目錄同步方面再說一句

所有七款SSO工具都可以與你安裝在內部的活動目錄進行聯系,但都有種種細微差異。自我們在2012年比較這些工具以來,它們都取得了長足發展。雖然除SecureAuth之外的所有產品都有單獨的可執行代理需要下載,然后安裝到Windows Server上,但是有些重要差異還是需要企業的IT管理員有所了解。

由于SecureAuth其實是一個Windows應用程序,它通過LDAP與活動目錄存儲區進行聯系。你需要打開端口389,那樣它們才能彼此通信。一些產品(比如Okta、微軟和Centrify)能夠從自己的用戶門戶網站里面重置活動目錄密碼,這意味著用戶忘記密碼后,可以少打一則IT支持電話。其他產品(比如OneLogin)有詳細的指示,要求用戶認真研究,才能將代理安裝并運行起來,要不然代理下載起來比較困難。Centrify和OneLogin都提供了與活動目錄之間的雙向同步,而Okta只能從活動目錄單向導入。

我們如何測試單點登錄服務?

我們使用了與2012年測評相類似的測試方案,不過還專注于用戶體驗,既著眼于最終用戶的角度,又著眼于IT管理員的角度。我們為每款產品安裝了幾個樣本用戶帳戶,試圖自動登錄到一系列主機托管服務和內部部署型服務器,包括Google Mail和Apps、Box.net、SharePoint、Office 365、Salesforce.com、LinkedIn、Twitter、Windows登錄以及在線銀行網站。

我們測試了每款產品登錄到作為域控制器運行、帶有自己的活動目錄林的本地Windows Server 2012,并比較了每款產品如何連接到我們之前已經設置好的基于活動目錄的用戶。

我們通過不同的Windows和Mac桌面、瀏覽器和移動客戶軟件(如果支持的話)來連接,看看各自會如何處理各個網站登錄和瀏覽器擴展件,以保存用戶名和密碼。我們還比較了怎樣才能自動配置新用戶,讓老用戶到期失效,比如處理被解雇的員工。

附文:AVG Business SSO

AVG向Centrify購買了SSO代碼,稍加重新包裝,變成了其Business SSO服務,該公司在今年早些時候推出了該服務。它基本上采用同樣的菜單結構和配置。AVG增添了幾項功能以迎合目標市場,即中小企業和管理服務提供商(MSP)行業。

這通過管理員界面中單獨的Customers(客戶)選項卡來處理;你可以在此為每個客戶安裝單獨的身份提供者。每個客戶可獲得SSO工具的各自實例,只有總的MSP或分銷商才能看到一個個帳戶。在其他方面,AVG產品與Centrify產品如出一轍,大型安裝環境每月每個用戶收費3美元。AVG的SSO工具是在其Business Managed Workplace產品線下為MSP設計的其他一批工具中的一部分。這還包括備份和災難恢復和一項外包的求助臺服務。

英文:Review: Single sign-on tools offer impressive new capabilities