WireShark黑客發(fā)現(xiàn)之旅—肉雞郵件服務(wù)器

0x00 背景

肉雞也稱(chēng)傀儡機(jī),是指可以被黑客遠(yuǎn)程控制的機(jī)器。一旦成為肉雞,就可以被攻擊者隨意利用,如:竊取資料、再次發(fā)起攻擊、破壞等等。下面將利用WireShark一起學(xué)習(xí)一種肉雞的用途:廣告垃圾郵件發(fā)送站。

0x01 發(fā)現(xiàn)問(wèn)題

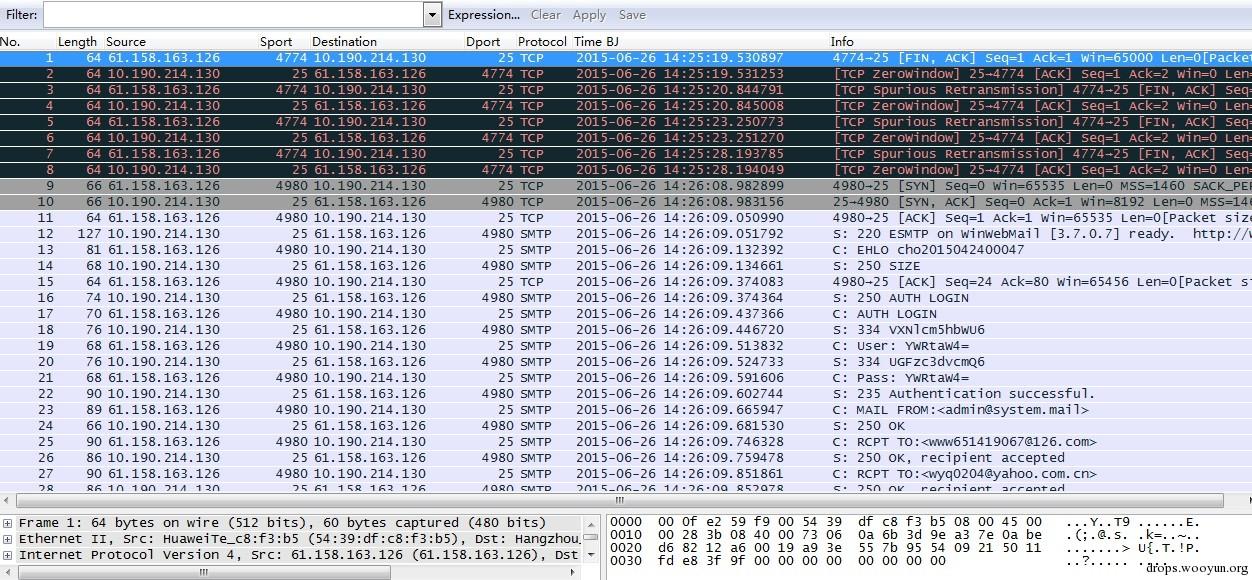

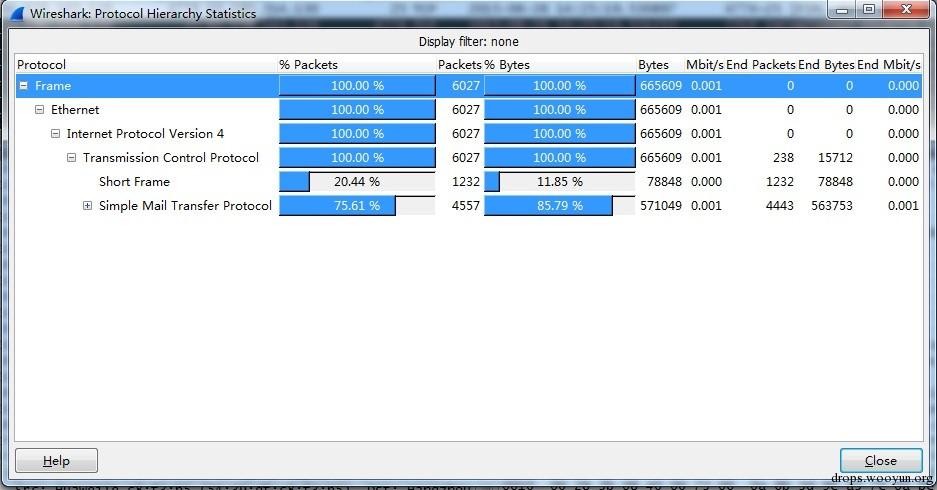

在對(duì)某企業(yè)服務(wù)器群進(jìn)行安全檢測(cè)時(shí)發(fā)現(xiàn)客戶(hù)一臺(tái)服務(wù)器(10.190.214.130)存在異常,從其通信行為來(lái)看應(yīng)該為一臺(tái)空閑服務(wù)器。 經(jīng)過(guò)一段時(shí)間的抓包采集,對(duì)數(shù)據(jù)進(jìn)行協(xié)議統(tǒng)計(jì)發(fā)現(xiàn),基本均為SMTP協(xié)議。

SMTP協(xié)議為郵件為郵件傳輸協(xié)議。正常情況下出現(xiàn)此協(xié)議有兩種情況:

1、用戶(hù)發(fā)送郵件產(chǎn)生。

2、郵件服務(wù)器正常通信產(chǎn)生。

該IP地址屬于服務(wù)器,所以肯定非個(gè)人用戶(hù)利用PC機(jī)發(fā)送郵件。

那這是一臺(tái)郵件服務(wù)器?如果是,為什么僅有SMTP協(xié)議,POP3、HTTP、IMAP等等呢?

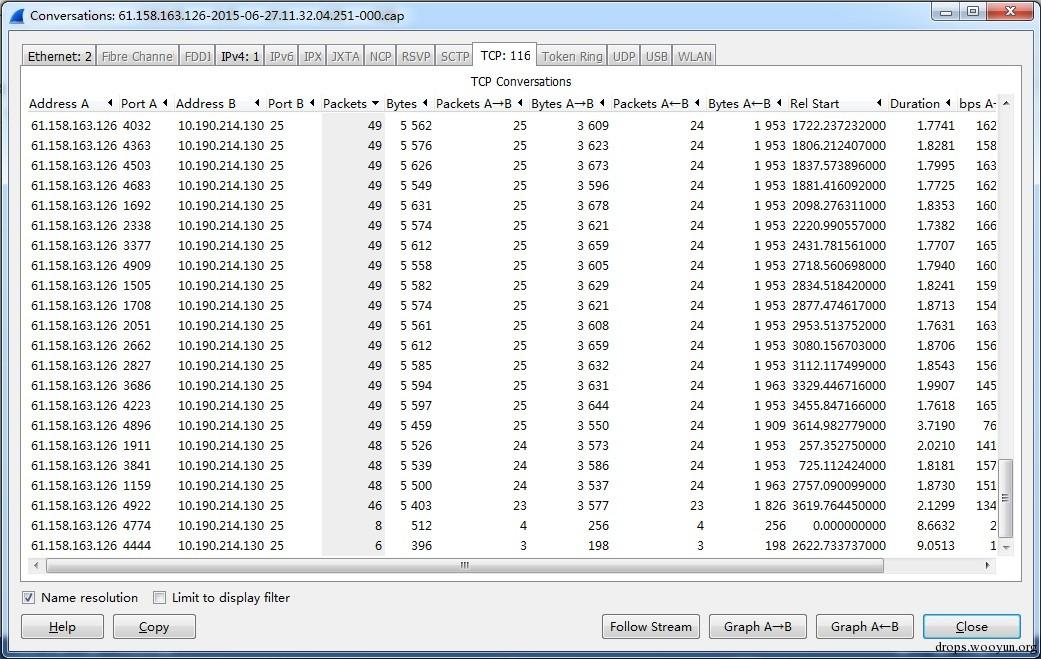

帶著疑問(wèn)我們統(tǒng)計(jì)了一下數(shù)據(jù)的IP、端口等信息:

統(tǒng)計(jì)信息表明:所有通信均是與61.158.163.126(河南三門(mén)峽)產(chǎn)生的SMTP協(xié)議,且服務(wù)器(10.190.214.130)開(kāi)放了TCP25端口,它的的確確是一臺(tái)郵件服務(wù)器。

到這,很多安全分析人員或監(jiān)控分析軟件就止步了。原因是IP合理、邏輯也合理、SMTP協(xié)議很少有攻擊行為,以為是一次正常的郵件通信行為。那么很可惜,你將錯(cuò)過(guò)一次不大不小的安全威脅事件。

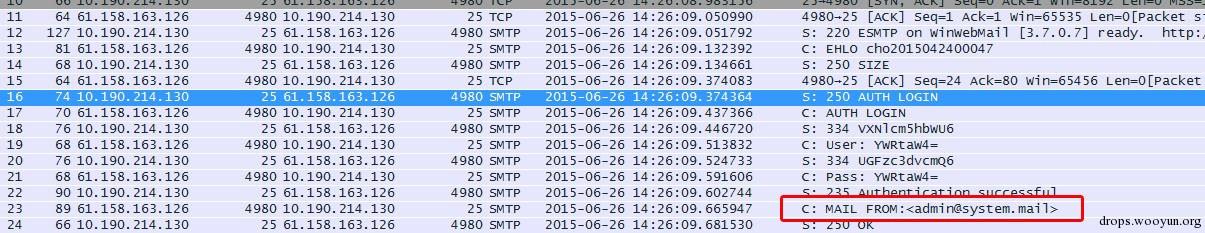

職業(yè)的敏感告訴我,它不是一臺(tái)合理的郵件服務(wù)器。這個(gè)時(shí)候需要用到應(yīng)用層的分析,看一看它的通信行為。繼續(xù)看看SMTP登陸過(guò)程的數(shù)據(jù)。

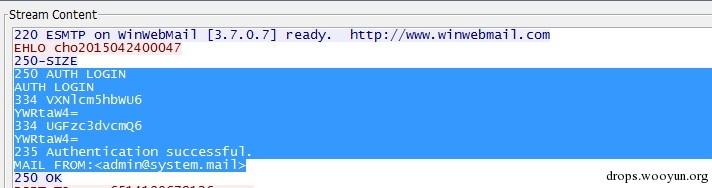

從數(shù)據(jù)看出,郵箱登陸成功,右鍵Follow TCPStream可以看見(jiàn)完整登陸信息。

- 334 VXNlcm5hbWU6 // Base64解碼為:“Username:”

- YWRtaW4= //用戶(hù)輸入的用戶(hù)名,Base Base64解碼為:“admin”

- 334 UGFzc3dvcmQ6 //Base64解碼為:“Password:”

- YWRtaW4= //用戶(hù)輸入的密碼,Base Base64解碼為:“admin”

- 235 Authentication successful. //認(rèn)證成功

- MAIL FROM:<admin@system.mail

- /* <![CDATA[ */!function(){try{var t="currentScript"in document?document.currentScript:function(){for(var t=document.getElementsByTagName("script"),e=t.length;e--;)if(t[e].getAttribute("cf-hash"))return t[e]}();if(t&&t.previousSibling){var e,r,n,i,c=t.previousSibling,a=c.getAttribute("data-cfemail");if(a){for(e="",r=parseInt(a.substr(0,2),16),n=2;a.length-n;n+=2)i=parseInt(a.substr(n,2),16)^r,e+=String.fromCharCode(i);e=document.createTextNode(e),c.parentNode.replaceChild(e,c)}}}catch(u){}}();/* ]]> */> //郵件發(fā)送自……

這段數(shù)據(jù)表明:61.158.163.126通過(guò)SMTP協(xié)議,使用用戶(hù)名admin、密碼admin,成功登陸郵件服務(wù)器10.190.214.30,郵件服務(wù)器的域名為@system.mail,且利用admin@system.mail發(fā)送郵件。

一看用戶(hù)名、密碼、郵箱,就發(fā)現(xiàn)問(wèn)題了:

1、admin賬號(hào)一般不會(huì)通過(guò)互聯(lián)網(wǎng)登陸進(jìn)行管理。

2、“二貨”管理員才會(huì)把a(bǔ)dmin賬號(hào)設(shè)為密碼。

3、域名@system.mail與客戶(hù)無(wú)任何關(guān)系。

很顯然,這是一臺(tái)被控制的郵件服務(wù)器—“肉雞郵件服務(wù)器”。

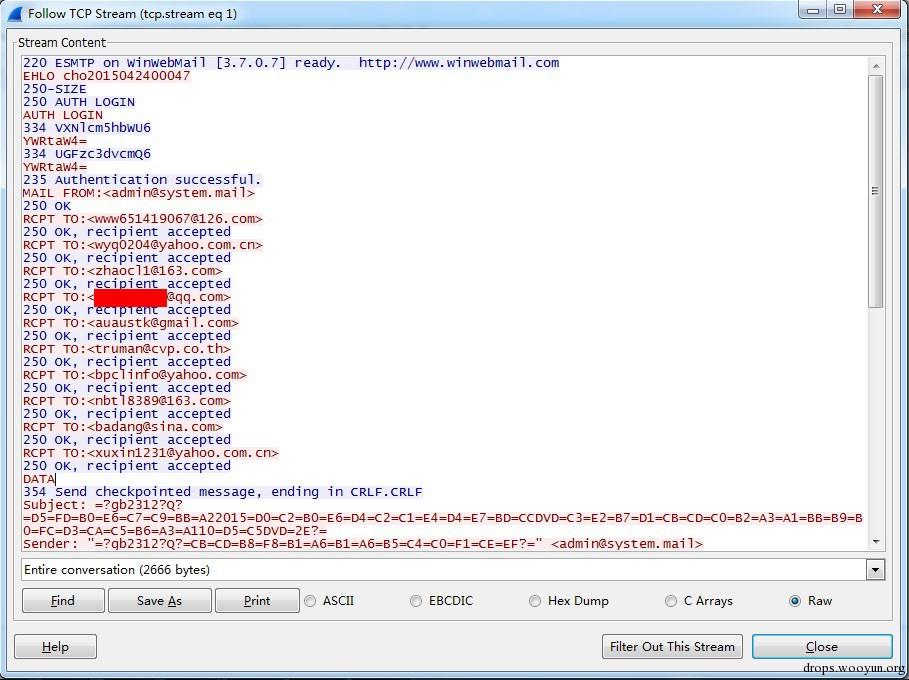

0x02 行為跟蹤

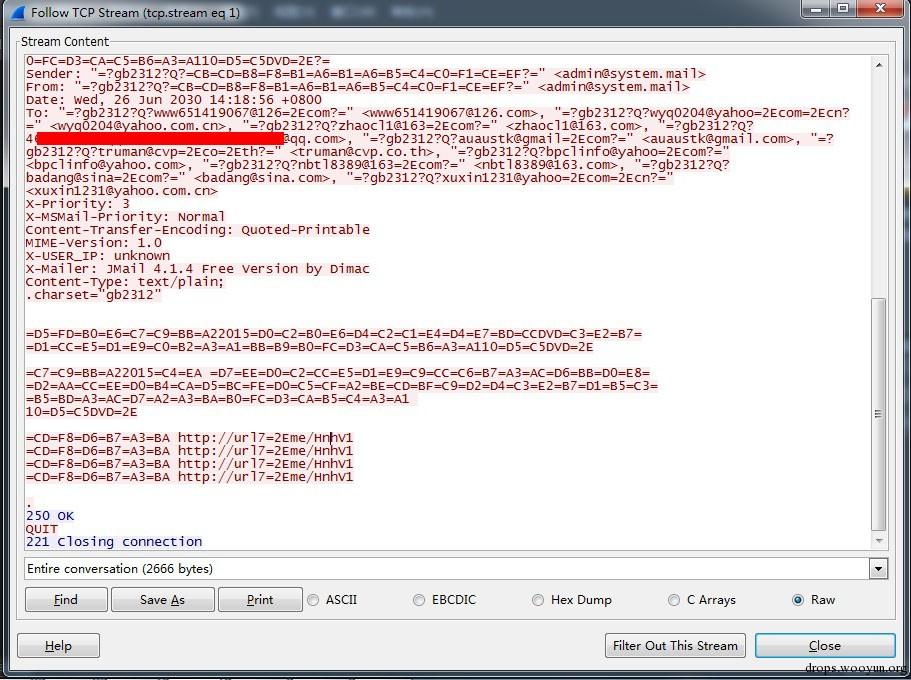

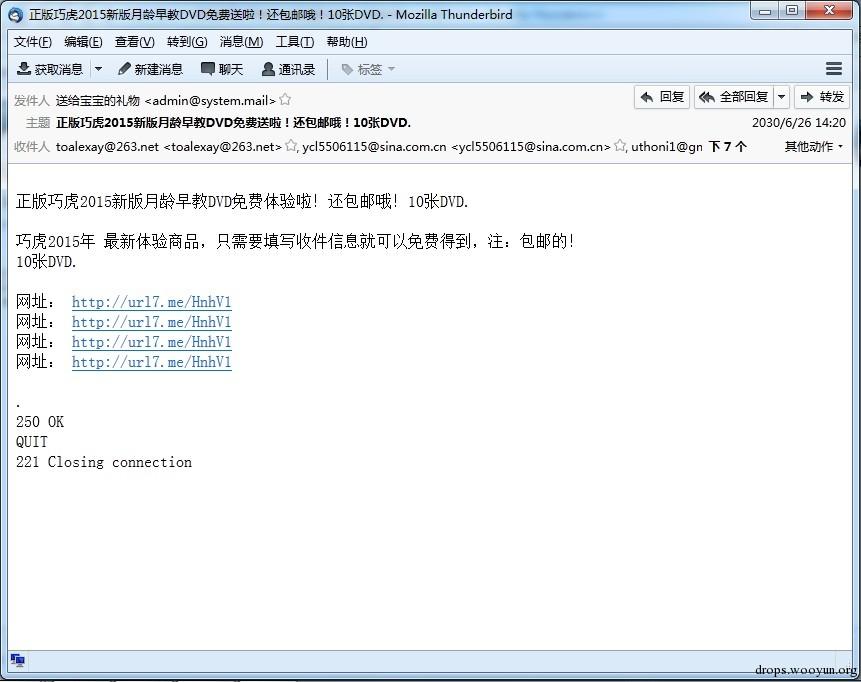

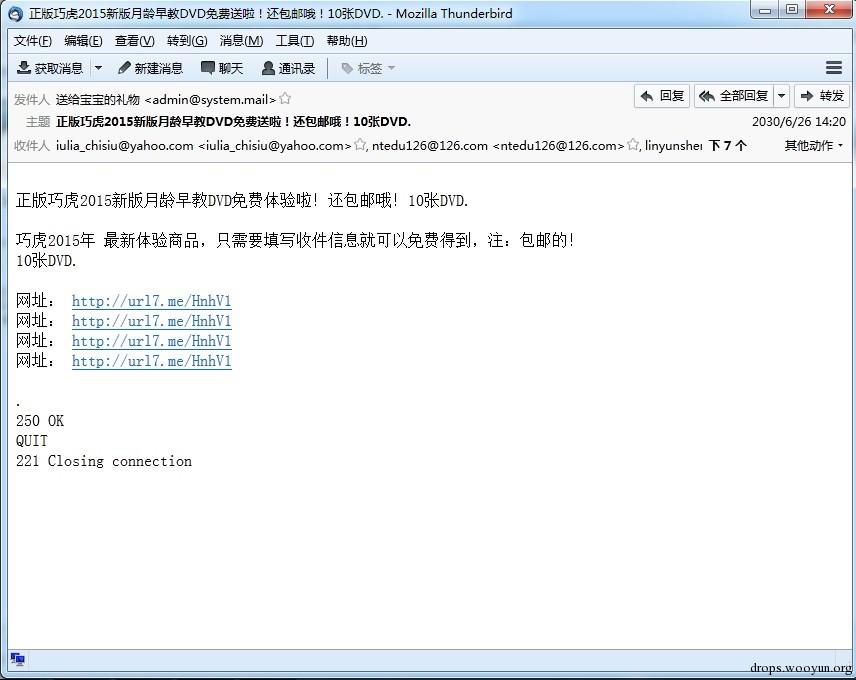

發(fā)現(xiàn)問(wèn)題了,下一步跟蹤其行為,這個(gè)肉雞服務(wù)器到底是干什么的。查看Follow TCPStream完整信息可發(fā)現(xiàn):這是一封由admin@system.mail群發(fā)的郵件,收件人包括:www651419067@126.com、wyq0204@yahoo.com.cn、zhaocl1@163.com等10個(gè)人(帶QQ的郵箱暫時(shí)抹掉,原因見(jiàn)最后),郵件內(nèi)容不多。

為看到完整郵件內(nèi)容,我們可以點(diǎn)擊Save As存為X.eml,用outlook等郵件客戶(hù)端打開(kāi)。

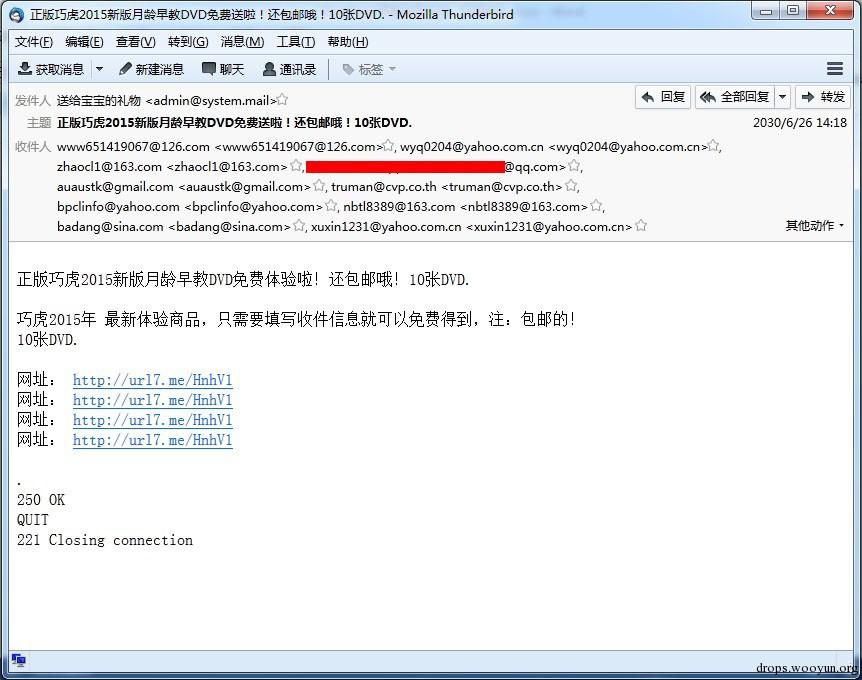

一看郵件,所有謎團(tuán)都解開(kāi)了。郵件內(nèi)容就是一封“巧虎”的廣告垃圾郵件,該服務(wù)器被攻擊者控制創(chuàng)建了郵件服務(wù)器,用于垃圾郵件發(fā)送站。再用同樣的方法還原部分其它郵件:

可以看出郵件內(nèi)容完全一樣,從前面圖中可看出短時(shí)間的監(jiān)控中SMTP協(xié)議有幾十次會(huì)話(huà),也就說(shuō)發(fā)送了幾十次郵件,涉及郵箱幾百人。郵件中的域名http://url7.me/HnhV1打開(kāi)后會(huì)跳轉(zhuǎn)至巧虎商品的廣告頁(yè)面。

0x03 分析結(jié)論

1、該服務(wù)器經(jīng)簡(jiǎn)單探測(cè),開(kāi)放了TCP25/110/445/135/3389/139等大量高危端口,所以被攻擊控制是必然。

2、該服務(wù)器已被控制創(chuàng)建了肉雞郵件服務(wù)器(WinWebMail),郵件服務(wù)器域名為@system.mail,由61.158.163.126(河南省三門(mén)峽市)使用admin@system.mail用戶(hù)登錄,通過(guò)郵件客戶(hù)端或?qū)S密浖獍l(fā)送垃圾郵件。

3、簡(jiǎn)單百度一下,很多人會(huì)經(jīng)常收到來(lái)自admin@system.mail的垃圾郵件,今天終于弄清了它的來(lái)龍去脈。

4、垃圾郵件發(fā)送不是隨便發(fā)的,是很有針對(duì)性的。巧虎是幼兒產(chǎn)品,從接受郵件的QQ號(hào)碼中隨便選取4位查詢(xún)資料發(fā)現(xiàn)發(fā)送對(duì)象可能都為年輕的爸爸媽媽。

申明:文章中出現(xiàn)IP、郵箱地址等信息均為安全監(jiān)控、攻擊防范學(xué)習(xí)交流所用,切勿用于其它用途,否則責(zé)任自負(fù)。

0x04 后續(xù)文章初步設(shè)計(jì)

對(duì)于后續(xù)文章內(nèi)容,初步設(shè)計(jì)WireShark黑客發(fā)現(xiàn)之旅--暴力破解、端口掃描、Web漏洞掃描、Web漏洞利用、仿冒登陸、釣魚(yú)郵件、數(shù)據(jù)庫(kù)攻擊、郵件系統(tǒng)攻擊、基于Web的內(nèi)網(wǎng)滲透等。但可能會(huì)根據(jù)時(shí)間、搭建實(shí)驗(yàn)環(huán)境等情況進(jìn)行略微調(diào)整。 (By:Mr.Right、K0r4dji)