2015企業(yè)無線網(wǎng)絡(luò)安全報(bào)告:9成企業(yè)WiFi用純數(shù)字密碼

出門找WiFi如今已經(jīng)成為國人的一大習(xí)慣,WiFi某種程度上已經(jīng)成為網(wǎng)絡(luò)生活的必需品,同時(shí)WiFi網(wǎng)絡(luò)正在成為企業(yè)移動(dòng)化辦公的重要基礎(chǔ)設(shè)施,但由于普遍缺乏有效的管理,WiFi網(wǎng)絡(luò)也在越來越多的成為黑客入侵企業(yè)內(nèi)網(wǎng)系統(tǒng)的突破口,由此給企業(yè)網(wǎng)絡(luò)帶來新的安全威脅。

今年以來,由WiFi引發(fā)的企業(yè)網(wǎng)絡(luò)安全事件頻發(fā),3月由于某公司內(nèi)部存在開放的WiFi網(wǎng)絡(luò),導(dǎo)致超級計(jì)算機(jī)天河一號被入侵,大量敏感信息疑遭泄漏;5月有用戶在T1航站樓使用登機(jī)牌登錄WiFi網(wǎng)絡(luò)時(shí),發(fā)現(xiàn)由于機(jī)場WiFi提供商的服務(wù)器安全設(shè)施不足和代碼漏洞,可導(dǎo)致服務(wù)器中的用戶隱私數(shù)據(jù)被泄漏及登機(jī)人信息被竊取。

一次針對北京商務(wù)區(qū)的企業(yè)WIFI安全性測試

為了能夠?qū)嵉亓私猱?dāng)前企業(yè)WiFi網(wǎng)絡(luò)的安全性,2015年6月,360天巡實(shí)驗(yàn)室對北京市區(qū)8個(gè)人口和辦公密集區(qū)域的WiFi網(wǎng)絡(luò)進(jìn)行了實(shí)地檢測,覆蓋范圍包括以下地點(diǎn)及其周邊1-2公里區(qū)域:望京SOHO、金融街、長安街、CBD大廈、東交民巷、中關(guān)村軟件園、東方廣場、五道口等。

為了確保此次WiFi信號檢測的合法性,我們主要通過以下方法對發(fā)現(xiàn)的WiFi信號進(jìn)行測試和分析:

1、 通過檢測到的無線路由器信號對應(yīng)的MAC地址規(guī)則來區(qū)分企業(yè)WiFi與非企業(yè)WiFi。

盡管理論上說,我們不能排除有企業(yè)用戶使用普通的民用路由器搭建WiFi網(wǎng)絡(luò)的可能性,也不能排除某些路由器可能被管理員設(shè)置了偽裝的MAC地址的可能性,但為降低研究復(fù)雜度,本次報(bào)告的分析中忽略這些不確定因素。

2、 對于發(fā)現(xiàn)的WiFi信號,使用第三方WiFi分享工具進(jìn)行抽樣測試,測試是否可以得到這些WiFi網(wǎng)絡(luò)的登陸密碼,是否能夠登陸這些WiFi網(wǎng)絡(luò)。

3、 對于已經(jīng)被第三方WiFi分享工具分享了密碼的企業(yè)WiFi,通過獲得的密碼分析其密碼長度、密碼構(gòu)成及密碼復(fù)雜度。

客觀的說,上述測試和分析方法存在一定的局限性。比如:我們不能排除部分商家主動(dòng)分享自身WiFi密碼的可能性,企業(yè)WiFi密碼被第三方平臺分享并不完全等于企業(yè)WiFi密碼被泄漏;我們也不能確信的說已經(jīng)被分享的WiFi密碼和未被分享的WiFi密碼之間存在完全相同的規(guī)律。但是,通過上述測試和分析方法,我們還是可以比較有效的了解企業(yè)WiFi安全性的總體情況。因此,在確保研究手段合法性的前提下,我們還是采用了上述測試和分析方法作為本次報(bào)告的研究基礎(chǔ)。

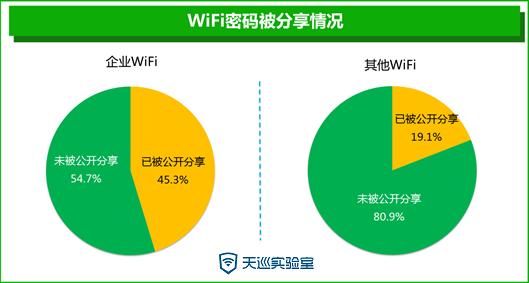

超45%的企業(yè)WIFI密碼已經(jīng)被分享公開

在我們測試的8個(gè)地區(qū)中,共檢測發(fā)現(xiàn)有效的WiFi網(wǎng)絡(luò)78603個(gè)。其中,通過路由器MAC地址匹配,可以確定為企業(yè)WiFi的網(wǎng)絡(luò)為2652個(gè),占所有WiFi網(wǎng)絡(luò)的3.4%。由于不能排除企業(yè)用戶使用一般的民用路由器搭設(shè)WiFi網(wǎng)絡(luò)的可能性,因此,企業(yè)WiFi網(wǎng)絡(luò)的實(shí)際比例可能還會(huì)更高。

通過使用第三方WiFi分享工具上的抽樣測試顯示,在檢測到的2652個(gè)企業(yè)WiFi網(wǎng)絡(luò)中,共有1201個(gè)企業(yè)WiFi網(wǎng)絡(luò)的密碼已經(jīng)被分享,占到所有檢測到的企業(yè)WiFi網(wǎng)絡(luò)的45.3%,并且這些企業(yè)WiFi網(wǎng)絡(luò)確實(shí)可以用分享工具提供的密碼進(jìn)行登陸,也就是說,被分享出來的企業(yè)WiFi密碼是有效的。

特別值得注意的是,在本次測試研究中,我們也發(fā)現(xiàn),對于非企業(yè)WiFi(沒有使用企業(yè)級路由設(shè)備的WiFi網(wǎng)絡(luò))來說,密碼被公開分享的比例僅為19.1%,遠(yuǎn)遠(yuǎn)低于企業(yè)WiFi密碼被分享的比例。

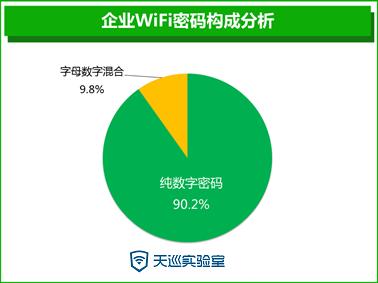

超90%的企業(yè)WiFi使用了不安全的純數(shù)字密碼

我們分別從密碼構(gòu)成、密碼長度和密碼流行度三個(gè)方面分析企業(yè)WiFi密碼的強(qiáng)度。密碼強(qiáng)度過低,意味著攻擊者比較容易通過撞庫和暴力破解的方式入侵WiFi網(wǎng)絡(luò)。一般來說,由“數(shù)字+字母+特殊符號”組成的,15位以上的非常見密碼比較安全。

從密碼構(gòu)成來看,90.2%的企業(yè)WiFi密碼為不安全的純數(shù)字密碼,只有9.8%的企業(yè)WiFi使用了“數(shù)字+字母”或“數(shù)字+字母+特殊符號”的組合。

從密碼長度來看,87.1%的企業(yè)WiFi密碼長度小于等于8位,僅有12.9%的企業(yè)WiFi的密碼大于8位。

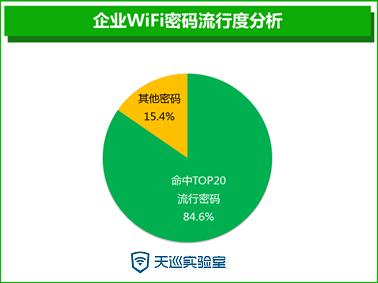

即便使用了“數(shù)字+字母”的密碼,密碼長度也在8位以上,但如果使用的恰好是流行密碼,那么也很容易被攻擊者破解,因?yàn)樵诰W(wǎng)上找到一些流行密碼的排行榜并不困難。本次檢測研究,我們使用了2015年流行密碼的Top20與企業(yè)WiFi密碼進(jìn)行比對,結(jié)果發(fā)現(xiàn),命中流行密碼Top20的企業(yè)WiFi密碼數(shù)量占比竟然高達(dá)84.6%。這表明,八成以上企業(yè)的網(wǎng)絡(luò)管理員嚴(yán)重缺乏安全意識,使用了非常不安全的流行密碼作為WiFi網(wǎng)絡(luò)密碼。攻擊者想要入侵這樣的WiFi網(wǎng)絡(luò),可以說是易如反掌。

下面就是本次檢測分析中所使用的2015年流行密碼TOP20:

12345678、123456789、a1234567、a12345678、a123456789、1234567890、0123456789、qq123456、abc123456、123456abc、123456789a、88888888、66666666、11111111、987654321、87654321、9876543210、123654abc、asd123!@#、woaini1314

綜合上述幾項(xiàng)數(shù)據(jù)來看:企業(yè)WiFi網(wǎng)絡(luò)的密碼設(shè)置普遍存在密碼太短、密碼構(gòu)成簡單、密碼為流行密碼及密碼早已被第三方WiFi分享工具分享的現(xiàn)象。這些情況導(dǎo)致了九成以上的企業(yè)WiFi網(wǎng)絡(luò)環(huán)境處于非常不安全的狀態(tài),令人擔(dān)憂。#p#

企業(yè)WIFI網(wǎng)絡(luò)四大安全隱患:密碼泄漏居首

從天巡實(shí)驗(yàn)室長期的測試和對無線網(wǎng)絡(luò)安全防護(hù)的數(shù)據(jù)和經(jīng)驗(yàn)看,企業(yè)WiFi密碼泄漏、釣魚WiFi、私搭亂建WiFi和WiFi相關(guān)設(shè)備漏洞成為目前企業(yè)WiFi網(wǎng)絡(luò)的4大安全隱患。

1、密碼泄漏是企業(yè)WIFI網(wǎng)絡(luò)最普遍的安全隱患

企業(yè)WiFi密碼泄漏主要有以下4個(gè)方面的原因:WiFi密碼被不當(dāng)分享、WiFi密碼使用弱口令、WiFi密碼加密方式不安全、無線DDoS攻擊。就現(xiàn)階段而言,WiFi密碼被不當(dāng)分享的問題,已經(jīng)成為了企業(yè) WiFi網(wǎng)絡(luò)所面臨的最為首要的安全性問題。

1) WiFi密碼被不當(dāng)分享:分享工具流行是罪魁禍?zhǔn)?/p>

密碼設(shè)置的再復(fù)雜,只要有人將密碼進(jìn)行了公開分享,事實(shí)上密碼也就泄漏了,而且可以被任何人使用。客觀的說,企業(yè)WiFi密碼被不當(dāng)分享的問題,給企業(yè)造成的損害要比任何WiFi攻擊技術(shù)都要大得多。因?yàn)椴徽撌褂檬裁礃拥腤iFi攻擊技術(shù),包括暴力破解,都必須要靠近目標(biāo)WiFi的覆蓋區(qū)域才能實(shí)施,而且還必須使用破解軟件或破解工具,一個(gè)一個(gè)的進(jìn)行嘗試。但通過第三方WiFi分享工具,攻擊者幾乎可以0成本的同時(shí)獲取大量企業(yè)的WiFi密碼,其危險(xiǎn)性可想而知。

從第三方統(tǒng)計(jì)數(shù)據(jù)來看,目前國內(nèi)各種流行的WiFi密碼分享工具至少有幾十款之多,使用此類工具的網(wǎng)民數(shù)量也多達(dá)1億-1.5億。從相關(guān)服務(wù)商自己宣傳的數(shù)據(jù)來看,這些平臺上至少可以查詢上億條的各種WiFi密碼,而且各個(gè)廠家也幾乎都在以分享密碼條數(shù)的多少作為產(chǎn)品主要的功能亮點(diǎn)進(jìn)行。這就導(dǎo)致大量的企業(yè)WiFi密碼被分享出來。

而事實(shí)上,企業(yè)WiFi密碼被泄漏的風(fēng)險(xiǎn)要遠(yuǎn)遠(yuǎn)大于個(gè)人或家用的WiFi網(wǎng)絡(luò)密碼。這主要是因?yàn)椋杭矣肳iFi網(wǎng)絡(luò)的使用者一般為3-5人,而企業(yè)WiFi網(wǎng)絡(luò)往往有數(shù)十人,甚至成百上千多的人在同時(shí)使用。而對于一個(gè)加密的WiFi網(wǎng)絡(luò)來說,只要有一個(gè)人不慎將密碼分享了出來,密碼也就不再是秘密了。因此,相對而言,企業(yè)WiFi的密碼被“意外分享”到第三方WiFi密碼分享平臺上的幾率要遠(yuǎn)遠(yuǎn)大于個(gè)人或家用WiFi的密碼。這也就是解釋了為什么企業(yè)WiF密碼被分享的比例(45.3%)會(huì)遠(yuǎn)遠(yuǎn)大于非企業(yè)WiFi密碼(19.1%)的。

某些第三方WiFi密碼分享平臺的產(chǎn)品邏輯也進(jìn)一步加劇了企業(yè)WiFi密碼被“意外分享”的節(jié)奏。比如,2015年初,媒體廣泛報(bào)道了某個(gè)知名的第三方WiFi密碼分享工具可能造成用戶信息泄漏的新聞。報(bào)道顯示,該產(chǎn)品在用戶安裝后,會(huì)默認(rèn)勾選“自動(dòng)分享熱點(diǎn)”選項(xiàng)。這種默認(rèn)設(shè)置就會(huì)導(dǎo)致無論用戶接入什么樣的WiFi網(wǎng)絡(luò),該軟件都會(huì)自動(dòng)的將WiFi密碼分享到其服務(wù)平臺上。這使得部分用戶在蹭別人網(wǎng)絡(luò)的同時(shí),也稀里糊涂的將自己家里的WiFi密碼分享了出去。使用該軟件的近億用戶一旦接入任何企業(yè)的WiFi網(wǎng)絡(luò),都會(huì)自動(dòng)的把企業(yè)的WiFi密碼分享出去,而這一過程企業(yè)網(wǎng)管幾乎完全無法控制和阻止。

2)WiFi密碼使用弱口令:超84%使用流行TOP20密碼

WiFi密碼強(qiáng)度不夠,就使得攻擊者可以通過簡單的暴力破解方式破解WiFi密碼。如上一章中的統(tǒng)計(jì)就顯示,僅使用流行密碼Top20的企業(yè)WiFi就占到了企業(yè)WiFi總量的84.6%。也就是說,攻擊者事實(shí)上并不需要窮舉密碼排列的所有組合,只需要用20個(gè)密碼進(jìn)行嘗試,基本上就幾乎可以包打天下了。弱口令問題是企業(yè)WiFi最為普遍存在的安全隱患。

3)WiFi密碼加密方式不安全:仍有路由器使用WEP加密認(rèn)證

WiFi密碼最常見的加密認(rèn)證方式有三種,分別是WPA、WPA2和WEP。其中,WEP加密認(rèn)證的加密強(qiáng)度相對較低,最容易被黑客破解,因此,WEP加密認(rèn)證方式在絕大多數(shù)的新型家用無線路由器中已不再使用,但在一些型號相對較老的路由器中仍有使用。統(tǒng)計(jì)顯示:全國仍有0.7%的路由器使用WEP加密認(rèn)證。

4)無線DDoS攻擊:WiFi密碼攻擊的針對性很強(qiáng)

這是一種相對而言比較高級的WiFi密碼攻擊方式。攻擊者首先對一定范圍內(nèi)的所有WiFi路由器發(fā)起無差別泛洪拒絕服務(wù)攻擊,使得該范圍內(nèi)的無線熱點(diǎn)都不可用(移動(dòng)終端連不上熱點(diǎn)),從而迫使已經(jīng)連線終端下線。隨后,攻擊者停止攻擊,并在網(wǎng)絡(luò)恢復(fù)過程中,抓取大量握手包,用于離線破解密碼。一般來說,這種攻擊方式的針對性很強(qiáng)。#p#

2、釣魚WiFi是黑客入侵企業(yè)網(wǎng)絡(luò)的重要途徑

從WiFi接入者的角度看,WiFi網(wǎng)絡(luò)的安全性完全取決于WiFi網(wǎng)絡(luò)的架設(shè)者身份。受到各種客觀因素的限制,很多數(shù)據(jù)在WiFi網(wǎng)絡(luò)上傳輸時(shí)都是明文的,如一般的網(wǎng)頁、圖片等;甚至還有很多網(wǎng)站或郵件系統(tǒng)在手機(jī)用戶進(jìn)行登陸時(shí),將帳號和密碼也進(jìn)行了明文傳輸或只是簡單加密傳輸(加密過程可逆)。因此,一旦有手機(jī)接入攻擊者架設(shè)的釣魚WiFi網(wǎng)絡(luò),那么通過該釣魚WiFi傳輸?shù)母鞣N信息,包括帳號和密碼等,就會(huì)被攻擊者所截獲。

2015年央視315晚會(huì)上,安全專家現(xiàn)場演示了釣魚WiFi的工作過程。在晚會(huì)現(xiàn)場,觀眾加入主辦方指定的一個(gè)WiFi網(wǎng)絡(luò)后,用戶手機(jī)上正在使用哪些軟件、用戶通過微信朋友圈瀏覽的照片等信息就都被顯示在了大屏幕上。不僅如此,現(xiàn)場大屏幕上還展示了很多用戶的電子郵箱信息(進(jìn)行了必要的打碼處理)。下面是部分現(xiàn)場直播的截屏畫面。

特別值得一提的是,主持人在采訪一位郵箱密碼被展示出來的現(xiàn)場觀眾時(shí),這位觀眾明確表示,自己到現(xiàn)場以后并沒有登陸自己的電子郵箱。事實(shí)上,造成這種情況的原因是:該用戶所使用的電子郵箱軟件在手機(jī)接入WiFi網(wǎng)絡(luò)后,自動(dòng)聯(lián)網(wǎng)進(jìn)行了數(shù)據(jù)更新,而在更新過程中,郵箱的帳號和密碼都被進(jìn)行了明文傳輸。這個(gè)現(xiàn)場實(shí)驗(yàn)告訴我們:攻擊者通過釣魚WiFi盜取用戶個(gè)人信息,用戶往往是完全感覺不到的。

很多釣魚WiFi并不會(huì)設(shè)置密碼。智能手機(jī)在打開WiFi功能時(shí),往往會(huì)自動(dòng)鏈接這些沒有密碼的WiFi,從而使釣魚WiFi的攻擊很難被發(fā)現(xiàn)。此外,釣魚WiFi往往還會(huì)給自己起一個(gè)很具迷惑性的名字,甚至直接冒充企業(yè)官方WiFi,從而騙取用戶登陸,騙得用戶的帳號密碼等信息。

3、員工私搭亂建WiFi給企業(yè)網(wǎng)絡(luò)帶來安全隱患

在WiFi技術(shù)流行以前,企業(yè)內(nèi)網(wǎng)中的電腦都是通過有線方式進(jìn)行連接的,企業(yè)網(wǎng)絡(luò)的拓?fù)浣Y(jié)構(gòu)和網(wǎng)絡(luò)邊界通常也是固定的。但是,自從WiFi技術(shù)普及以來,企業(yè)的內(nèi)網(wǎng)邊界正在變得越來越模糊。特別是私搭亂建的WiFi網(wǎng)絡(luò),給企業(yè)的內(nèi)網(wǎng)安全造成了極大的隱患。

一般來說,企業(yè)員工私搭亂建WiFi網(wǎng)絡(luò)主要有以下幾種形式:

1)通過筆記本電腦或者帶有無線網(wǎng)卡的臺式機(jī)來分享一個(gè)WiFi網(wǎng)絡(luò);

2)通過智能手機(jī)或平板電腦等智能移動(dòng)設(shè)備來分享一個(gè)WiFi網(wǎng)絡(luò);

3)通過一些即插即用的小型WiFi設(shè)備來分享一個(gè)WiFi網(wǎng)絡(luò)。

私搭亂建的WiFi網(wǎng)絡(luò)實(shí)際上是在那些已經(jīng)得到準(zhǔn)入授權(quán)的設(shè)備上開放了一個(gè)新的入口,使得那些未經(jīng)授權(quán)的設(shè)備可以通過這個(gè)入口不受限制的接入內(nèi)網(wǎng)系統(tǒng),而且管理員往往很難發(fā)現(xiàn)。

4、CSRF漏洞和路由器后門等設(shè)備漏洞造成企業(yè)WiFi不安全

路由器設(shè)備本身存在安全漏洞,其安全性自然難以得到保障。路由器最常見的安全漏洞主要有兩類:一個(gè)是CSRF漏洞,一個(gè)是路由器后門。

1)CSRF漏洞

CSRF是跨站請求偽造(Cross-site request forgery)的英文縮寫。存在CSRF漏洞的路由器容易遭到CSRF攻擊。所謂CSRF攻擊,是指當(dāng)用戶訪問經(jīng)過特殊構(gòu)造的惡意網(wǎng)站(A)時(shí),惡意網(wǎng)站會(huì)通過瀏覽器發(fā)送訪問路由器管理頁面(B)的請求。如果路由器不能識別并阻止這種異常的訪問請求,即路由器存在CSRF漏洞時(shí),那么惡意網(wǎng)站(A)就有可能通過CSRF攻擊登錄到路由器的管理頁面(B),進(jìn)而篡改路由器的基本設(shè)置。

據(jù)《2014年中國家用路由器安全報(bào)告》數(shù)據(jù)顯示:在可識別型號/固件版本的4014萬臺路由器中,約90.2%的路由器存在CSRF漏洞。

需要特別說明的是,絕大部分曝出CSRF漏洞的路由器型號,路由器廠商都已經(jīng)有針對性地推出了相應(yīng)的固件版本升級,而至今仍有大部分的路由器存在漏洞,主要是因?yàn)橛脩舨]有對其進(jìn)行修復(fù)和升級。從用戶反饋來看,很多用戶實(shí)際上在系統(tǒng)體檢過程中已經(jīng)看到了路由器的漏洞風(fēng)險(xiǎn)提示,但仍然沒有對路由器固件進(jìn)行升級操作。

2)路由器后門

一些研發(fā)人員為了調(diào)試方便等特殊目的,會(huì)在軟件中保留某些不為外人所知的“捷徑”。如果這些“捷徑”在最終產(chǎn)品發(fā)布時(shí)沒有被關(guān)閉,就會(huì)成為后門。通過后門,攻擊者可以繞過軟件的安全機(jī)制直接獲得控制權(quán)限。

此外,一些路由器廠家在研發(fā)產(chǎn)品時(shí),為了調(diào)試和檢測的方便,會(huì)在產(chǎn)品上保留一個(gè)超級管理權(quán)限。一般情況下,這個(gè)超級管理權(quán)限是不容易被外人發(fā)現(xiàn)的,但一旦被黑客發(fā)現(xiàn)并破解利用,就意味著合法用戶對自己的路由器喪失了控制權(quán),因此也會(huì)帶來各種各樣的安全問題。

與CSRF攻擊不同的是,針對路由器的后門攻擊一般都是單點(diǎn)攻擊,相比于CSRF漏洞,后門的危害范圍要小很多。

根據(jù)國家互聯(lián)網(wǎng)應(yīng)急中心(CNCERT)發(fā)布的有關(guān)報(bào)告顯示,有多家廠商的路由器產(chǎn)品存在后門,可能被黑客控制從而危害到網(wǎng)上安全。報(bào)告稱,國家信息安全漏洞共享平臺(CNVD)分析驗(yàn)證,D-LINK、Cisco(思科)、Linksys、Netgear、Tenda等多家廠商的路由器產(chǎn)品存在后門,黑客可由此直接控制路由器,進(jìn)一步發(fā)起DNS劫持、竊取信息、網(wǎng)絡(luò)釣魚等攻擊,直接威脅用戶網(wǎng)上交易和數(shù)據(jù)存儲安全,使得相關(guān)產(chǎn)品變成隨時(shí)可被引爆的安全“地雷”。#p#

值得警醒的三大WiFi安全事件

今年上半年已經(jīng)有多起企業(yè)WiFi相關(guān)的安全事件發(fā)生,以下的三大事件影響大而且具有一定的代表性。

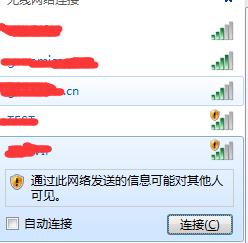

1、私搭亂建WiFi導(dǎo)致天河一號內(nèi)網(wǎng)被入侵

2015年3月,白帽子在漏洞平臺上稱:由于某公司內(nèi)部存在開放的WiFi網(wǎng)絡(luò),導(dǎo)致超級計(jì)算機(jī)天河一號被入侵,大量敏感信息疑遭泄漏。下圖是在該公司附近檢測到的各種WiFi網(wǎng)絡(luò)。

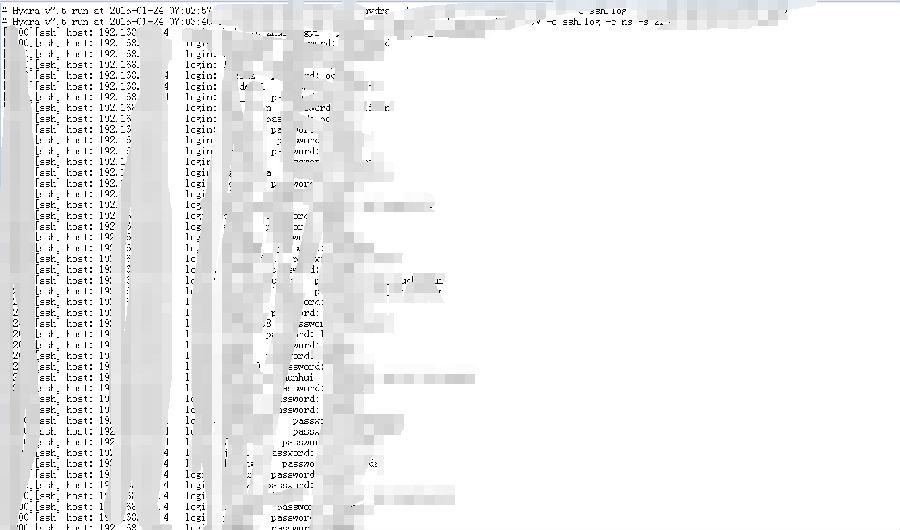

報(bào)告者使用了特定的技術(shù)方法驗(yàn)證了其訪問的確實(shí)是架設(shè)在內(nèi)網(wǎng)系統(tǒng)中的天河一號。

code 區(qū)域

**************************************************************************

* 1.Welcome to TH-1A System of NSCC-TJ. *

* 2.If you have any problem, you can send mail to www.myhack58.com *

**************************************************************************

此外,報(bào)告者還發(fā)現(xiàn),使用天河一號的公司,其內(nèi)網(wǎng)賬戶中至少存在200個(gè)以上的員工帳號使用了弱口令密碼。

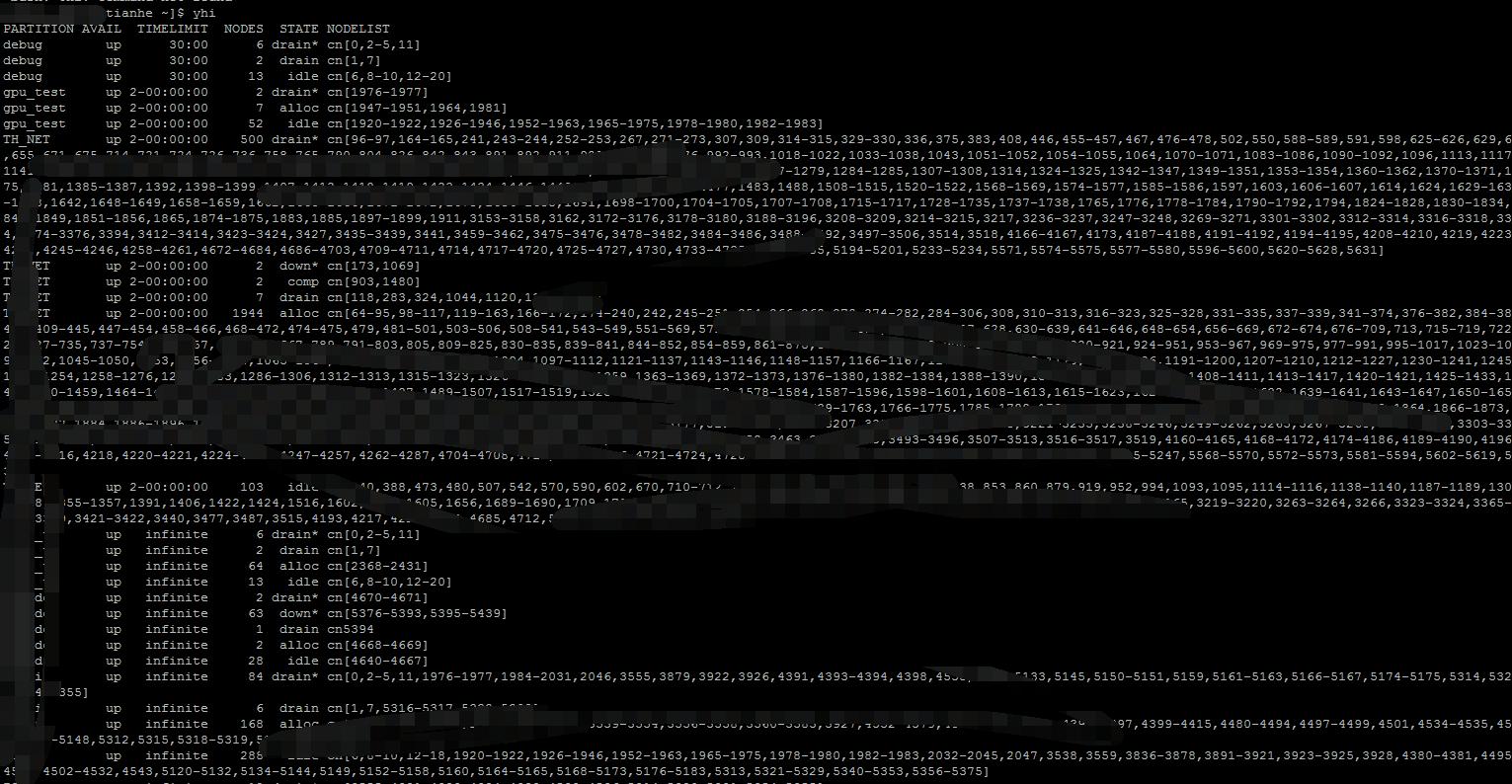

下圖是報(bào)告者掃描得到了天河一號的大量計(jì)算節(jié)點(diǎn)。

2、北京首都機(jī)場Wi-Fi網(wǎng)絡(luò)安全隱患被曝光

2015年5月,白帽子在漏洞平臺上稱:其在T1航站樓使用登機(jī)牌登錄WiFi網(wǎng)絡(luò)時(shí),發(fā)現(xiàn)由于機(jī)場WiFi提供商的服務(wù)器安全設(shè)施不足和代碼漏洞,可導(dǎo)致服務(wù)器中的用戶隱私數(shù)據(jù)被泄漏及登機(jī)人信息被竊取。一旦登機(jī)人的信息被泄漏出去,登機(jī)人就有可能收到各種詐騙短信,例如訂票異常、航班取消等。

3、美國報(bào)告稱黑客可通過WiFi攻擊飛機(jī)

2015年4月,美國審計(jì)總署(GAO)在報(bào)告中表示,現(xiàn)在多數(shù)商業(yè)航空公司可訪問互聯(lián)網(wǎng),這讓黑客控制飛機(jī)成為可能。GAO發(fā)布的報(bào)告稱現(xiàn)代飛機(jī)擁有可被恐怖分子施加損害或控制飛機(jī)的約60個(gè)外部天線。GAO還列舉了乘客可能受到攻擊的新場景,但并未指出這些場景是否有可能會(huì)發(fā)生,只是表示隨著美國聯(lián)邦航空管理局(FAA)通過互聯(lián)網(wǎng)技術(shù)對飛機(jī)及航班追蹤的現(xiàn)代化,攻擊者有了可以利用的新漏洞。

最壞的場景是,一名擁有筆記本電腦的恐怖分子混入乘客中間并通過乘客WiFi控制飛機(jī)。相關(guān)人員表示這是一個(gè)嚴(yán)重的漏洞,應(yīng)盡快予以修復(fù)。

駕駛艙中的航空電子設(shè)備是一種自給系統(tǒng),而且與乘客觀看影片或在筆記本電腦上工作的系統(tǒng)并不相同。但是由于飛機(jī)通過互聯(lián)網(wǎng)更新,因此利用WiFi系統(tǒng)分享路由器或內(nèi)部線路并不少見。報(bào)告指出,F(xiàn)AA與網(wǎng)絡(luò)安全專家指出飛機(jī)依賴“防火墻”來制造障礙。但由于防火墻是軟件,因此飛機(jī)可能被黑。

報(bào)告指出,

“接受我們采訪的網(wǎng)絡(luò)安全專家表示,機(jī)艙中的互聯(lián)網(wǎng)連接應(yīng)該被認(rèn)為是飛機(jī)與外部世界的直接鏈接,而外部世界中即包含潛在的惡意威脅。”

GAO三月份公布的一份報(bào)告指出,F(xiàn)AA指導(dǎo)飛機(jī)及其他飛行器系統(tǒng)在被黑方面都存在“日益增多以及不必要的風(fēng)險(xiǎn)”。其中一個(gè)缺陷是阻止并檢測計(jì)算機(jī)及電信系統(tǒng)巨大網(wǎng)絡(luò)的未經(jīng)授權(quán)訪問權(quán)限能力,而這些系統(tǒng)用于FAA處理并追蹤全球航班記錄。FAA依賴于100多個(gè)此類飛行交通系統(tǒng)指導(dǎo)飛機(jī)航行。