新型木馬:能夠感染Linux路由器

Doctor Web的網絡安全研究專家們在Linux路由器上發現了一些危險的新型木馬病毒,并對這些木馬進行了分析和檢測。其中的一個木馬名為Linux.PNScan.1,它可以感染ARM,MIPS以及PowerPC架構的設備。這個木馬以及帶有這個木馬的應用程序可以入侵網絡設備,網絡犯罪分子可以用它來攻擊PHPMyAdmin的管理員控制面板,這個面板是管理人員用來管理關系數據庫的。攻擊者還可以使用這個木馬來對身份驗證證書進行暴力破解,從而通過SSH協議以未經授權的身份獲取存儲在各種設備以及服務器中的數據。

這種木馬病毒的傳播方式則讓它顯得更加的獨特,Doctor Web的安全分析專家推測,病毒的制造者會將原始的Linux.PNScan.1安裝在一個被入侵的路由器上。他們會利用ShellShock漏洞來運行一個相應的設置腳本,然后,惡意軟件就加載完成了,這個屬于Linux.BackDoor.Tsunami家族的木馬也就成功地安裝在了這個設備上,然后它便會通過Linux.PNScan.1進行傳播和擴散。這個惡意程序只有一個目標,就是通過暴力破解來獲取路由器的訪問密碼。如果入侵成功,這個木馬會在路由器中加載一個惡意腳本,這個腳本會根據路由器的系統架構(ARM,MIPS,或者PowerPC)來下載相應的后門程序。如果網絡犯罪分子成功地通過利用Shellshock漏洞來入侵了一臺x86架構的Intel計算機,那么這個腳本還會下載一個相對應的后門程序。

Linux.PNScan.1一旦運行,它就會開始接收操作參數,并根據這些數據來決定攻擊的類型以及需要掃描的IP地址范圍。在攻擊的過程中,該木馬會利用遠程代碼執行漏洞來運行一個相對應的SH腳本。也就是說,該木馬會對Linksys路由器進行攻擊,路由器中的惡意程序還會利用HNAP(家庭網絡管理協議)中的漏洞以及CVE-2013-2678漏洞。惡意軟件還會使用一個特殊字典,并對登錄系統時所使用的用戶名和密碼組合進行破解。除此之外,Linux.PNScan.1還可以用同樣的方法來利用ShellShock漏洞(CVE-2014-6271)以及Fritz!Box路由器系統中的遠程命令漏洞。

經過Dr.Web的安全研究人員鑒定,Linux.PNScan.1用于感染設備而加載的惡意應用程序的類型屬于Linux.BackDoor.Tsunami.133和Linux.BackDoor.Tsunami.144。當這些惡意程序滲透進了被入侵的路由器之后,它們會將自己添加進設備的自動運行列表并在注冊表種進行注冊。完成之后,它們就可以通過IRC來控制列表中的服務器地址,以及與服務器建立連接。這些后門程序的功能非常的多,它們可以發動各種分布式拒絕服務(DDoS)攻擊(包括ACK Flood攻擊,SYN Flood攻擊,以及UDP Flood攻擊),還可以執行入侵者所發送的相關命令。比如說,通過執行攻擊者所發出的命令,惡意程序會下載Tool.Linux.BrutePma.1。攻擊者可以使用這個惡意工具來攻擊PHPMyAdmin(用于管理關系數據庫)的管理控制面板。惡意軟件啟動之后,這個腳本會接收需要掃描的IP地址范圍以及兩個導入的文件,其中一個文件是帶有登錄名和密碼組合的字典文件,另一個文件則帶有PMA管理控制面板的路徑信息。

還有一個名為Linux.BackDoor.Tsunami.150的木馬,它可以根據網絡犯罪分子所提供的命令來發動分布式拒絕服務(DDoS)攻擊,當然了,它也可以執行其他的惡意行為。這個后門程序可以利用SSH協議來對遠程節點的訪問密碼進行暴力破解。如果攻擊成功了,Linux.BackDoor.Tsunami.150會根據攻擊的類型來執行相應的腳本,并根據情況來下載Linux.BackDoor.Tsunami.133或者Linux.BackDoor.Tsunami.144,它還可以執行相應的腳本來收集設備操作系統的相關信息。實際上,Linux.BackDoor.Tsunami家族的后門程序可以幫助攻擊者,在任何一個被入侵的設備上加載任意一種木馬病毒。

除此之外,Doctor Web的安全研究人員還檢測到了Linux.PNScan.1的一個變種木馬,這個木馬被Dr.Web以Linux.PNScan.1添加進了公司的病毒數據庫中。不同于它的前身,這種木馬不會嘗試利用路由系統中的漏洞,而是使用標準密碼來對遠程設備進行非法訪問。這種木馬會生成一個IP地址列表,然后通過SSH協議,并使用下列鍵值對組合來與這些目標IP地址進行連接:root:root;admin:admin;或者ubnt:ubnt。如果連接建立成功,該木馬會在目標設備的”/tmp/.xs”文件夾中植入并運行一系列的文件(根據路由器的型號,木馬會根據路由器的系統架構(ARM,MIPS,MIPSEL以及x86)來選擇相應的文件集合)。Linux.PNSCAN.2會周期性地掃描列表中的設備,以確保這些設備仍然處于被感染的狀態。如果某一設備中的病毒被清除了,該木馬會在次對這個設備進行感染。

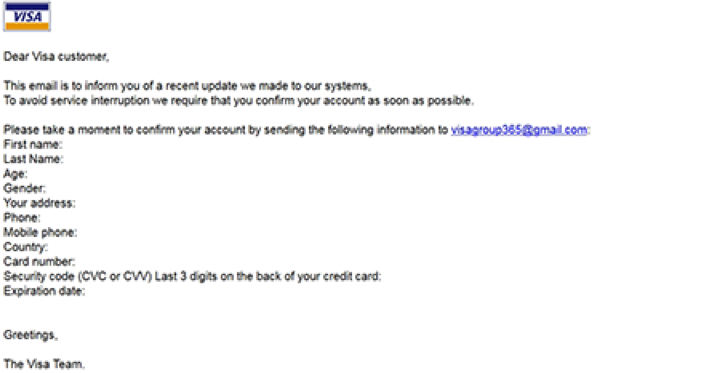

Doctor Web的安全分析專家在網絡犯罪分子所使用的服務器上,檢測到了很多其他的惡意程序,其中有一個名為Trojan.Mbot的木馬引起了研究人員的注意。這個木馬專門以WordPress網站,Joomal平臺,以及類似于osCommerce等網上商鋪管理系統的網站為攻擊目標。另一個由研究人員檢測到的木馬病毒名為Perl.Ircbot.13。這個木馬的功能是尋找存在于WordPress網站,Joomla,e107以及WHMCS平臺中的漏洞,該木馬還可以在使用了在線商店管理系統的網站中查找漏洞,例如Zen Cart和osCommerce等著名網站。受到攻擊的網站將作為一個代理服務器,網絡犯罪分子可以使用這些網站來傳播木馬和惡意軟件。Doctor Web的安全研究專家還檢測到了一個名為Tool.Linux.BruteSmtp.1的惡意程序,這個惡意軟件可以暴力破解SMTP服務器。除此之外,Doctor Web的安全分析人員還檢測到了一個能夠大規模發送垃圾郵件的應用程序。這個應用程序名為Perl.Spambot.2,這個應用程序能夠通過發送合法的VISA郵件信息,來傳播網絡釣魚信息。

據了解,目前已經有1439種設備感染了上述的惡意程序;我們還確定了其中受感染設備的地理位置分布情況,絕大多數的設備感染發生在日本,還有大量的攻擊發生在德國,美國以及臺灣等地區。攻擊事件分布區域的詳細信息可以在下面這張圖片中看到:

這些惡意程序的簽名信息已經被添加進了Dr.Web公司的Linux病毒數據庫之中了。