潛伏在身邊的危機:智能設備安全

“只有具備犯罪能力的人才能洞察他人的犯罪行為!”

—— 題記

【目錄】

1、引言:戲里戲外

2、探索:未雨綢繆

3、發現:危機四伏

3.1 智能家居

3.2 移動金融設備

3.3 車聯網

3.4 可穿戴設備

4、沉淀:厚積薄發

5、展望:路漫修遠

【引言:戲里戲外】

圖1:《竊聽風云》電影片段

如果有看過電影《竊聽風云》的朋友,應該都記得里面存在【圖1】的片段,故事背景是這樣的:

男主角為了進入警察局的檔案室偷取資料,通過黑客技術黑入警察局的監控系統,將監控視頻替換為無人狀態,以隱藏潛入者的行蹤,防止被警察發現。

在許多黑客題材的電影或電視劇里面,經常會看到類似的場景,是不是很酷炫,很有黑客范?但是這畢竟是電影里的場景,在現實生活中是否真的存在,技術上是否能夠實現呢?

此前,騰訊安全平臺部“物聯網安全研究團隊”在研究某款監控攝像頭時,發現其存在嚴重漏洞(目前團隊已協助廠商修復完畢),利用漏洞可篡改監控視頻【圖2】,達到開篇中提到的《竊聽風云》場景。我想這張圖已經回答了上面的問題,這也證明當前一些智能設備產品確實存在安全問題,并且甚至可能影響到人們的財產及人身安全。

圖2:利用攝像頭漏洞篡改監控視頻

【探索:未雨綢繆】

隨著物聯網的興起,許許多多的智能設備如雨后春筍般涌現。可以預見到,在物聯網世界里,傳統的安全問題可能會被復現,而它的危害將不再僅僅局現于虛擬世界,也可能直接危害真實的物理世界,比如人身安全等等。

當前關于智能設備的產品及媒體報導信息很多,筆者對一些主流的常見智能設備作了簡單歸類【圖3】,有些未能完全歸入,因為現在的智能設備又多又雜,其中附上的部分文章只是部分類別智能設備的代表,其它同類設備還有很多,無法一一列出。

圖3:智能設備產品歸類圖

根據上圖歸類的框架,研究團隊挑選其中不同方向的智能設備進行研究分析,研究過程中也確實發現了不少問題。同時像烏云漏洞平臺也經常可以看到一些智能家居漏洞的曝光,在智能設備這塊確實潛伏著各種安全危機。

【發現:危機四伏】

經過一段時間的研究,我們發現一些當前流行的多款智能設備都存在安全漏洞,包括智能家居、移動支付設備、車聯網等領域,同時在外部曝光的也很多,比如一些可穿戴設備很多跟用戶財產安全掛鉤較緊的一些智能設備都普遍存在安全問題,總結起來可能有這幾方面原因:

Ø 智能設備領域剛剛起步,業界對智能設備安全的經驗積累不足;

Ø 許多創業公司把主要精力投入到業務量上,而忽略對安全的重視;

Ø 業界缺乏統一技術標準,在通訊協議、安全體系設計等諸多方面都參差不齊,導致一些隱患的存在。

1、智能家居

智能家居產品應該是所有智能設備中最火一個領域,雖然有些只是把傳統家居通過手機/平板接入網絡實現的“智能”,但也正因為如此,才允許攻擊者利用漏洞去遠程攻擊這些設備,從虛擬網絡逃逸到真實物理世界,影響人們的生存環境。

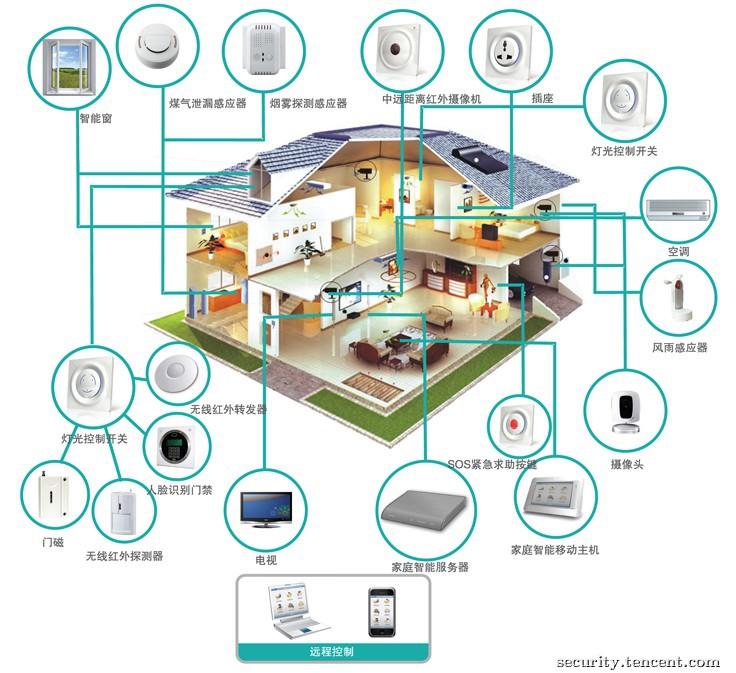

圖4:智能家居產品

目前在市面上,我們可以看到形形色色的智能家居產品,包括智能電視、洗衣機、監控攝像頭、插座、門鎖、冰箱、窗簾、空調等等【圖4】,但及相關安全問題也逐漸被爆露出來,特別是GeekPwn2014智能硬件破解大賽之后,有更多關于智能設備漏洞被公開,在烏云和FreeBuf上可以找到很多,有的是APP漏洞、有的是控制站點漏洞,有的是硬件固件漏洞。從這也可以看出智能設備安全涉及面更廣,不再局限于傳統的Web領域或者二進制領域,而是場大雜燴了。

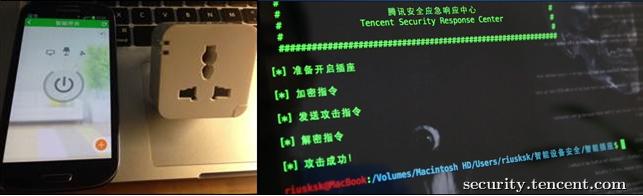

在GeekPwn 2014大賽上,騰訊“物聯網安全研究團隊”的小伙伴們現場演示了對智能攝像頭【圖2】、智能門鎖【圖5】以及智能插座【圖6】的破解,利用這些漏洞,攻擊者可以控制家電、篡改監控視頻,打開門鎖進行入室盜竊,直接危害人們的財產安全。在烏云漏洞平臺上,也經常曝光一些智能家居產品的漏洞,許多產品采用網站作為智能家居的控制系統,當站點被黑,就可能導致許多用戶的智能家居被黑客控制【圖7】。

圖5:騰訊同事為記者演示如何破解智能門鎖

圖6:破解某智能插座實現遠程控制

圖7:利用站點漏洞控制智能家居產品(源自:烏云)

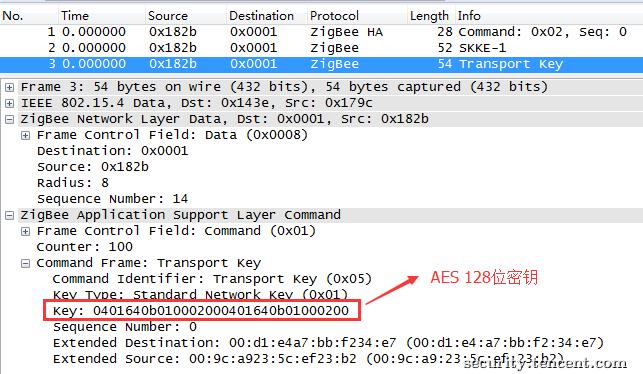

2015年初,小米發布基于ZigBee協議的智能家庭套裝,使得基于ZigBee協議通訊的智能家居產品又映入人們的眼簾。隨即,我們研究團隊也及時對ZigBee協議安全性進行研究,發現其主要風險主要壓在密鑰的保密性上,比如明文傳輸密鑰【圖8】,或者將密鑰明文寫在固件中,這些都可能直接導致傳輸的敏感信息被竊取,甚至偽造設備去控制智能家居產品。關于ZigBee安全更多的探討,可以參考《ZigBee安全探究》。

2、移動金融設備

移動金融設備主要還是偏向于手持刷卡設備,并支持手機綁定控制的,比如基于藍牙的移動POS機或刷卡器,一些智能驗鈔機也可以算在本類設備里面,這類產品很多,價格幾十到幾百不等,相對還算便宜。

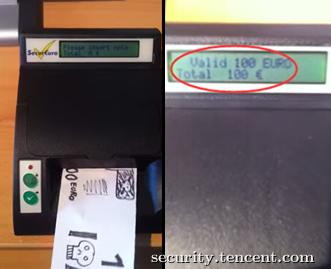

早在2013年,國外安全公司IOActive就曾對某款驗鈔機進行研究,發現其在固件更新時未作簽名校驗,導致可刷入被惡意篡改的固件,最后研究人員通過刷入經篡改的固件,使得將一張手寫的假鈔被驗鈔機識別為真鈔的攻擊場景【圖9】。

圖9:篡改驗鈔機固件繞過假鈔檢測

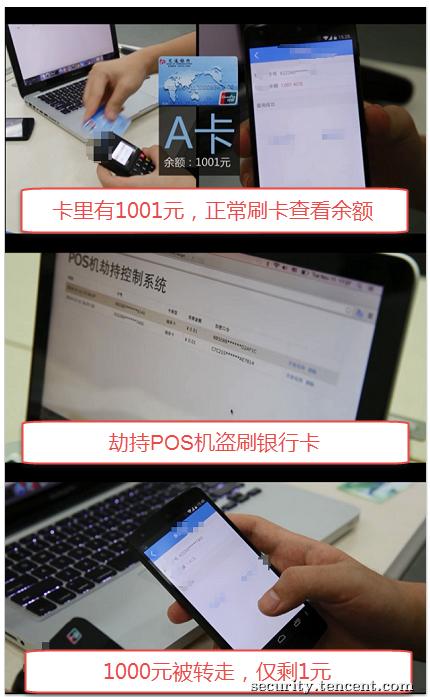

2014年,我們研究團隊發現目前市面上常見的移動POS機普遍存在嚴重漏洞,利用漏洞可以在無卡無密碼的情況下盜刷他人銀行卡,取走卡上余額【圖10】,具體可參見發表在TSRC博客上的文章《你的銀行卡,我的錢——POS機安全初探》。

圖10:利用移動POS機漏洞盜刷銀行卡

移動金融設備的淪陷,更為直接地危害到用戶的財產安全,漏洞的出現可直接導致真金白銀的流失,危害是淺顯易見的。

3、車聯網產品

圖11:車聯網

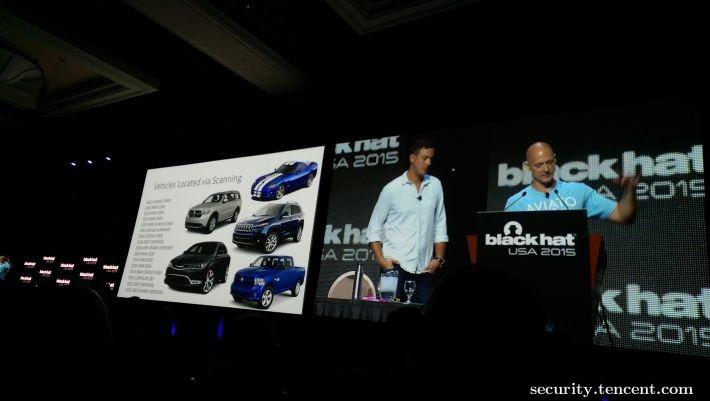

車聯網【圖11】的概念早在2010年就出現過,但一直到2013年來逐漸火起來,還有BlackHat大會上對汽車的破解議題,也引發了廣泛關注。

2014年,我們也發現某款車聯網產品存在漏洞,可以遠程破解藍牙密碼,并實時獲取汽車數據,比如車速、溫度等等【圖12】,由于設備硬件不支持寫OBD接口(車載診斷系統接口),否則就可能遠程控制汽車。

圖12:遠程破解某車聯網產品連接密碼實現對汽車實時數據的竊取

在今年BlackHat USA大會上,著名安全研究人員Charlie Miller與 Chris Valasek就演示了如何遠程黑掉一輛汽車【圖13】,這也成為菲亞特克萊斯勒召回140萬輛汽車的緣由,更加引發人們對車聯網安全的關注。

圖13:BlackHat上演示如何遠程黑掉汽車

4、可穿戴設備

圖14:可穿戴設備

可穿戴設備根據人體部分劃分,大體可以分為:頭頸穿戴設備、手腕穿戴設備、腰部穿戴設備、腿腳穿戴設備,其中最為常見的穿戴設備應該就是運動手環和手表了。

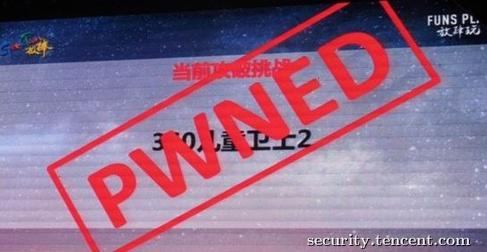

在GeekPwn 2014大會上,360兒童衛士手表就被破解【圖15】,主要利用其中2處漏洞,一個是敏感信息竊取,可以隨時隨地獲得孩子的位置信息;一個是把兒童衛士的手機客戶端踢掉線,使家長失去和小孩的聯系。

圖15:360兒童衛士被破解

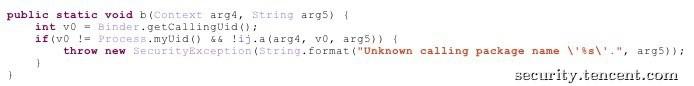

2015年中旬,我們研究團隊也曾對Android Wear進行分析,雖然最終未發現安全問題,但通過分析也學習到不少內容。比如,許多Android系統原先的組件都被割舍掉,特別是經常被黑的Webview被移除了,導致攻擊面被縮小很多。同時,在Android Wear上,普通應用程序與Google Play服務之間均有雙向檢驗【圖16、17】,會相互判斷各自調用者的合法性,因此無法通過偽造請求實現通知消息的偽造。

圖16:手表應用會檢測調用者(手機應用)的包名及簽名

圖17:手機端應用Google Play 服務的安全檢測

以上幾個實例只是冰山一角,但它涵蓋了人們日常的住、行、金融消費等活動。隨著智能設備的普及和功能的多向化,人們的衣、食、住、行已經逐漸被覆蓋到,比如已經出現的智能內衣(衣)、智能筷子(食)等等,甚至一些涉及人體健康的生物醫學智能設備也逐漸出現,特別是像心臟起搏器、胰島素泵等醫療設備,倘若出現安全漏洞,可能就是直接危害生命的問題。

【沉淀:厚積薄發】

在安全圈有句行話叫“未知攻,焉知防”,這與我在題記中所闡述的道理是一致的。研究并破解智能設備只是為了更好地防御攻擊,制定更完善的安全體系。

為此,我們針對智能設備開發者(面向騰訊公司內部)制定出《智能設備安全開發規范》,以幫助業務同事在開發智能設備時能夠規避常見的安全問題,提升業務產品的安全性。

此處簡單列舉幾點智能設備的安全開發實踐:

1、由于智能設備涉及領域較廣,因此傳統的WEB、APP安全檢測依然需要使用到;

2、固件安全保護:對升級固件進行簽名校驗,同時盡量避免留硬件調試針腳,防止提取固件進行逆向,也可以參考某移動POS機的做法,即拆開自毀的霸氣做法;

3、無線傳輸加密保護:不僅局限于WEB傳輸,其它藍牙、ZigBee、RFID等等無線傳輸途徑均需要做好敏感信息的保護工作;

4、權限控制保護:做好水平與垂直權限的防護,避免被越權操作,當前許多智能家居設備就普遍存在此類問題,導致可被遠程控制;

5、安全編碼:無論是固件層開發,還是網站、手機APP,都應遵循相應的安全開發規范,相信許多企業都有其內部的一些安全開發規范。

【展望:路漫修遠】

目前智能設備安全問題的出現僅是個開端,未來隨著其普及化,漏洞所能造成的危害將會被擴大化,滲透到人們日常生活的方方面面,未來智能設備的安全道路還有很長的路要走。

未來我們會繼續關注智能設備安全、移動通訊安全(3G、4G)、車聯網安全、移動支付等等方向,繼續完善相關安全規范和審計工具,以幫助提高業界產品的安全性,也歡迎各位業界同仁共同探討學習。

【注】:本文中所提及的所有漏洞,均已反饋給相應廠商修復。