某黑客團隊稱破解1100萬Ashley Madison網站的密碼

一個自稱CynoSure Prime的黑客團隊聲稱,在剛剛過去的10天里已經破解了上超過1100萬使用Bcrypt算法的散列密碼。

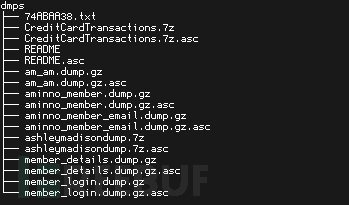

上個月黑客攻破了外遇網站Ashley Madison并在網上泄露3700萬用戶信息,其中包括了3700萬的加密密碼。

這個散列密碼使用的是Bcrypt算法來加密密碼,該算法實行“加鹽”的哈希密碼,以防止被彩虹表破解。現在很多操作系統的密碼都是用Bcrypt函數作為默認的散列算法。

維基百科解釋說:

“bcrypt是一種自適應的算法:隨著時間的推移,迭代次數可以增加,使其速度更慢,所以即使BF算法計算能力不斷地提升,它依然能夠抵抗暴力搜索攻擊,”

團隊如何破解散列密碼?

攻擊本身的想法是暴力破解Ashley Madison帳戶的MD5 tokens而不是Bcrypt算法。

這個團隊分析了攻擊者在網上泄露的數據,發現有個會泄露用戶的散列密碼、網站和執行電子郵件源代碼的漏洞和MD5散列算法的使用有關。

他們審查了代碼,發現一組能加快破解哈希密碼的函數。

“我們發現了兩個有趣的函數,發現我們可以利用這些函數來快速破解bcrypt哈希。”

通過觀察兩個不同的函數,他們找到了以最大的速度破解bcrypt散列密碼的方法。他們采取了個更有效的方法直接攻擊MD5(lc($username)."::".lc($pass))并用 MD5(lc($username)."::".lc($pass).":".lc($email).":73@^bhhs&#@&

^@8@*$")tokens來代替。

在函數中的$loginkey變量貌似是用于自動登錄,但是他們并沒有花太多時間進一步調查。

通過采用這種策略,該黑客團隊獲得了1120萬的密碼。不過這個過程目前僅應用于賬戶的部分。