iOS遭遇最大危機?Xcode事件波及數十主流App數億用戶

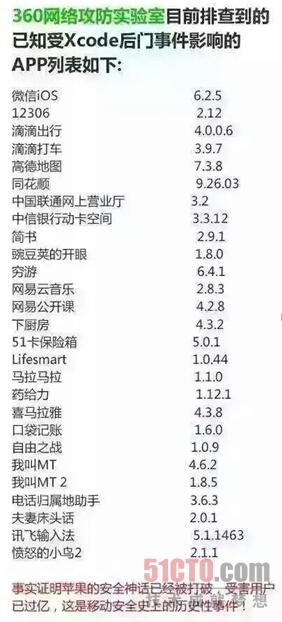

9月18日,微信朋友圈開始流傳一篇報道,一些第三方渠道下載的iOS開發工具Xcode被插入惡意代碼,開發者用此工具編譯的X軟件都自動被裝入了木馬,網易云音樂被證明中招。隨后的幾個小時,就像多米諾骨牌,數十個iOS App被證明受此影響,其中不乏用戶量巨大打開率極高的APP, 12306手機客戶端、滴滴打車(已更名為滴滴出行)、中信銀行行動卡空間、高德地圖、網易公開課(又是網易)、中國聯通手機營業廳、簡書、豌豆莢開眼、51卡保險箱、同花順等數十個APP的某些版本都曾被此開發工具感染。而在記者準備截稿時,知道創宇團隊曝光微信之前的某個版本也中招……

(圖:目前已知有后門的iOS App)

Xcode到底是何方神圣?

Xcode 是蘋果公司提供的開發OS X和 iOS上的集成開發工具(IDE)。換句話說,如果想開發在Mac系統和iPhone手機上的應用,Xcode基本上就是不二之選。

但考慮到直接訪問蘋果官方站點下載Xcode太慢等原因,許多程序員為了方便,會不選擇從蘋果網站直接下載官方提供的Xcode,而是選擇從各大論壇、網盤上找第三方資源提供的Xcode程序。正是這個“圖方便”給惡意代碼形成了可乘之機。

為何此事影響如此巨大?

根據i春秋學院信息安全專家李肖介紹,本次事件的始作俑者網名為“coderfun”(目前真實身份尚未查到),他在Xcode中加入了一段代碼,可將一些用戶的數據信息傳送到了一個假冒的蘋果官網(目前該網站已經關閉)。

李肖介紹,攜帶惡意代碼的Xcode壓縮包文件先是被發布到了Douban, SwiftMi, CocoaChina, OSChina等幾個論壇網站,然后又在百度云出現了大量下載文件。此外,它還成功感染了迅雷的離線服務器,也就是說,如果程序員常用下載軟件是迅雷的話,就算輸入蘋果官網的地址下載下來的 dmg 仍然有可能是被修改過的!

應該承認,這種直接把惡意代碼嵌入了開發工具源頭的另類傳播方式讓其在傳播廣度上獲得了非常好的效果——初步估計,目前受影響的用戶已經達到數億級別。

永信至誠創始人、被稱為國內白帽黑客之父的蔡晶晶在接受采訪時稱,這次事件足以載入移動安全的史冊,其對蘋果開發工具感染的技巧堪與著名的伊朗鈾濃縮設備被蠕蟲損壞的震網事件相提并論。震網事件由于西門子工業開發集成工具WinCC中被入侵者感染了惡意代碼,使與WinCC連接的工業控制系統被間接感染,最后導致了大量伊朗核工業設備物理損壞。

用戶如何規避?

應該說,本次事件在爆發后,由于上傳網站服務器已經關閉,目前已經暫時不會再產生威脅。但此前已經上傳的數據,已經無法挽回。目前查明上傳的數據內容并不算勁爆,但Apple ID是肯定有的,因此用戶需要盡快修改iCloud的密碼。而且襲擊者的目的并不明確,為防止未來的損失,尤其是用戶如果有其他信息與之綁定,也要盡快處理,如果iCloud上傳了勁爆隱私照片,保佑入侵者快被繩之于法吧。

事件的反思

此次事件讓蘋果系統的安全性再次遭到質疑。事實上,i春秋研究部人員早在2015年3月就已經注意到斯諾登曾經披露了一篇關于MAC OS和IOS開發套件的資料,截圖如下:

上述的資料顯示:NSA曾經討論過Xcode(4.1)SDK的控制思路:利用安插在該SDK中的后門程序,加載特定的動態庫文件,修改IOS系統的安全策略,實現將IOS系統下的所有APP(應用程序)的數據將傳送到指定的監聽端口。這些至少表明,蘋果App Store的審查機制一直都有疏漏的。

但需要看到,這件事情更需要引起的反思是國內的企業程序員和開發團隊。雖然問題的直接原因是程序員未能嚴謹地使用經過校檢的Xcode 開發工具,但企業開發團隊流程的疏漏、開發人員安全觀念的淡薄,尤其是企業內部安全管控審核不嚴才是更深層次的因素。所有的開發公司和開發者都需要引以為戒,安全隱患一直潛伏待發。