利用無人機或吸塵器黑掉企業無線打印機

根據iTrust的一組研究人員演示,使用一架無人機和一部智能手機就能在辦公樓外攔截無線打印機傳輸的數據。此外,通過在樓內使用一個吸塵器和一部智能手機同樣能夠攻擊企業無線打印機。

利用無人機攻擊無線打印機

最近我在Infosec Institute上寫了一篇題目為《現代物理安全意識不僅僅是垃圾搜尋》的博文,文中我解釋了物理安全概念如何隨著科技而進化。特別是,我還特意分析了無人機所帶來的威脅。事實上,這些設備能夠輕易繞過傳統的物理防御系統,并能夠因不同目的以各種方式攻擊目標。

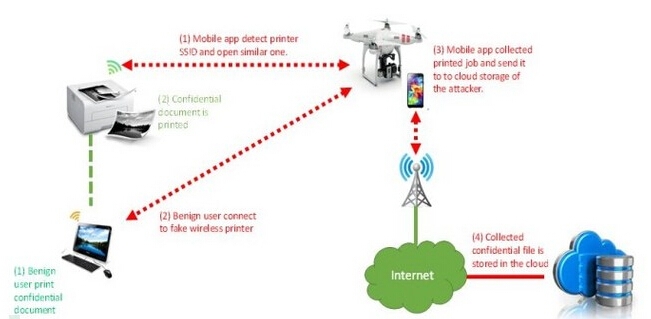

iTrust(新加坡科技設計大學的一個研究中心)的一組研究人員展示了如何使用無人機在辦公大樓外面攔截無線打印機的數據傳輸。其中,無人機攜帶了一個運行了兩個自定義APP的智能手機,這兩個APP能夠攔截打印機的無線流量,而流量中通常包含有敏感數據。研究人員通過使用一個裝備了智能手機的無人機訪問公司網絡,并攻擊公司內部的打印機。在研究人員提供的演示中,他們使用了中國公司DJI的一個標準的無人機和一部三星智能手機。

攻擊流程

研究人員使用了兩個自己開發的應用程序:

1、一旦檢測到開放的無線打印機,第一個應用程序就會建立一個虛假的接入點來模擬打印機,然后欺騙無線網絡內部的計算機向它發送敏感文件。

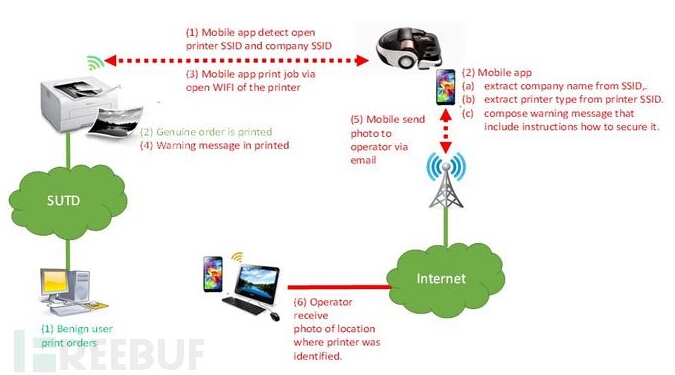

2、網絡安全巡邏,設計它用來尋找開放的無線打印機,并自動通知機構的IT部門。這個程序設計用來提高目標機構的安全性,它通過無人機訪問來尋找目標機構中不安全的打印機,而并不是發起攻擊,它只會為受影響的打印機拍照,然后將其報告給內部員工。此外,它也會發送一個打印作業詳細說明,以此指導如何使通過SSID識別到的特定打印機更加安全。

這種攻擊很隱蔽很難發現,一旦攔截到受害者的文檔,它就會通過智能手機連接將其發送到攻擊者的Dropbox賬戶,它也會將其發送到真實打印機,這樣受害者不會注意到此次攻擊。

研究人員展示了他們的基于無人機連接的攻擊技術,他們解釋說,無人機可以輕易繞過物理安全措施,并能夠覆蓋整個建筑的面積。據研究人員稱,一個人很難在幾層樓內用他們的設備黑進網絡,但一架無人機卻能夠輕易做到這一點。

“在購買一臺HP6830打印機后,他們逆向了打印機用來與計算機通信的協議,然后他們root了三星手機,并在上面安裝了Debian操作系統。對于APP,他們編寫了一些模擬惠普打印機的Python代碼。”

研究者還使用一個自動吸塵器演示了相同的攻擊。專家發表的博文中敘述道:

”研究人員還在建筑內演示了這種攻擊的可行性,通過將一部手機隱藏到一個自制吸塵器內,并讓它不斷自動掃描機構的網絡,以搜尋無線連接的不安全打印機。”

由研究人員執行的該項目再次表明了物理安全和邏輯安全之間的緊密聯系。很顯然,像吸塵器這類無害的設備也是能夠用來滲透進企業的網絡中的。所以,是時候以一種不同的方式來應對物理安全了。