黑科技再現:黑客通過智能水壺竊取Wifi密碼

The Pen Test Partners的研究員Ken Munro,在倫敦某場節目里他演示了如何連上目標的智能水壺,然后竊取你的Wifi密碼。

輕松黑掉你的智能水壺

這個實驗再次證明了,在物聯網中配置不當的設備,將對我們造成嚴重的安全威脅。Ken Munro這次分析的是iKettle,這是一種可以用特定智能手機應用程序遠程控制的家庭智能水壺。

Ken Munro解釋道,只需要使用一些社工數據、定向天線,以及一些網絡設備,就可以輕松獲取iKettle當前連入的Wifi密碼。

Ken Munro的實驗表明了當前物聯網的安全和隱私問題值得注意,物聯網安全是一塊很大的蛋糕。

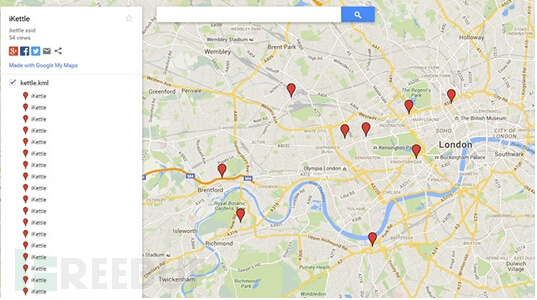

Twitter用戶是可以通過Twitter來與他們的iKettles進行交流的,他們會@wifikettle,@wifikettle接著會轉發或回復他們的消息。這意味著黑客想要定位一個智能水壺用戶,首先需要搜索該用戶的Twitter賬戶。

如果某個智能水壺沒有做好配置,黑客可以通過wigle.net上面的數據庫來查詢相關信息。這個網站也叫無線地理記錄引擎(Wireless Geographic Logging Engine),它是一個收集全球無線熱點信息的網站。用戶可以注冊服務,并提交相關的信息熱點,如GPS坐標、名稱、MAC地址、加密類型。

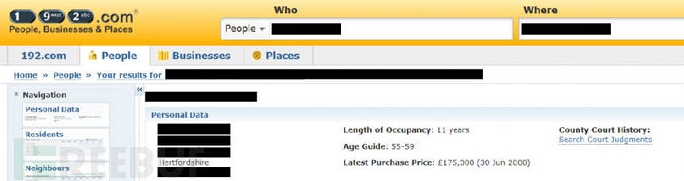

黑客想要攻擊自己的目標,他們的目標需要滿足在Twitter談論他們的智能水壺,且使用了無線地理記錄引擎的服務。黑客需要借此聯合192.com庫里的數據進行社工查詢,從而獲取到他們需要的定位和IP信息。Munro把相關細節發到了博客上。

現在,黑客就能找到受害人的家里,然后黑掉他的內部網絡了。

找到你的位置后

Munro說:

“如果你沒有配置好你的智能水壺,黑客很容易找到你家里,并從你的智能水壺上切入內網。黑客需要設置一個與智能水壺最先連的網絡名稱相同、但信號強不少的熱點。最終讓智能水壺強行切換到你的熱點來。

然后黑客就可以在你家外面坐著曬太陽,用定向天線指著你的房子,通過你的智能水壺切入內網,發送幾個命令讓智能水壺向自己泄露明文的WIFI key。”

觀看視頻

Youtube地址如下:https://www.youtube.com/watch?v=GDy9Nvcw4O4

Munro已經通報了有關情況,試圖避免有心人士的非法活動。

研究人員解釋說,在研究過Twitter之后,他注意到可以利用這種手段來找出使用iKettles的人,并找出他們的WPA PSK碼。此后他們就可以很快控制路由,并且實行多樣化的攻擊,如DNS劫持等等。

黑客接著還能將受害人劫持到惡意網站,往他們的設備里植入惡意軟件,進行網絡釣魚或者嗅探竊密等等。

最后提醒,一定要當心水壺,當心智能家居!