惡意軟件研究者的福音:PROCESS DUMP v1.5正式發布

用于導出惡意軟件進程內存的Windows逆向工程命令行工具再次回歸了。

這無疑為惡意軟件研究者帶來巨大便利,因為他們經常要將脫殼后的樣本或者注入代碼導入到硬盤進行分析,因此非常需要IDA這類的靜態分析工具。

用于從內存中dump惡意軟件PE文件到硬盤中的Windows工具(用于分析)

Process Dump適用于32和64位的操作系統,工具采用了一種侵略性導入重建方法,并允許在沒有PE headers的區域進行(在這種情況下PE headers以及導入表會自動生成)。Process Dump支持clean-hash數據庫的創建及使用,因此例如kernel32.dll這樣的干凈文件會躲過轉儲。

更新內容

1、修復了出現在內存區域、會導致Process Dump掛掉Bug;

2、修復了在64位Windows中一些模塊無法找到的Bug;

3、現在Verbose模式增加了更多調試信息。

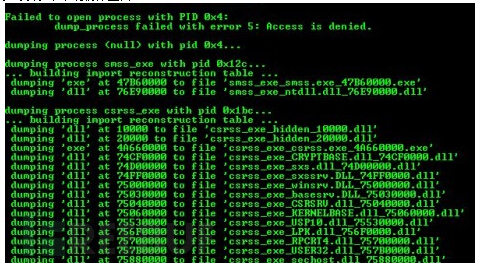

利用實例

從所有進程中轉儲所有模塊(忽略已知的干凈模塊):

pd64.exe -system

從特定進程標識符中轉儲所有模塊:

pd64.exe -pid 0x18A

通過進程名轉儲所有模塊:

pd64.exe -p .chrome.

建立clean-hash數據庫。這些hash值將被用于從以上命令中排除一些模塊:

pd64.exe -db gen

從一個在PID Oxla3中的特定地址轉儲代碼:

pd64.exe -pid 0x1a3 -a 0xffb4000

生成帶有PE文件頭和函數輸入表的兩個文件(32位和64位),可加載到IDA中進行分析:

notepad_exe_x64_hidden_FFB40000.exe notepad_exe_x86_hidden_FFB40000.exe

下載用于Windows32%64位的執行文件:pd_latest(100.32KB)

或者你可以使用Visual Studio自己建一個,點擊這里