Sundown EK:漏洞利用工具中的抄襲大師

簡介

Sundown是目前市場上***款的漏洞利用工具,而Sundown的作者也成功地證明了自己其實就是一個抄襲大師。不知道這種“借雞生蛋”的事情被曝光之后,還有用戶會買他的單嗎?

近期,由于Angler和Nuclear這兩款漏洞利用工具的倒臺,使得漏洞利用市場上出現(xiàn)了明顯的斷層。但是你也不用擔(dān)心,既然“前浪死在了沙灘上”,那么“后浪肯定會跟上”。雖然這兩大巨頭倒下了,但是像Neutrino和RIG這樣優(yōu)秀的漏洞利用工具也開始逐漸嶄露頭角了。不僅如此,就連類似Sundown這樣的漏洞利用工具也開始逐步積累用戶,并試圖在漏洞利用市場上占據(jù)一席之地。

據(jù)了解,Sundown已經(jīng)活躍了一年多的時間了,在這段時間里,很多其他的漏洞利用工具慢慢淡出了人們的視野。而Sundown之所以可以存活這么久,很有可能是因為其開發(fā)者抄襲了SpiderLabs所公布的代碼,并模仿了其他漏洞利用工具的持久化機制。

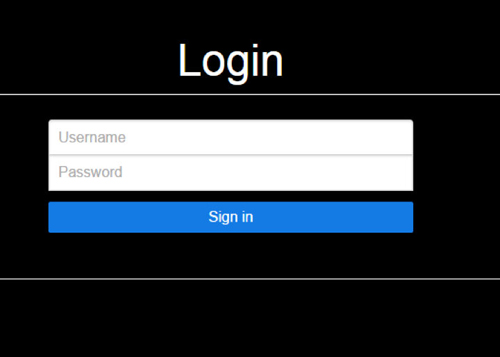

Sundown的用戶登錄界面如下圖所示:

Sundown的控制面板界面如下圖所示:

漏洞利用技術(shù)的復(fù)用其實是很正常的一件事情,但是如果一款漏洞利用工具想要得到大家的認(rèn)可,那么工具的開發(fā)人員還需要完成大量的“幕后工作”。Spiderlabs的安全研究專家認(rèn)為,相比之下,Sundown的作者就顯得有些太懶了,因為Sundown的作者所做最多的事情就是抄襲。

Sundown所抄襲的漏洞

在對Sundown的樣本進行分析研究的過程中,他們發(fā)現(xiàn)Sundown的開發(fā)者直接將AnglerEK中的一個針對IE瀏覽器漏洞(CVE-2015-2419)的利用代碼拷貝了過來。不僅如此,他還從另一個競爭對手RIG(漏洞利用工具)那里竊取來了一個針對Silverlight漏洞(CVE-2016-0034)的利用代碼。當(dāng)然了,Sundown抄襲來的內(nèi)容還遠不止這些。你肯定想不到,Sundown的第三個漏洞(CVE-2015-5119)竟是從意大利間諜組織HackingTeam那里抄襲來的。而第四個漏洞是一個存在于AdobeFlash產(chǎn)品中的漏洞(CVE-2016-4117),針對該漏洞的利用代碼則是從Magnitude漏洞利用工具中抄襲來的。除了上述這些漏洞之外,Sundown還可以利用CVE-2013-7331,CVE-2014-6332, CVE-2014-0569, CVE-2014-0556, CVE-2015-0311, 以及CVE-2015-0313等漏洞。

總結(jié)

安全研究專家表示:

“由此看來,現(xiàn)在的網(wǎng)絡(luò)犯罪分子們已經(jīng)沒有了往日的那種榮譽感了,“抄襲”似乎已經(jīng)成為了他們開發(fā)惡意工具的***方法。”

相比于目前在漏洞利用工具排行榜中***的Neutrino而言,Sundown就顯得有些掉價了,而緊隨Neutrino之后的漏洞利用工具便是RIG。安全研究人員發(fā)現(xiàn),當(dāng)競爭對手們逐漸消失之后,排名前二的這兩款漏洞利用工具售價也開始逐漸飆升。據(jù)了解,當(dāng)AnglerEK垮臺之后,Neutrino的售價已經(jīng)從之前的3500美金增長到了7000美金,足足翻了一倍之多。而它們的競爭對手之所以會消失,當(dāng)然是因為警察叔叔把這些工具的開發(fā)者都抓起來了。