Linux常見安全策略與實踐

操作系統(tǒng)的安全問題是信息安全領(lǐng)域最重要和最基本的問題之一。隨著近幾年國內(nèi)互聯(lián)網(wǎng)技術(shù)和行業(yè)的迅猛發(fā)展,采用Linux網(wǎng)絡(luò)操作系統(tǒng)作為服務(wù)器的用戶也越來越多。Linux面臨著前所未有的發(fā)展機遇,同時Linux也面臨著越來越多的安全隱患。作為一個開放式系統(tǒng),互聯(lián)網(wǎng)上有大量的Linux版本的開源軟件產(chǎn)品和工具。這既方便于滿足用戶使用需求,也給黑客提供了更多的途徑來攻擊服務(wù)器,甚至盜取服務(wù)器上的機密信息。因此,詳細分析Linux系統(tǒng)的安全機制,找出它可能存在的安全隱患,給出相應(yīng)的安全策略和保護措施是十分必要的。

Linux操作系統(tǒng)提供了基本的安全機制。本文以Red Hat Enterprise Linux Server release 6.7為例介紹這些安全機制的基本原理及實施方法,主要包括以下內(nèi)容:

- 系統(tǒng)帳號和密碼管理

- Linux網(wǎng)絡(luò)安全

- 文件系統(tǒng)的安全

- 系統(tǒng)日志的保存

- 內(nèi)核更新及安全補丁安裝

1. 系統(tǒng)帳號和密碼管理

賬戶和密碼可以說是操作系統(tǒng)安全的第一道防線。其中賬戶用來確認系統(tǒng)訪問者的身份,密碼可以驗證系統(tǒng)訪問者是否有權(quán)使用此賬戶。密碼泄露就像是房門鑰匙被人竊取一樣危險。系統(tǒng)一旦被入侵,不只對使用者賬戶本身有影響,系統(tǒng)內(nèi)的所有資料和文檔都有被竊取和損壞的風(fēng)險,從而造成巨大的損失。所以,管理員應(yīng)該采取必要的技術(shù)手段強制用戶使用強密碼并定期更改,定期驗證系統(tǒng)中賬號合法性,及時刪除不必要的賬戶、防止超級用戶被篡改等,保證系統(tǒng)用戶賬號和密碼的安全。

1.1. 及時刪除或禁用無用賬戶

Linux系統(tǒng)中所有的賬戶都存放在/etc/passwd文件中。系統(tǒng)管理員可以定期監(jiān)控/etc/passwd文件,驗證系統(tǒng)中活動賬戶的合法性,及時刪除或禁用系統(tǒng)中不必要或不再使用的賬戶。此類賬戶主要分為以下兩種情況。

- 某些服務(wù)安裝時默認創(chuàng)建的執(zhí)行賬戶,比如ftp、news、postfix、apache、squid等。

- 無人使用或者無業(yè)務(wù)需求的賬戶。

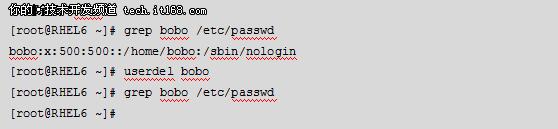

此類賬戶最好做刪除處理。如下示例所示:

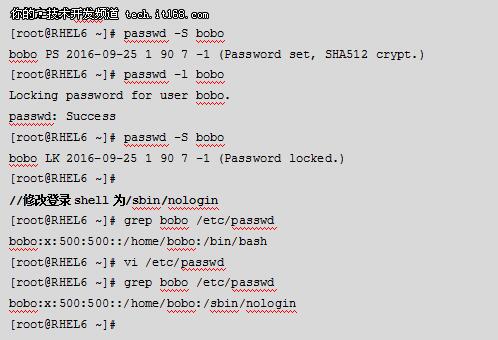

如果因為特殊原因需保留賬戶,可以鎖定賬戶或者修改賬戶登錄shell為/sbin/nologin。如下示例所示:

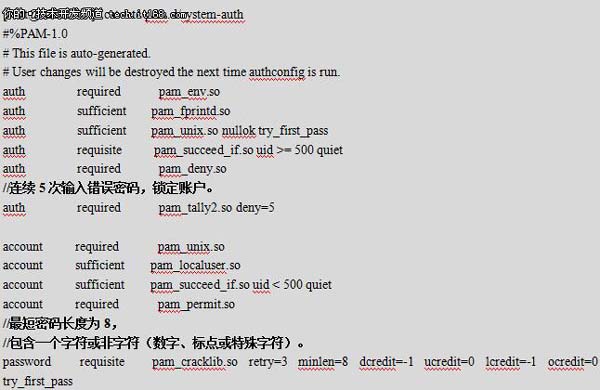

1.2. 設(shè)置密碼復(fù)雜度策略

現(xiàn)在的計算機的計算能力越來越強,弱密碼很容易被破解。Linux有自定義密碼復(fù)雜度策略的機制,可以從以下幾個方面加強管理。

- 最短密碼長度為8。

- 包含一個字符或非字符(數(shù)字、標點或特殊字符)。

- 密碼中不允許包含賬戶。

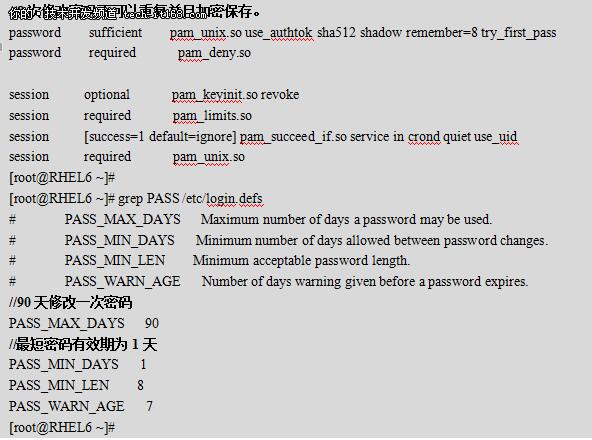

- 每隔90天修改一次密碼。

- 密碼最短生命周期設(shè)置為1,防止惡意更改密碼。

- 8次修改密碼不可以重復(fù)并且加密保存。

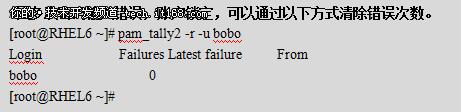

- 連續(xù)5次輸入錯誤密碼,鎖定賬戶。

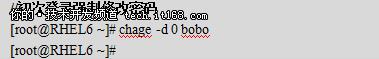

- 初次登錄強制修改密碼。

具體實現(xiàn)方式,如以下示例所示:

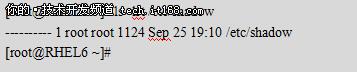

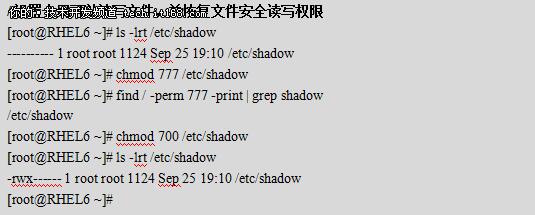

1.3. 保護shadow密碼文件

Linux中賬戶密碼叫做影子文件,存放在/etc/shadow里面。如果在/etc/pam.d/system-auth中設(shè)置了加密存儲,那在/etc/shadow中看到的將是加密后的密碼信息。雖然經(jīng)過了加密處理,但這些加密信息仍然可以借助一些密碼破解程序進行強制破解。John the Ripper就是這樣的一個密碼破解程序,該程序的源代碼可以從http://www.openwall.com/john/網(wǎng)站上下載。經(jīng)過實驗,通過John程序可以輕易的破解shadow中的加密密碼。所以系統(tǒng)管理員應(yīng)保護好shadow文件,正常情況下應(yīng)只有root用戶擁有該文件的訪問權(quán)限。此外,管理員不該在有其他人員在場的情況下隨便打開shadow文件,以免其中的內(nèi)容被人竊取。

1.4. 防止root賬戶被篡改

在Linux系統(tǒng)中root賬戶是超級管理員賬戶。它可以執(zhí)行所有的系統(tǒng)的命令,也具有系統(tǒng)中最高的權(quán)限。而且Linux系統(tǒng)中只有一個root超級賬戶。但是在Linux系統(tǒng)中,用戶是由UID來區(qū)分,而不是賬戶名。如果把一個普通賬戶的UID修改為0,即root賬戶的UID,則這個普通賬戶也將獲得root相同的超級管理員權(quán)限。如果這種賬戶,沒有經(jīng)過正常的審批流程,或者不是系統(tǒng)管理員設(shè)置,這種賬戶很有可能是非法入侵者更改的。所謂管理員,應(yīng)及時發(fā)現(xiàn)這種非法賬戶,并作相應(yīng)的處理。

2. Linux網(wǎng)絡(luò)安全

相比于其它的操作系統(tǒng),Linux操作系統(tǒng)更加安全和穩(wěn)定,所以經(jīng)常被用作網(wǎng)絡(luò)應(yīng)用服務(wù)器。但是由于程序代碼的缺陷的難以避免,這些安裝在Linux系統(tǒng)上的網(wǎng)絡(luò)應(yīng)用程序往往會存在著各種漏洞,而入侵者則是利用這些漏洞進行網(wǎng)絡(luò)攻擊,進入系統(tǒng)竊取數(shù)據(jù)、破壞系統(tǒng)或者使系統(tǒng)無法提供正常服務(wù)等等。針對入侵者進行網(wǎng)絡(luò)攻擊的常用手段,及早發(fā)現(xiàn)系統(tǒng)中的網(wǎng)絡(luò)安全漏洞并執(zhí)行相應(yīng)的防范措施非常重要。

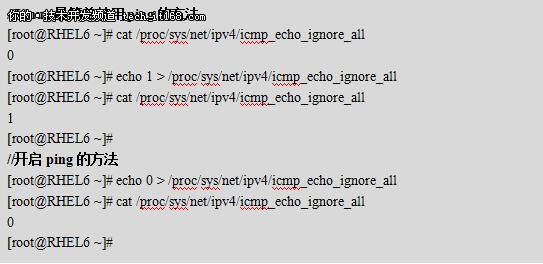

2.1. ping入侵

ping是入侵者確認服務(wù)器是否開機的最快、最常用的方法。ping命令會發(fā)出一個ICMP echo請求,服務(wù)器接收到請求后會返回一個ICMP應(yīng)答。Linux服務(wù)器管理員可限制服務(wù)器禁止其它用戶Ping。同時又保證Linux服務(wù)器又可以Ping其它服務(wù)器。

2.2. 端口安全

TCP/IP的各種Linux應(yīng)用服務(wù)基本上都是采用服務(wù)器/客戶端的工作模式,這些服務(wù)在服務(wù)器端會監(jiān)聽一些固定的服務(wù)端口,接受來自客戶端的請求。而入侵者往往會利用各種端口掃描工具對目標主機的端口進行探測和掃描。獲得目標主機上的服務(wù)和端口列表以后,入侵者就可以針對不同服務(wù)的漏洞進行相應(yīng)的攻擊。為了阻止入侵者對主機端口的掃描。管理員可以采取以下措施:

- 關(guān)閉不必要的應(yīng)用服務(wù);

- 修改應(yīng)用服務(wù)的默認端口。例如更改FTP服務(wù)的端口為31,那么即使入侵者獲得該端口號,也無法確定該端口號對應(yīng)的是什么服務(wù);

- 開啟防火墻,限制用戶訪問相應(yīng)的服務(wù)端口。這樣,即使應(yīng)用服務(wù)的端口泄漏,非法訪問也會被擋在防火墻之外。

2.3. 拒絕攻擊

拒絕攻擊是一種消耗服務(wù)器可用資源的攻擊方式,這些資源包括進程數(shù)、磁盤占用、CPU時間或者網(wǎng)絡(luò)帶寬等,被攻擊的服務(wù)器將會出現(xiàn)資源被不斷消耗的情況,最終喪失應(yīng)用服務(wù)的能力。在Linux系統(tǒng)中提供了一種限制用戶資源使用的技術(shù)手段,管理員可以通過設(shè)置/etc/security/limits.conf的配置參數(shù),限制用戶對內(nèi)存空間、CPU時間以及進程數(shù)等資源的使用。防止負荷過載造成服務(wù)器宕機。用戶可以執(zhí)行命令ulimit -a查看自己的的資源限制情況。

2.4. 加強Xinetd的安全

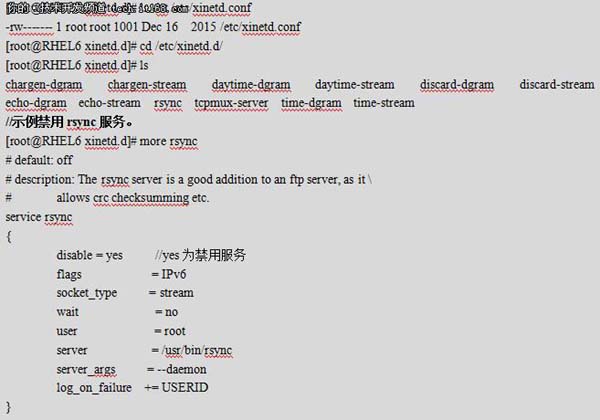

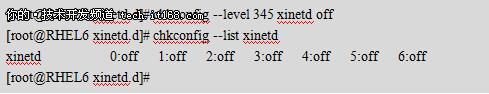

Xinetd是Linux系統(tǒng)一個傳統(tǒng)的網(wǎng)絡(luò)服務(wù)守護進程,它可以同時監(jiān)聽多個制定的端口,在接收到用戶請求時,根據(jù)用戶請求端口的不同,啟動相應(yīng)的網(wǎng)絡(luò)服務(wù)進程來處理這些用戶請求。因此,Xinetd也常被稱為“超級服務(wù)器”。像Telnet、rlogin、rcp、rsh等不安全網(wǎng)絡(luò)服務(wù)就是通過Xinetd進行啟動的。為了減少系統(tǒng)潛在漏洞,應(yīng)該關(guān)閉Xinetd中無需使用的網(wǎng)絡(luò)服務(wù)。

可在xinetd的配置文件進行服務(wù)的禁用。

如果所有的Xinetd服務(wù)都已經(jīng)禁用,那么就沒有必要再運行Xinetd。要禁止Xinetd啟動運行,可執(zhí)行:chkconfig –level 345 xinetd off。

3. 文件系統(tǒng)的安全

Linux文件系統(tǒng)中的文件是數(shù)據(jù)的集合,文件系統(tǒng)不僅包含著文件中的數(shù)據(jù)而且還有文件系統(tǒng)的結(jié)構(gòu),所有Linux 用戶和程序看到的文件、目錄、軟連接及文件保護信息等都存儲在其中。Linux文件系統(tǒng)的權(quán)限必須進行嚴格的控制,一個配置文件上的配置錯誤,比如不正確的文件權(quán)限,就可能會導(dǎo)致整個系統(tǒng)受到危害。

3.1. 全局可讀/寫文件

所謂全局可讀寫文件,是指所有用戶都有權(quán)限查看和修改的文件。如果這些文件中保存有重要的機密信息,如用戶口令,那么將可能會為系統(tǒng)帶來嚴重的后果。因為入侵者在獲得本地用戶權(quán)限之后,往往會去搜索系統(tǒng)中包含有某些關(guān)鍵信息的全球可讀文件以擴大他們的訪問權(quán)限。用戶用find命令可以搜索全球可讀寫文件#FormatImgID_20#。

管理員應(yīng)定期使用find命令檢查系統(tǒng)中的全局可讀/寫文件。對于一些保存有重要信息的文件是不應(yīng)該設(shè)置全球可讀/寫的。

3.2. 無宿主的文件管理

正常情況下,系統(tǒng)中的每一個文件都會有自己的文件所有者和屬組。如果系統(tǒng)中出現(xiàn)沒有所有者或?qū)俳M的文件,那么很可能是卸載程序后遺留或是由入侵者留下的。這些文件對于系統(tǒng)來說,是一個潛在的風(fēng)險,所以應(yīng)該及時把這些文件找出來,刪除或者更改訪問權(quán)限。

Linux的設(shè)備以文件的形式存放在/dev/目錄下,所以這些文件的權(quán)限控制同樣非常重要。例如,IDE硬盤在Linux中對應(yīng)的設(shè)備文件為/dev/hdx,如果這些文件的權(quán)限被設(shè)置為全球可讀,那么所有用戶都可以通過一些命令讀取硬盤中所有的內(nèi)容。用戶可以通過mount命令,查找出所有與目前掛載的文件系統(tǒng)相關(guān)的設(shè)備文件。此外,對于像/dev/console、/dev/dsp以及/dev/tty*等的設(shè)備文件也同樣需要重點關(guān)注,并定期檢查其權(quán)限設(shè)置。

3.4. 硬盤分區(qū)

惡意占用磁盤空間是造成拒絕攻擊的一種形式。由于Linux應(yīng)用系統(tǒng)在運行過程中都會產(chǎn)生新的數(shù)據(jù)或文件。如果磁盤空間不足,會造成這些新的數(shù)據(jù)或文件無法保存。最后導(dǎo)致服務(wù)掛起,達到拒絕服務(wù)的目的。磁盤分區(qū)的合理規(guī)劃,可以有效的防止這種惡意攻擊。

- 利用Linux的磁盤配額管理,限制每個用戶的磁盤空間大小。

- 重要的文件系統(tǒng)掛載到單獨的磁盤分區(qū)上。例如:/; /boot/; /var/; /hone/; /tmp/。

- 劃分單獨的系統(tǒng)分區(qū)保存應(yīng)用數(shù)據(jù)。

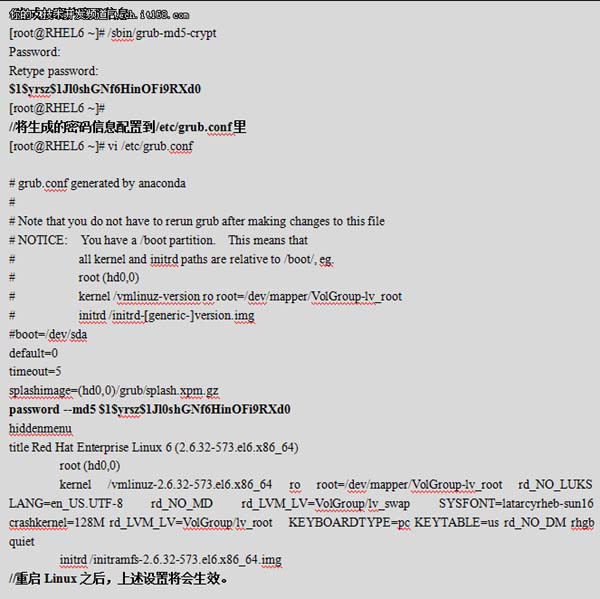

3.5. 設(shè)置grub密碼

如果能接觸到服務(wù)器主機,就算不知道root密碼,攻擊者可以重啟機器通過單用戶模式重置root密碼。那么服務(wù)器中的數(shù)據(jù)就會完全暴露給攻擊者。為了防止這種情況,可以考慮在grub上設(shè)置密碼。Linux每次重啟引導(dǎo)或更改grub配置時都要求輸入正確的密碼。

首先要生成MD5加密的密碼信息。

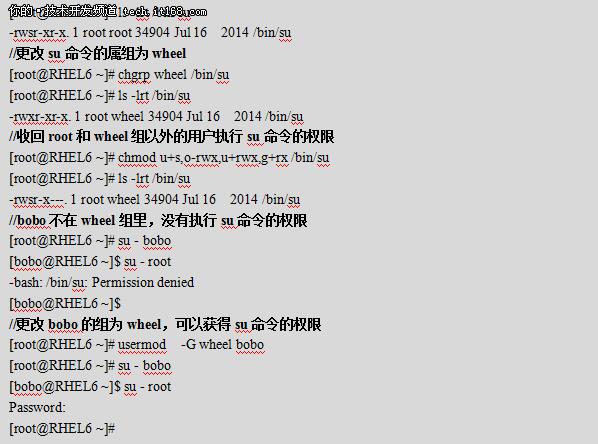

3.6. 限制su切換

通過su命令,普通用戶可以切換到其他用戶的環(huán)境包括超級管理員root賬戶的環(huán)境。可以通過限制su命令執(zhí)行權(quán)限的方式降低普通用戶獲得管理員權(quán)限的風(fēng)險。需要su權(quán)限的用戶,可以單獨放到一個group里,例如wheel。

4. 系統(tǒng)日志的保存

日志對于安全來說非常重要。日志里面記錄了系統(tǒng)每天發(fā)生的各種各樣的事情。可以通過日志來檢查系統(tǒng)發(fā)生錯誤的原因,或者系統(tǒng)遭受攻擊時留下的痕跡。日志的功能主要有:審計和監(jiān)測。日志也可以實時的監(jiān)測系統(tǒng)狀態(tài),監(jiān)測和追蹤入侵者。

4.1. 賬戶登錄記錄

使用who命令可以查看當前已經(jīng)登錄操作系統(tǒng)的用戶信息,這些信息包括用戶名、登陸時間、客戶端的IP地址等。管理員可以隨時查看登錄系統(tǒng)的用戶是否合法、客戶端的IP地址是否合法。

Linux系統(tǒng)的用戶登錄歷史信息被分別保存在/var/log/wtmp和/var/log/btmp文件中,其中/var/log/wtmp保存了用戶成功登錄的歷史信息,而/var/log/btmp則保存了用戶登錄失敗的歷史信息。這兩個文件不是ASCII文件,所以必須分別要通過last和lastb命令來查看。

4.2. secure日志中的安全信息

該日志文件記錄與安全相關(guān)的信息。用戶驗證、su切換以及與用戶管理相關(guān)的日志信息都會寫到/var/log/secure文件中。打開/etc/syslog.conf配置文件可以看到此日志文件的設(shè)置,如“authpriv.* /var/log/secure”。如果系統(tǒng)有非法用戶登錄,可以通過查看此日志文件跟蹤非法用戶的信息。

4.3. message日志中的安全信息

messages 日志是核心系統(tǒng)日志文件。它包含了系統(tǒng)啟動時的引導(dǎo)消息,以及系統(tǒng)運行時的其他狀態(tài)消息。IO 錯誤、網(wǎng)絡(luò)錯誤和其他系統(tǒng)錯誤都會記錄到這個文件中。其他信息,比如某個人的身份切換為 root,也在這里列出。如果服務(wù)正在運行,比如 DHCP 服務(wù)器,您可以在 messages 文件中觀察它的活動。通常,/var/log/messages 是您在做故障診斷時首先要查看的文件。

4.4. cron日志中的安全信息

該日志文件記錄crontab守護進程crond所派生的子進程的動作,前面加上用戶、登錄時間和PID,以及派生出的進程的動作。CMD的一個動作是cron派生出一個調(diào)度進程的常見情況。REPLACE(替換)動作記錄用戶對它的cron文件的更新,該文件列出了要周期性執(zhí)行的任務(wù)調(diào)度。RELOAD動作在REPLACE動作后不久發(fā)生,這意味著cron注意到一個用戶的cron文件被更新而cron需要把它重新裝入內(nèi)存。該文件可能會查到一些反常的情況。

4.5. history日志中的安全信息

默認情況下,在每個用戶的主目錄下都會生成一個.bash_history的日志文件,在該文件中保存了用戶輸入的所有命令,管理員可以通過該文件查看某個用戶登陸系統(tǒng)后進行了什么操作。

4.6. 日志文件的保存

日志文件是追蹤黑客行為和取證的重要線索,一個有經(jīng)驗的黑客在入侵完系統(tǒng)后一般都會清除日志文件的內(nèi)容,抹去自己的入侵痕跡。所以為了提供日志的安全性,可以定期對系統(tǒng)中重要的日志文件進行備份,并通過FTP或其他網(wǎng)絡(luò)手段把備份文件上傳到其他的備份服務(wù)器上保存,以作為日后跟蹤和分析黑客行為的依據(jù)。

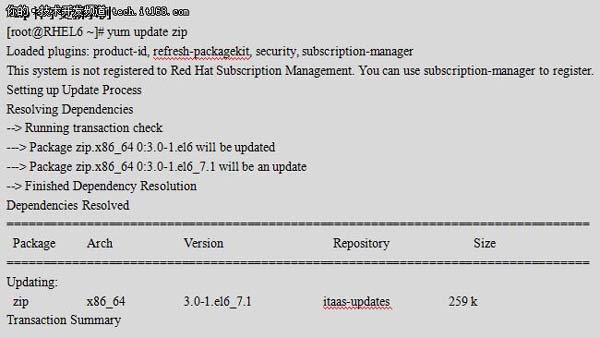

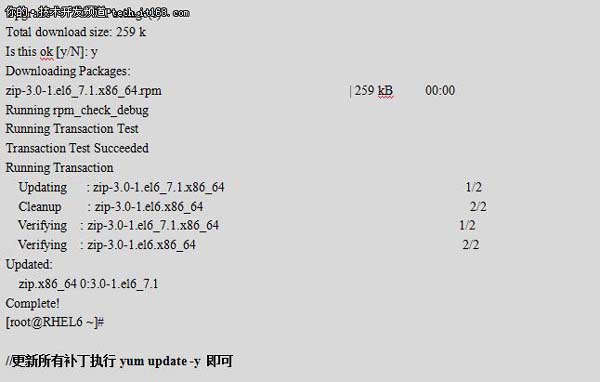

5. 內(nèi)核更新及安全補丁安裝

系統(tǒng)補丁,就是通過安裝相應(yīng)的補丁軟件,補充系統(tǒng)中的漏洞,把“漏水”的地方補上,杜絕同類型病毒的入侵。作為系統(tǒng)管理員,及時發(fā)現(xiàn)并安裝新的補丁對保證系統(tǒng)安全非常重要。對于redhat,用戶可以在RHN上進行注冊,注冊后可以獲得Red Hat最新的軟件包和補丁。如果有公司內(nèi)部的補丁源服務(wù)器,可以在目錄/etc/yum.repos.d/添加相應(yīng)的補丁源配置文件。用戶可以執(zhí)行yum update 命令升級安裝補丁包。

6. 結(jié)語

要保證Linux系統(tǒng)的安全,系統(tǒng)管理員必須綜合利用它提供的各種安全工具和技術(shù),制定合理有效的安全策略。有效的安全策略應(yīng)在安全成本、安全效益和本單位實際的安全需求之間實現(xiàn)平衡,在實際應(yīng)用中制定嚴格的安全管理措施,按照安全管理措施和安全策略進行系統(tǒng)和安全的管理,才能保證系統(tǒng)的高可用性。

Linux系統(tǒng)安全工作是防守和進攻的博弈,是保證信息安全,工作順利開展的奠基石。及時,準確的審視自己信息化工作的弱點,審視自己信息平臺的漏洞和問題,才能在 這場信息安全戰(zhàn)爭中,處于先機,立于不敗之地。只有做到自身的安全,才能立足本職,保證公司業(yè)務(wù)穩(wěn)健的運行,這是信息時代開展工作的第一步。