Windows 10遠(yuǎn)程憑據(jù)保護(hù),幫你實(shí)現(xiàn)安全的遠(yuǎn)程桌面連接

對于大多數(shù)系統(tǒng)管理員來說,遠(yuǎn)程桌面是最常用的 Windows 功能之一。但每次選擇「信任遠(yuǎn)程 PC」時,都需要冒一些遠(yuǎn)程桌面憑據(jù)泄漏的風(fēng)險,如果你對所連接的遠(yuǎn)程計算機(jī)并不了解,甚至在連接一臺已受感染或被動了手腳的遠(yuǎn)程系統(tǒng),憑據(jù)泄漏風(fēng)險就更大了。

為了消除這一潛在安全威脅,微軟在 Windows 10 周年更新和 Windows Server 2016 中引入了遠(yuǎn)程憑據(jù)保護(hù)(Remote Credential Guard)功能。「遠(yuǎn)程憑據(jù)保護(hù)」可以幫助用戶通過遠(yuǎn)程桌面連接將 Kerberos 請求重定向回請求發(fā)起設(shè)備來保護(hù)您的憑據(jù),同時還為遠(yuǎn)程桌面會話提供了 SSO(單點(diǎn)登錄)支持。如果遠(yuǎn)程服務(wù)器已被惡意攻陷,由于憑據(jù)和憑據(jù)衍生的驗(yàn)證信息都不會發(fā)往目標(biāo)服務(wù)器,也可保證驗(yàn)證憑據(jù)不會暴露。

遠(yuǎn)程憑據(jù)保護(hù)的常見使用場景如下:

- 由于 Administrator 擁有很高特權(quán),必需受到***程度的保護(hù)。通過使用「遠(yuǎn)程憑據(jù)保護(hù)」進(jìn)行 Remote Desktop 連接,憑據(jù)不會通過網(wǎng)絡(luò)傳遞到目標(biāo)設(shè)備。

- Helpdesk 團(tuán)隊(duì)管理的設(shè)備可能已經(jīng)被感染,「Remote Credential Guard」可以保護(hù) Helpdesk 成員在進(jìn)行 RDP 連接時不被惡意軟件竊取憑據(jù)。

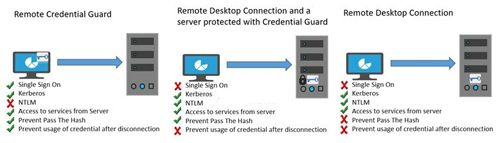

下圖為 Remote Credential Guard 的工作示意圖,可以幫助大家了解其工作原理。

遠(yuǎn)程憑據(jù)保護(hù)軟、硬件要求

遠(yuǎn)程桌面客戶端和服務(wù)器必須滿足以下要求才能使用遠(yuǎn)程憑據(jù)保護(hù)特性:

- Remote Desktop 服務(wù)器和客戶端必需是 Active Directory 成員。(服務(wù)器和客戶端必需加入同一域或加入的域有信任關(guān)系)

- 必須使用 Kerberos 身份驗(yàn)證

- 操作系統(tǒng)必需是 Windows 10 version 1607 或 Windows Server 2016

- 必需使用 Windows 10 或 WS 2016 中內(nèi)置的經(jīng)典「遠(yuǎn)程桌面連接」應(yīng)用,UWP 應(yīng)用不支持此特性。

啟用遠(yuǎn)程憑據(jù)保護(hù)功能

Remote Credential Guard 功能默認(rèn)不啟用,我們可以通過更改注冊表或配置組策略的方式手動開啟。

注冊表方法

1.使用 Windows + R 快捷鍵打開「運(yùn)行」— 執(zhí)行 regedit 打開注冊表編輯器。

2.導(dǎo)航到如下路徑:

- HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

3.新建一個名為 DisableRestrictedAdmin 的 DWORD (32 位)值,并將其值設(shè)置為 0 即可。

如果你想偷懶,也可在「命令提示符」中直接使用如下命令更改注冊表:

- reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

組策略方法

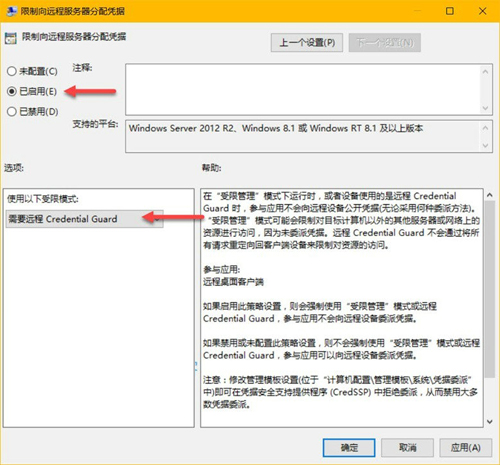

如果要在域成員中批量啟用,***的辦法就是通過組策略為特定客戶端啟用「遠(yuǎn)程憑據(jù)保護(hù)」支持。

1.使用 Windows + R 快捷鍵打開「運(yùn)行」— 執(zhí)行 gpedit.msc 打開組策略編輯器(域管理員直接使用 GPMC)。

2.導(dǎo)航到如下路徑:

計算機(jī)配置—管理模板—系統(tǒng)—憑據(jù)分配

3.在右側(cè)找到「限制向遠(yuǎn)程服務(wù)器分配憑據(jù)」將其啟用,再在下拉列表中選擇「需要遠(yuǎn)程 Credential Guard」后點(diǎn)擊「確定」

4.更改完成后,等待一些時間即可生效或者執(zhí)行 gpupdate /force 強(qiáng)制刷新策略。

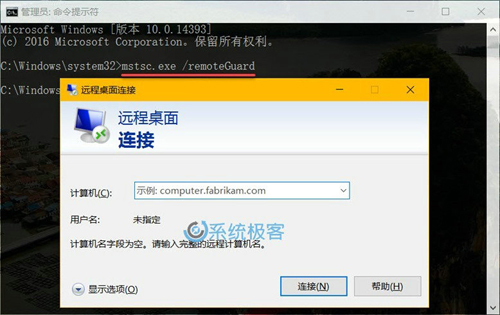

臨時啟用遠(yuǎn)程憑據(jù)保護(hù)

使用參數(shù)為RDP連接啟用遠(yuǎn)程憑據(jù)保護(hù)

除了通過注冊表或組策略直接啟用遠(yuǎn)程憑據(jù)保護(hù)功能外,還可以通過附加參數(shù)臨時啟用。

- mstsc.exe /remoteGuard

使用遠(yuǎn)程憑據(jù)保護(hù)時的注意事項(xiàng)

- 遠(yuǎn)程憑據(jù)保護(hù)不包括「設(shè)備聲明」。 例如,如果您嘗試從遠(yuǎn)程訪問文件服務(wù)器,并且文件服務(wù)器需要設(shè)備聲明,則訪問將被拒絕。

- 遠(yuǎn)程憑據(jù)保護(hù)不能用于連接到加入 Azure Active Directory 的設(shè)備。

- 遠(yuǎn)程桌面憑證保護(hù)僅適用于 RDP 協(xié)議。

- 雖然不會有憑據(jù)直接發(fā)送到目標(biāo)設(shè)備,但目標(biāo)設(shè)備仍然自己獲取 Kerberos 服務(wù)的 Ticket。

- 遠(yuǎn)程桌面網(wǎng)關(guān)與遠(yuǎn)程憑據(jù)保護(hù)不兼容。

- 無能使用「已保存」或非自身的憑據(jù),必須使用登錄到設(shè)備的用戶憑據(jù)。

- 客戶端和服務(wù)器都必須加入到同一個域或域必須具有信任關(guān)系。

- 服務(wù)器和客戶端必須使用 Kerberos 進(jìn)行身份驗(yàn)證。